Через поточний стан кібербезпеки, та для захисту КОРПОРАТИВНИХ мереж в Україні я вирішив опублікувати прості та безкоштовні інструкції щодо захисту середовищ Windows від зловмисників. Прочитайте весь тред і, якщо вважаєте його корисним, зробіть ретвіт! #StandWithUkraine️

Я міг би сказати, що ви повинні видалити права адміністратора кінцевих користувачів, налаштувати AppLocker і так далі, але це не робиться за кілька днів. Тому, ці інструкції призначені для отримання швидкого та реального ефекту захисту від кібератак.

Безпека може бути простою. Це швидше про правильні шляхи роботи, концепції, ніж про дорогі продукти. У цьому треді я розповім про те, що б я зробив особисто, якби працював в умовах війни, і захист довелося б покращувати за кілька годин, не відключаючи системи від Інтернету.

Інструкції призначені для запобігання втраті вашого найбільшого скарбу - Directory Service. Втрати можливі, але DS не буде скомпрометовано. Компанії потрапляють у новини не тому що на одному комп'ютері є ransomware, а тому що хтось контролює всю інфраструктуру.

Ці інструкції прості та можуть бути застосовані до будь-якої компанії, що використовує DS (AD/AAD). Вони могли б бути кращими, якби були адаптовані до конкретного клієнта, але я хочу створити інструкції, які будуть працювати для більшості, якщо й не для всіх.

Ви завжди можете зробити краще, але пам'ятайте, що «в безпеці, досконалість - це ворог добра». Тому нам потрібно НАЛАШТУВАТИ речі ШВИДКО, щоб безневинні компанії залишалися захищеними.

Немає часу на “Це безпечно лише на 99%” або “Мабуть, є спосіб обійти це”. Нам потрібно зробити КРАЩЕ і ЗАРАЗ! Ми можемо покращити пізніше, коли у нас будуть розгорнуті основи!

1. Tier0-ізоляція. Святим Ґраалем кожного зловмисника є Domain Admin обліковий запис. Щоб DA не можна було вкрасти, ми блокуємо їх використання в будь-якому місці, крім того, де вони потрібні. Застосуйте це правило на усіх комп’ютерах, крім вашого Domain Controller.

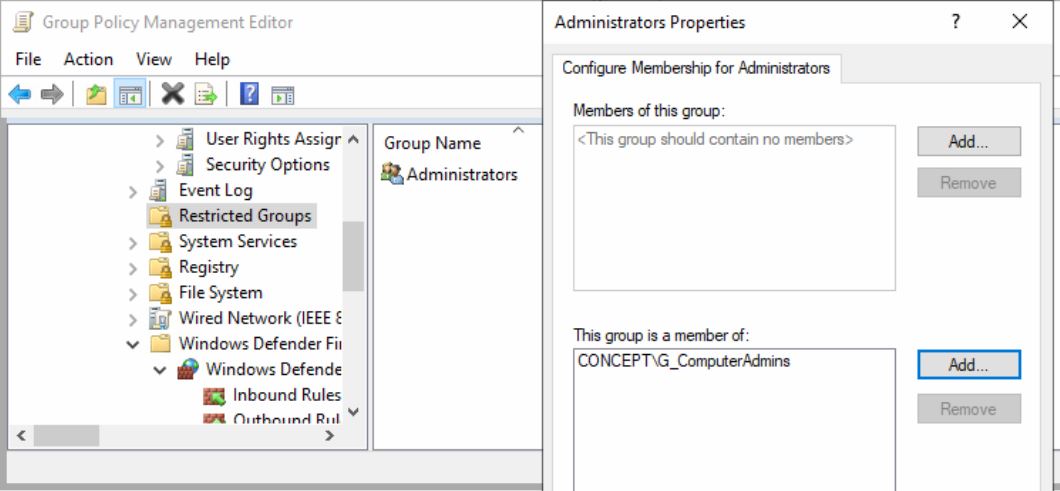

2. Оскільки ви можете використовувати DA тільки для керування DC, необхідно додати наступний параметр до політики, для того, щоб члени ComputerAdmins могли керувати іншими комп'ютерами.

3. Те саме для Azure. Ви можете зробити аналогічно, навіть якщо налаштування трохи відрізняються На цих фотографіях показано, як я це роблю і як блокую обмежених користувачів від доступу до порталу.

techcommunity.microsoft.com/t5/intune-cust…

techcommunity.microsoft.com/t5/intune-cust…

4. Пізніше ви можете налаштувати та розділити AD на більше рівнів, розгорнути PAWs тощо. Але наразі ізоляція Tier0 — це те, що вам НЕОБХІДНО ЗРОБИТИ ПРЯМО ЗАРАЗ!

5. Маючи PowerShell. PS використовується майже всіма шкідливими програмами. Він може атакувати, приймати накази та надсилати зловмиснику цінну інформацію. Тому, давайте заблокуємо його, додавши Outbound Firewall Rule до політики, як показано на малюнку:

6. UAC-налаштування наступні в списку. Якщо у вас є комп'ютери, на яких залогінені адміністратори, додайте цей UAC параметр до політики. Якщо у вас таких немає, ЧУДОВО, ви знижуєте ймовірність виникнення 80% атак!

7. Принцип найменших привілеїв. Якщо ви логінитесь до свого комп’ютера з обліковим записом адміністратора вдома чи на роботі, ПЕРЕСТАНЬТЕ ПРЯМО ЗАРАЗ! Ваш комп’ютер працюватиме краще, довше та з меншою кількістю переінсталяцій. Навіть ваш SSD прослужить довше!

8. Створіть собі окремий обліковий запис адміністратора та замініть ваш поточний на обмежений. Якщо у вас є пристрій для зчитування відбитків пальців, зареєструйте ваш вказівний палець для обмеженого користувача, а середній — для адміністратора.

Відтепер ви користуєтеся “пальцем адміністратора” лише тоді, коли вам потрібно скористатись правами адміна, або щоб помахати Путіну!

9. Інтегруйте концепцію Privileged Access Workstation. Не гортайте інтернет чи пошту з комп’ютера, який може зруйнувати вашу мережу, як-от під’єднання за допомогою RDP до ваших DC. Пізніше ви зробите це круто – з віртуальними машинами, але поки давайте просто працювати безпечно.

10. Використовуйте MFA всюди. Якщо у вас є сервери, які підтримують RDP, захистіть їх, наприклад використовуючи Cisco DUO. Зробіть те ж саме для комп’ютерів, які використовуєте для керування вашими сервісами. Якщо вам не потрібен RDP, заблокуйте його!

11. ПАМ’ЯТАЙТЕ “в безпеці, досконалість - це ворог добра”. Ми можемо покращити налаштування пізніше. Тому давайте зробимо базові кроки ЗАРАЗ!

12. Я б рекомендував усім прочитати книгу Мікко Гіппонена “Інтернет”, але наразі вона зашифрована ельфійською: wsoy.fi/kirja/mikko-hy…

13. Це було перекладено @svitlanaExe та @FraktalCyber з мого треду фінською мовою. Скоро я опублікую його англійською. Дякую, що читаєте, бережіть себе!

Слава Україні!

#UkrainiansWillResist

#StandWithUkraine

#StopPutin

Слава Україні!

#UkrainiansWillResist

#StandWithUkraine

#StopPutin

• • •

Missing some Tweet in this thread? You can try to

force a refresh