👻-"Debes utilizar contraseñas diferentes, largas y complejas para proteger tus perfiles y cuentas online".

🧐-"Claro, pero es imposible luego acordarme de todas... No es viable".

👻-"Atento, que hoy te voy a ayudar: quiero que conozcas KeePassXC".

¡Vamos con un minihilo!👇👇👇

🧐-"Claro, pero es imposible luego acordarme de todas... No es viable".

👻-"Atento, que hoy te voy a ayudar: quiero que conozcas KeePassXC".

¡Vamos con un minihilo!👇👇👇

En primer lugar, debes saber que KeePassXC es un fork del proyecto original KeePass.

El fork añade muchas funcionalidades y se centra en la seguridad de tus contraseñas.

Es OpenSource, por lo que puedes auditar su código en su github: github.com/keepassxreboot

El fork añade muchas funcionalidades y se centra en la seguridad de tus contraseñas.

Es OpenSource, por lo que puedes auditar su código en su github: github.com/keepassxreboot

KeePassXC es un gestor de passwords OFFLINE que te permite guardar las contraseñas de forma segura para que puedas utilizarlas cuando las necesites, sin necesidad de tener que memorizarlas o escribirlas cada vez.

Puedes descargarlo de su web: keepassxc.org

Puedes descargarlo de su web: keepassxc.org

Además, es multiplataforma y se puede instalar en sistemas operativos Windows, Linux, MacOS y FreeBSD.

También hay ports oficiales que soportan Android e iOS.

¿Mola no?

Pues veamos algunas características más:

-Dispone de un Generador de passwords (Muy útil).

También hay ports oficiales que soportan Android e iOS.

¿Mola no?

Pues veamos algunas características más:

-Dispone de un Generador de passwords (Muy útil).

-Tiene un Medidor de seguridad que te indica si tus claves son lo suficientemente seguras.

-Puedes compartir una parte de tu Base de Datos con otros usuarios (muy interesante).

-La BD se Actualiza automáticamente cada vez que añades una contraseña

-Puedes compartir una parte de tu Base de Datos con otros usuarios (muy interesante).

-La BD se Actualiza automáticamente cada vez que añades una contraseña

-Usa varios tipos de cifrado como AES, TwoFish o ChaCha20.

-Dispone de plugins para utilizarlo directamente en el navegador. Personalmente a mí esto no me mola y no lo utilizo, pero estar está.

¡En fin, que no voy a seguir, que tiene muchas cosas!

-Dispone de plugins para utilizarlo directamente en el navegador. Personalmente a mí esto no me mola y no lo utilizo, pero estar está.

¡En fin, que no voy a seguir, que tiene muchas cosas!

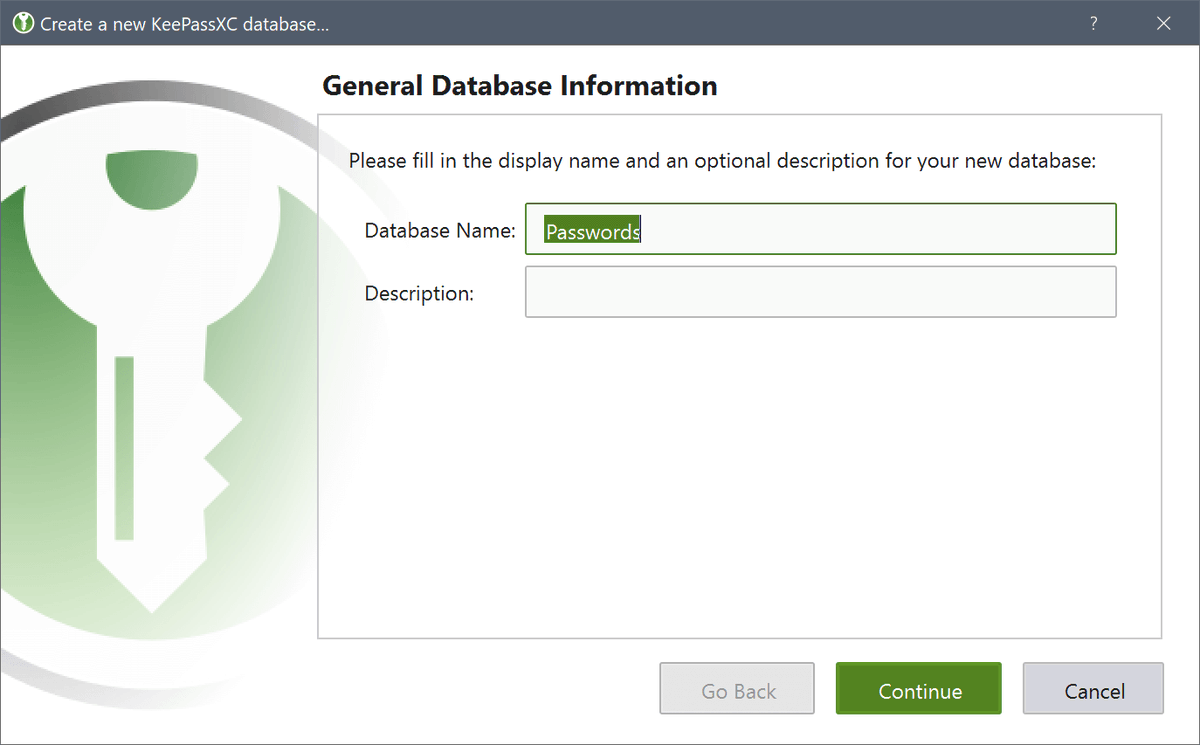

Una vez instalado podrás crear tu primera Base de Datos y aquí viene lo interesante.

🧐-"Espera fantasma, si has dicho al principio que es offline ¿cómo lo voy a llevar siempre conmigo?"

👻-"Buena pregunta, pero... ¡Yo guardo mi Keepass en la nube!

🧐-"¿Pero eso es seguro?"

🧐-"Espera fantasma, si has dicho al principio que es offline ¿cómo lo voy a llevar siempre conmigo?"

👻-"Buena pregunta, pero... ¡Yo guardo mi Keepass en la nube!

🧐-"¿Pero eso es seguro?"

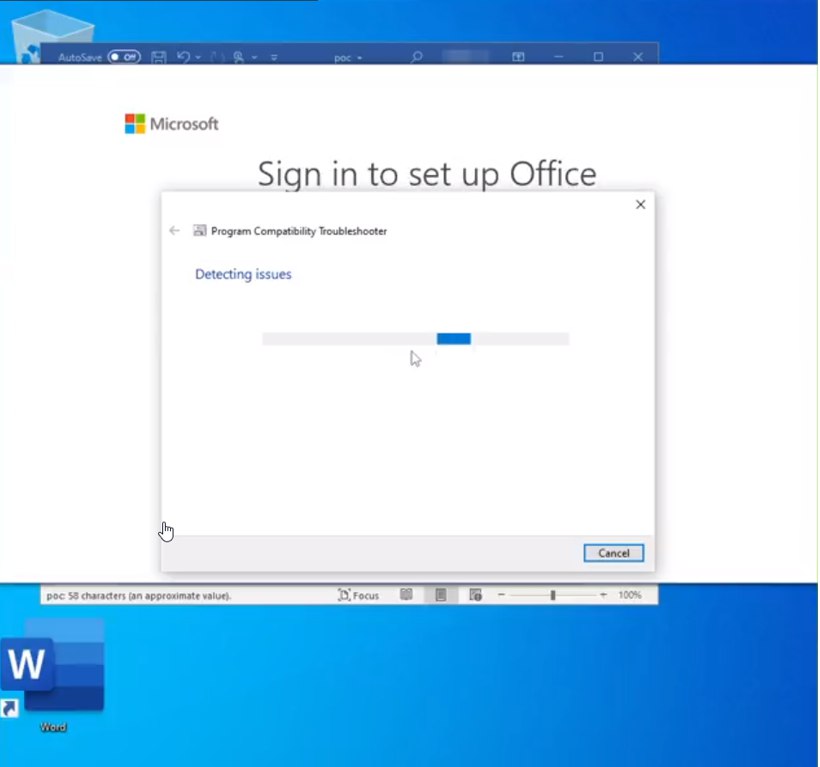

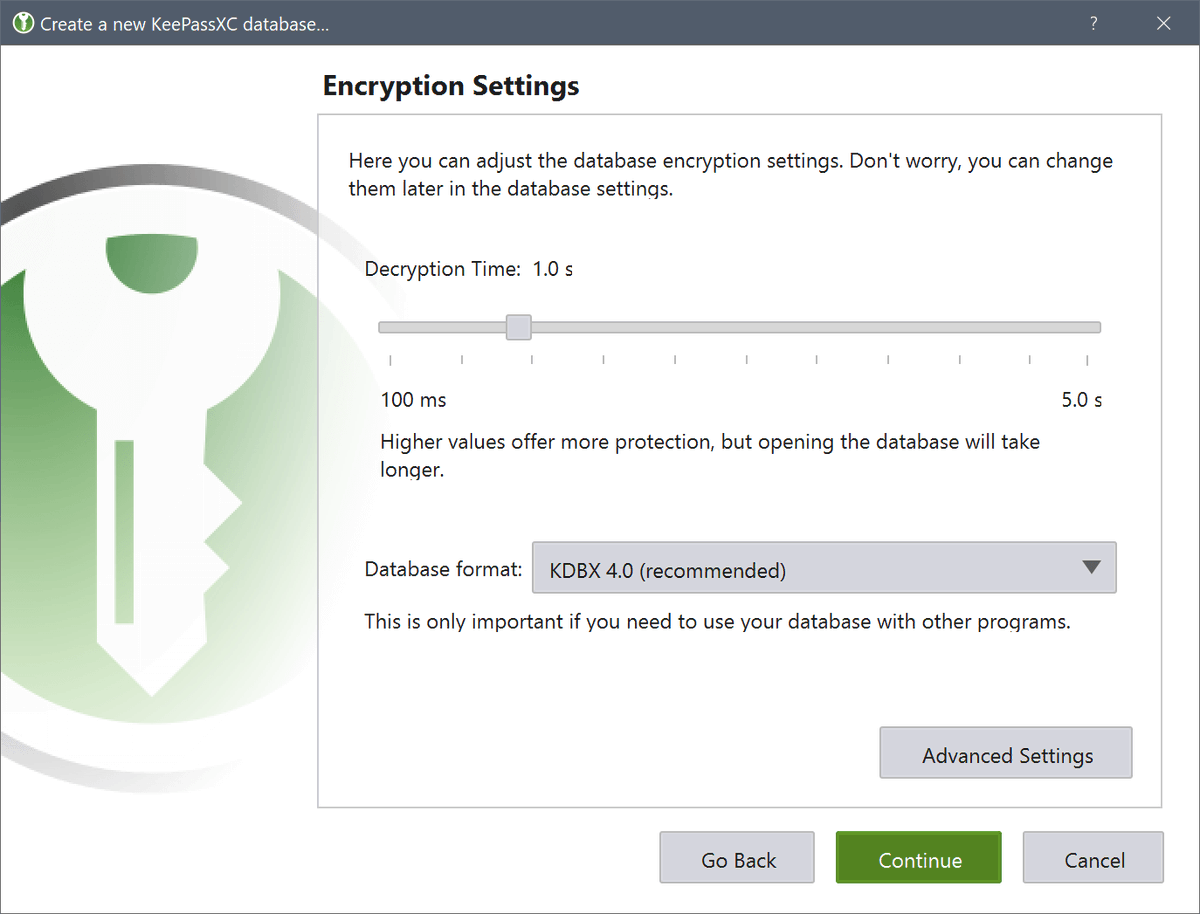

Vamos a crear nuestro primer fichero .KDBX (BD de Keepass) y lo vemos.

Los pasos para crearlo son muy fáciles, no tendrás problema.

Por cierto, puedes seleccionar la configuración de cifrado que más te guste.

Los pasos para crearlo son muy fáciles, no tendrás problema.

Por cierto, puedes seleccionar la configuración de cifrado que más te guste.

¡PERO! En el último paso viene lo que yo considero esencial: AÑADIR UNA PROTECCIÓN ADICIONAL.

Mi idea es tener el KDBX en la nube, la contraseña en mi cabeza y el "fichero clave" SOLO en mis dispositivos locales (con una copia de seguridad "por ahí" obviamente).

Mi idea es tener el KDBX en la nube, la contraseña en mi cabeza y el "fichero clave" SOLO en mis dispositivos locales (con una copia de seguridad "por ahí" obviamente).

También puedes usar una Yubikey como token de seguridad. En MAC no va del todo fino ese tema...

Por tanto, en caso de fuga de seguridad, el "artista implicado" tendría que conseguir mi fichero Keepass, después mi fichero clave (o llave hardware) y por último mi contraseña.

Por tanto, en caso de fuga de seguridad, el "artista implicado" tendría que conseguir mi fichero Keepass, después mi fichero clave (o llave hardware) y por último mi contraseña.

Obviamente, NADA ES SEGURO AL 100%, pero añadimos una capa extra.

Como os he dicho antes no me gusta usar el plugin de autologin para Firefox o Chrome, llamadme maniático. Prefiero copiar el pass (Click derecho->Copiar contraseña) y pegar.

Una vez le pillas el truco, es fácil.

Como os he dicho antes no me gusta usar el plugin de autologin para Firefox o Chrome, llamadme maniático. Prefiero copiar el pass (Click derecho->Copiar contraseña) y pegar.

Una vez le pillas el truco, es fácil.

Y ahora seguro que estarás preguntando: "¿Y por qué no usas uno de esos servicios de guardar claves que existen?"

Pues porque no me fio, prefiero tener el control de mi propio fichero cifrado de claves.

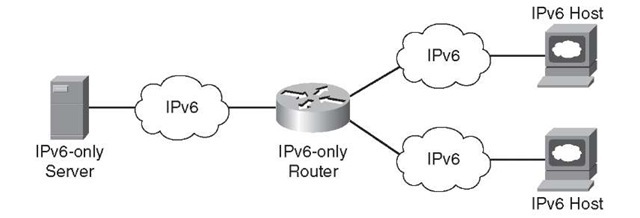

Cuantos menos MITM mejor...

Pues porque no me fio, prefiero tener el control de mi propio fichero cifrado de claves.

Cuantos menos MITM mejor...

Y poco más, probadlo, usadlo y si tenéis cualquier duda: DISPARAD.

Además, recuerda que tengo una Newsletter muy rechulona que envió cada domingo a las 9.30 (o por ahí): newsletter.dmntr.site

¡Nos vemos pronto!

Además, recuerda que tengo una Newsletter muy rechulona que envió cada domingo a las 9.30 (o por ahí): newsletter.dmntr.site

¡Nos vemos pronto!

• • •

Missing some Tweet in this thread? You can try to

force a refresh