⚠️ El gpo Guacamaya ha actualizado su blog:

- Subieron documentos de la SEDENA accesibles públicamente

- Ellos NO son los únicos hackers que entraron a los servidores de la SEDENA, cuando ingresaron encontraron evidencia que desde el 5 de Julio ya alguien tenía acceso

- Subieron documentos de la SEDENA accesibles públicamente

- Ellos NO son los únicos hackers que entraron a los servidores de la SEDENA, cuando ingresaron encontraron evidencia que desde el 5 de Julio ya alguien tenía acceso

- Limitarán el acceso a cierta información ya que en manos de Narcos, podría exponer a mucha gente

- No hackearon a la SEDENA con la vulnerabilidad ProxyShell como a las otras entidades, fue con una vulnerabilidad en Zimbra

- No hackearon a la SEDENA con la vulnerabilidad ProxyShell como a las otras entidades, fue con una vulnerabilidad en Zimbra

Zimbra es un software para correos electrónicos y de colaboración.

La mayoria de los usuarios lo usan para leer y escribir mensajes en sus computadoras y/o telefonos móviles, sincronizar sus contactos, calendarios y documentos.

La mayoria de los usuarios lo usan para leer y escribir mensajes en sus computadoras y/o telefonos móviles, sincronizar sus contactos, calendarios y documentos.

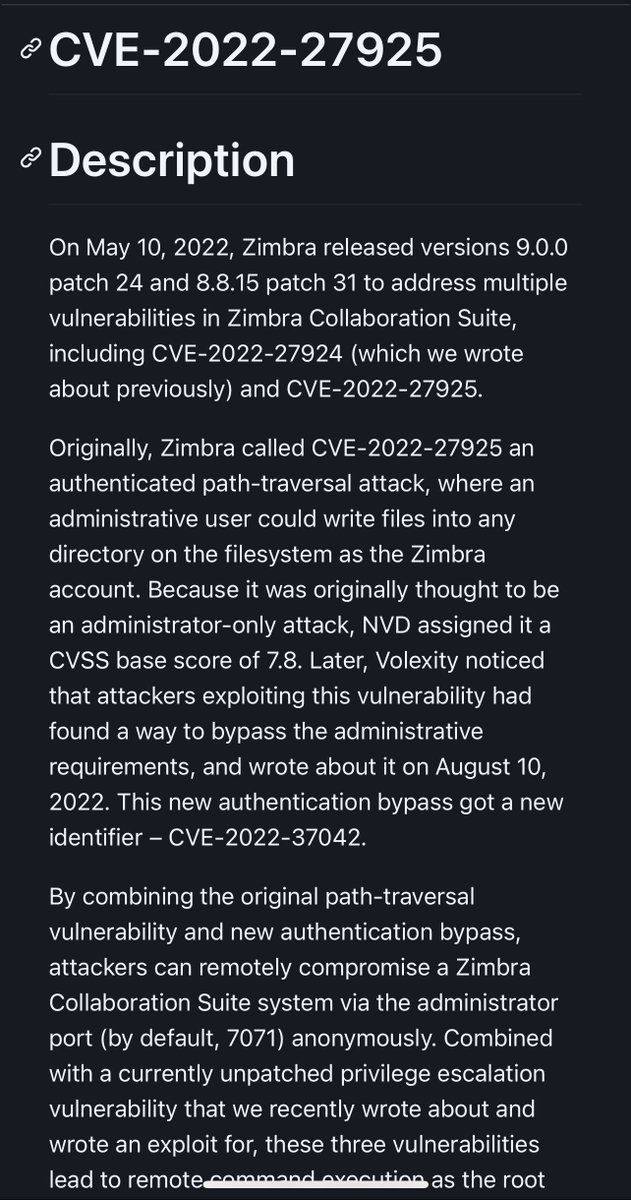

Las vulnerabilidades en Zimbra CVE-2022-27925 y CVE-2022-37042 son del 2022

Le permiten a un atacante ingresar por el puerto de administrador default, obtener privilegios de administrador y escribir archivos en el servidor

Le permiten a un atacante ingresar por el puerto de administrador default, obtener privilegios de administrador y escribir archivos en el servidor

La vulnerabilidad fue publicada a finales de marzo o principios de abril del 2022

Al ponernos en contacto con Guacamaya, nos mencionan las declaraciones del presidente y esto: “Imagínense si salía Putin diciendo "no creo que en Rusia tenemos especialistas capaces de hackear eso".

Al ponernos en contacto con Guacamaya, nos mencionan las declaraciones del presidente y esto: “Imagínense si salía Putin diciendo "no creo que en Rusia tenemos especialistas capaces de hackear eso".

De la info disponible públicamente, hay documentos de seguimiento a personas del EZLN, reportes de líderes sociales, movimientos y un archivo con un listado de noticias del tren maya con autores de cada una de ellas y el medio que la publicó

Por cierto, las fechas de algunos documentos son del 2015 y 2016, del gobierno de EPN

El grupo Guacamaya a través de Enlace Hacktivista, nos ha respondido que tardaron más o menos 1 mes en descargar los 6 TB

• • •

Missing some Tweet in this thread? You can try to

force a refresh