🧵 El proceso contra Ola Bini se vició desde un inicio cuando buscaron un culpable antes de saber cuál era el delito. Necesitaban un chivo expiatorio para justificar el retiro de asilo a Julian Assange, que se refugió varios años en la embajada ecuatoriana en Londres.

https://twitter.com/olabini/status/1620616329375150081

María Paula Romo, 11/04/2019: "Desde hace varios vive en Ecuador uno de los miembros claves de Wikileaks y persona cercana a Julian Assange. Tenemos evidencia suficiente de que ha estado colaborando con intentos de desestabilización contra el Gobierno".

Iniciaron una narrativa, usaron el desconocimiento del periodismo ecuatoriano en seguridad informática, aprovecharon su condición de credibilidad por ser autoridad y dilataron el proceso hasta que la opinión pública se olvidó del asunto Assange.

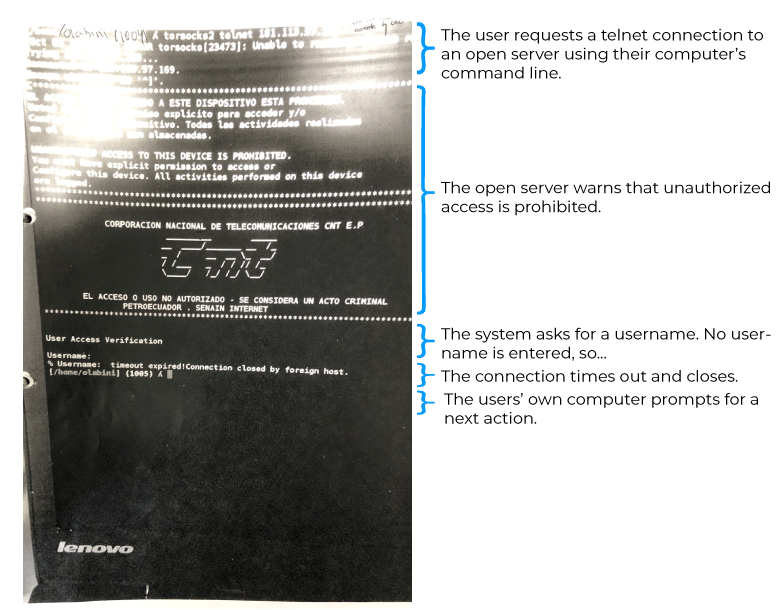

Después de meses, la única supuesta evidencia que fue liberada a los medios, aparte de memorias USB y unos cuantos equipos confiscados, fue una fotografía a la que accedió la Fiscalía después de descifrar la clave numérica del celular de Ola Bini. Así lo presentaron en medios ⏬

"Esa fotografía muestra su intromisión en ese sistema informático. Es claro, en la misma fotografía se ve, que el autor del hackeo es Ola Bini", decía una columna en 4Pelagatos en ese entonces. Esto, sobre una foto hallada en Whatsapp (no guarda metadata). archive.is/OYGsh

De manera más sobria, El Comercio publicó que entre los archivos hallados "aparece una fotografía que revelaría cómo ingresó ilegalmente a un router de la CNT". Si bien la nota cuida mejor el lenguaje, la información entregada por Fiscalía era engañosa. web.archive.org/web/2022052820…

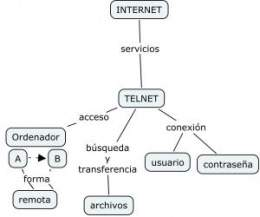

Aquí hay una explicación detallada de la Electronic Frontier Foundation sobre cada uno de los procesos que ocurren en la terminal UNIX que se puede ver en la imagen.

eff.org/es/deeplinks/2…

eff.org/es/deeplinks/2…

En resumen, el usuario ingresa un comando, recibe respuesta del punto de acceso que advierte que la intromisión por parte de terceros en el servidor es un delito. La terminal pide usuario y contraseña para el acceso, que no son proporcionados. La conexión expira y se cierra.

El comando ingresado en la terminal es el siguiente:

torsocks2 telnet 101.113.57.169

torsocks: Un programa que asegura peticiones DNS y rechaza el tráfico UDP o cualquier tráfico que no sea TCP. Establece una conexión tor, que usa nodos para redirigir el tráfico del usuario.

torsocks2 telnet 101.113.57.169

torsocks: Un programa que asegura peticiones DNS y rechaza el tráfico UDP o cualquier tráfico que no sea TCP. Establece una conexión tor, que usa nodos para redirigir el tráfico del usuario.

telnet: Un protocolo viejo e inseguro para conexión remota. Si la tesis de la Fiscalía sobre esta fotografía era correcta, lo que mostraba realmente es que CNT tenía encendido, para aquel entonces, un servidor vulnerable.

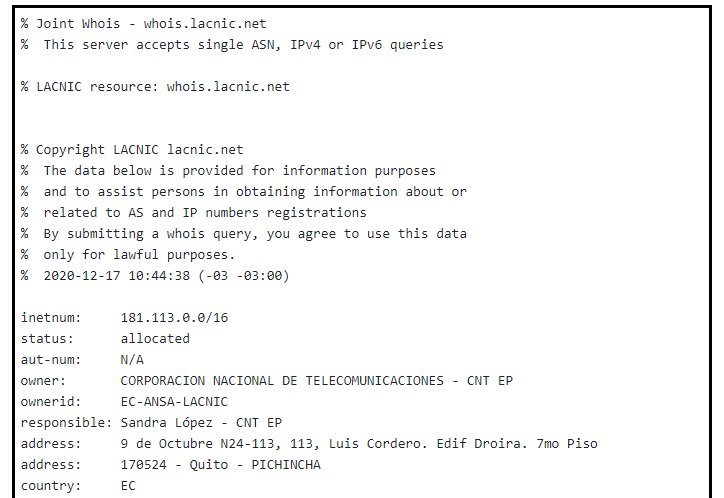

181.113.57.169: Es la IP pública de CNT. Encontrarla no es difícil. Hay motores de búsqueda whois que hacen un query con la IP o el nombre de la institución y los asocian. También se puede averiguar con Shodan, como señala @dieguitocazar en este artículo: labarraespaciadora.com/ddhh/la-tecnic…

Recordemos que es el trabajo de un investigador en seguridad informática, a lo que se dedica Ola Bini, el explorar el entorno de ciberseguridad en el espacio geográfico donde labora. La recopilación y análisis de información digital pública no es ilegal.

No es de extrañar que la misma empresa pública, de la cual se acusó un acceso ilícito por parte de Ola Bini al informar de una vulnerabilidad, dos años más tarde evidenció las condiciones de su seguridad cuando fue vulnerada por un ransomware gigantesco.

elcomercio.com/actualidad/neg…

elcomercio.com/actualidad/neg…

Años después, Fiscalía allanó, en un procedimiento cuestionado, las oficinas del Centro de Autonomía Digital, la organización de software libre que fundó Ola. Equipos fueron confiscados y sin ser devueltos. Ninguna evidencia fue extraída de ellos. swissinfo.ch/spa/ecuador-ju…

Esperemos que ahora la Fiscalía deje de intentar sacar a flote un caso que en primer lugar nunca debió abrir. cnnespanol.cnn.com/video/ola-bini…

Dos erratas:

1. El link a la columna de opinión de 4P mencionada es incorrecto. Aquí el correcto (Tenía ambos abiertos y me confundí): archive.is/SF6NH

2. La IP de CNT insertada en el comando mencionado es 181.113.57.169, no 101.113.57.169 (gajes de la miopía).

1. El link a la columna de opinión de 4P mencionada es incorrecto. Aquí el correcto (Tenía ambos abiertos y me confundí): archive.is/SF6NH

2. La IP de CNT insertada en el comando mencionado es 181.113.57.169, no 101.113.57.169 (gajes de la miopía).

Si les interesa saber más sobre el tema, lean Colateral, el libro periodístico de @dieguitocazar sobre el caso.

• • •

Missing some Tweet in this thread? You can try to

force a refresh