🧵 Existen grupos de hacking altamente sofisticados, que operan de manera sigilosa y persistente para comprometer redes y sistemas sensibles, algunos enfocan sus operaciones en LATAM

A estos grupos se les llama Advanced Persistent Threat

Hoy hablaremos de #MacheteAPT

A estos grupos se les llama Advanced Persistent Threat

Hoy hablaremos de #MacheteAPT

Los grupos APT por lo regular son patrocinados por gobiernos, es decir, por el tiempo que requieren para comprometer a una víctima, las capacidades técnicas que tienen los integrantes del grupo y la tecnología para comprometer los sistemas y redes, se requiere de mucho dinero

Estos grupos se dedican a encontrar 0Days (vulnerabilidades no conocidas por el desarrollador del software)

Sus principales operaciones se enfocan en espionaje ya sea a gobiernos o a entidades privadas, como bancos para robar dinero

Sus principales operaciones se enfocan en espionaje ya sea a gobiernos o a entidades privadas, como bancos para robar dinero

Roban dinero para obtener recursos para continuar con sus operaciones, como muchos grupos asociados a Corea del Norte

Debido a las restricciones comerciales, gobiernos como Corea del Norte, necesitan conseguir dinero para seguir desarrollando sus capacidades

Debido a las restricciones comerciales, gobiernos como Corea del Norte, necesitan conseguir dinero para seguir desarrollando sus capacidades

Se ha observado que #MacheteAPT inició operaciones en el 2010 y sus principales ataques han sido contra Venezuela, Ecuador, Colombia, Perú, Rusia, Cuba y España

#MacheteAPT infecta a sus víctimas principalmente con correos spear-phishing y a través de sitios infectados en idioma español

Para determinar el origen de los desarrolladores se considera el lenguaje con el que fue desarrollado el malware

Para determinar el origen de los desarrolladores se considera el lenguaje con el que fue desarrollado el malware

#MacheteAPT lleva a cabo diversas actividades, como capturas de pantalla de dispositivos comprometidos, captura de datos de geolocalización, acceso a cámaras web, copia de datos confidenciales a un servidor remoto y registro de las teclas presionadas por el usuario

También se ha observado que los atacantes explotan la sensación de miedo y pánico de la víctima mediante el uso de temas como el cobro de deudas

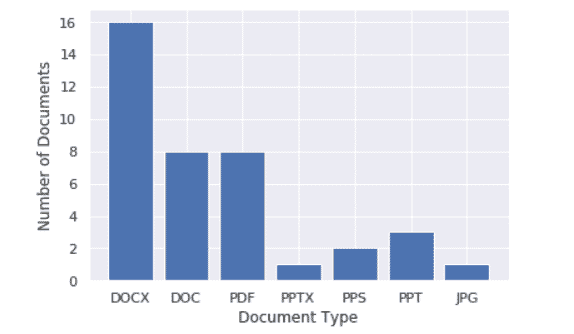

Los archivos con los que infectan a sus víctimas son principalmente DOCX, Doc y PDF.

Los archivos con los que infectan a sus víctimas son principalmente DOCX, Doc y PDF.

Aunque las actividades de este grupo se enfocan en comprometer información, no es muy común que encontremos la información robada en venta

Por ejemplo, VirusBulletin identificó que Machete apunta a víctimas relacionadas de la política y militares

Por ejemplo, VirusBulletin identificó que Machete apunta a víctimas relacionadas de la política y militares

En el 2014 se han identificado 778 víctimas, principalmente en Vnz, Ecuador y Colombia

El objetivo de la campaña es secuestrar info confidencial y es capaz de realizar múltiples ops de espionaje, como keystroke logging, captura de audio, pantalla y geolocalización o tomar fotos.

El objetivo de la campaña es secuestrar info confidencial y es capaz de realizar múltiples ops de espionaje, como keystroke logging, captura de audio, pantalla y geolocalización o tomar fotos.

Se sabe que Machete usa documentos militares reales como archivos señuelo en sus campañas de phishing.

De palabras de expertos, se ha dicho que es muy difícil determinar el origen de un malware, por que pudo haber sido desarrollado por una persona que conoce el idioma (en este caso, español), pero no es su idioma nativo

Aunque hay dos aspectos que mencionar aquí: las víctimas de habla hispana y el idioma español utilizado en el código del malware. La mayoría de las víctimas son de habla hispana según los informes existentes.

Las campañas de phishing, el nombre de los archivos e incluso los dominios web utilizados para alojar los archivos utilizan palabras e idioma en español, lo que confirma los hallazgos.

Incluso las infecciones en países externos pueden deberse a objetivos de habla hispana que se encuentran allí, como embajadores o representantes políticos. Se teoriza que los atacantes también son hispanohablantes. El código fuente del malware está lleno de términos en español

para cosas como carpetas y el nombre de algunas funciones. Si bien estos hechos no son suficientes para confirmar que los atacantes son hablantes nativos de español, sugieren que tienen al menos una comprensión básica del idioma.

• • •

Missing some Tweet in this thread? You can try to

force a refresh