پریشب سگارو @iSegaro ازم خواست که کد X-Panel رو نگاه کنم چون گزارشات زیادی از مسدود شدن سرورهای مبتنی بر این ابزار توسط پروایدرها دریافت کرده بودن.

کد رو بررسی کردم و در یک کلام باید بگم به لحاظ امنیتی «افتضاحه».

در ادامه حداقل دلایل رو نوشتم:

۱/۸

github.com/Alirezad07/X-P…

کد رو بررسی کردم و در یک کلام باید بگم به لحاظ امنیتی «افتضاحه».

در ادامه حداقل دلایل رو نوشتم:

۱/۸

github.com/Alirezad07/X-P…

این کد توسط php و با الگو گرفتن از مدل MVC نوشته شده ولی حداقلهای امنیتی این مدل و جداسازیها در این کد رعایت نشده.

تمام کدها در روت وبسرور قابل دسترسی هستن، در حالی که تو مدل MVC، کدها باید در سطحی بالاتر از وب سرور باشن و قابل دسترسی توسط وبسرور نباشن.

۲/۸

تمام کدها در روت وبسرور قابل دسترسی هستن، در حالی که تو مدل MVC، کدها باید در سطحی بالاتر از وب سرور باشن و قابل دسترسی توسط وبسرور نباشن.

۲/۸

در اسکریپت نصب این ابزار، تمام فایلهای کانفیگ پنل وب و کتابخانهها با دسترسی خواندن/نوشتن همگانی روی وب سرور قرار گرفتن، واقعیتش تا امروز چنین کار خطرناکی رو هیچجا ندیده بودم، اینا حداقلهای امنیت هستن.

دسترسی ۷۷۷ به فایلهای حیاتی روی وب سرور، فاجعهاس.

۳/۸

دسترسی ۷۷۷ به فایلهای حیاتی روی وب سرور، فاجعهاس.

۳/۸

علاده بر این، خود کد، برای یوزر وبسرور writable هست، این خودش یک فاجعهی امنیتی دیگه هستش. به هر دلیلی کنترل کد دست هکر بیوفته، که در ادامه میگم خیلی هم پیچیده نیست، قشنگ میتونن کل کد رو بازنویسی کنن، هر کاری دلشون خواست انجام بدن، از جمله همین DDoS.

۴/۸

۴/۸

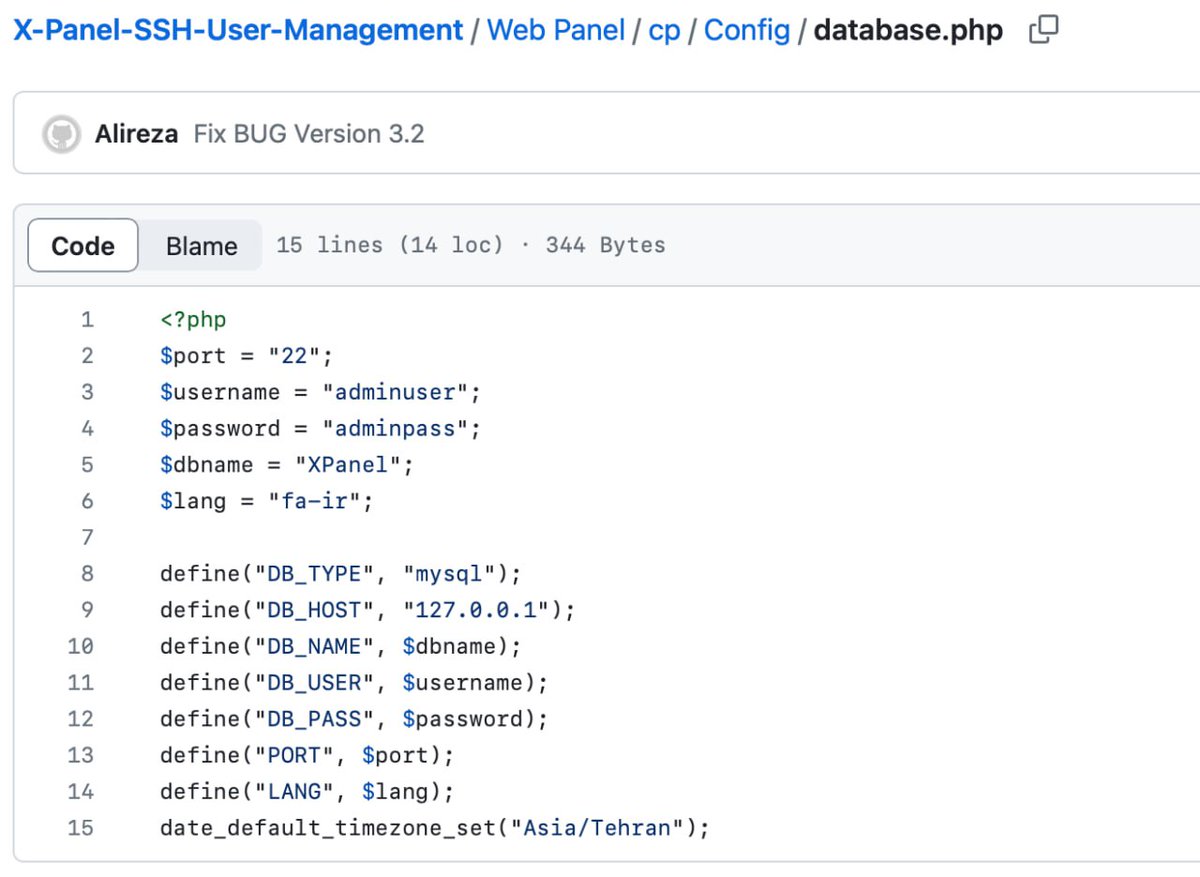

فایل کانفیگ پنل که حاوی نام کاربری و پسورد ادمین دیتابیس هست، به صورت Clear-text قشنگ روی وب سرور پابلیش شده :/

۵/۸

۵/۸

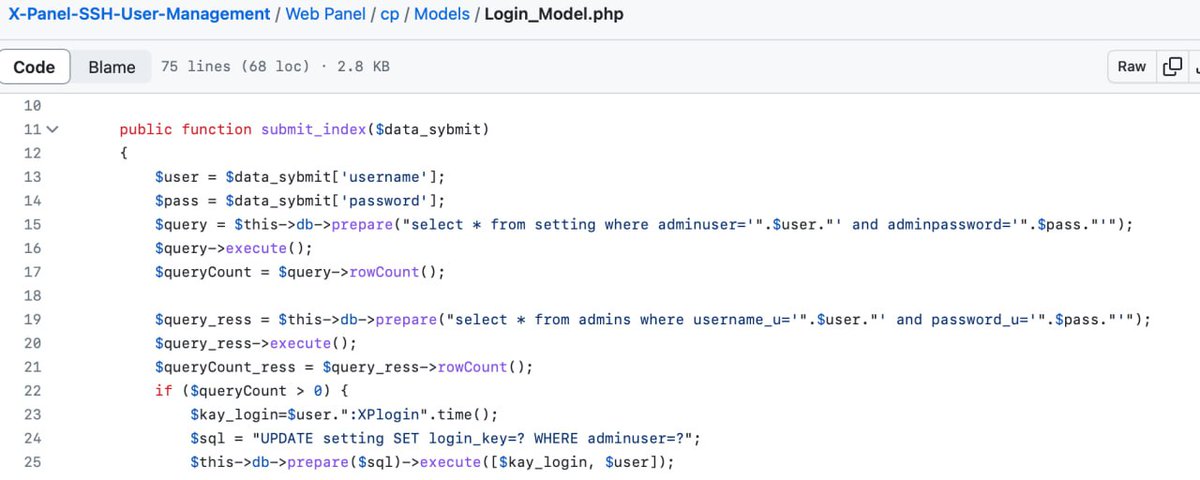

و اینکه این کد اصلا در مقابل SQL Injection محافظت نشده، باید بگم برام باور کردنی نبود، هنوز هم نمیدونم چرا کد تا این حد نا امن نوشته شده و تقریبا در مقابل هیچ آسیبپذیری شناختهشدهای محافظت نشده. نام کاربری و پسورد گرفته شده از کاربر به صورت مستقیم تبدیل به SQL شده، سم خالص.

۶/۸

۶/۸

اونقدر این آسیبپذیریهای امنیتی زیاد و بولد بود که دیگه نیاز به ورود به جزئیات نداشت اصلا.

نسخهی php استفاده شده هم ۷.۴ هست که خودش اصلا امن نیست، نزدیک به یکسال هست که پچ امنیتی دریافت نکرده و عمرش به پایان رسیده.

۷/۸

نسخهی php استفاده شده هم ۷.۴ هست که خودش اصلا امن نیست، نزدیک به یکسال هست که پچ امنیتی دریافت نکرده و عمرش به پایان رسیده.

۷/۸

اگه از این کد استفاده کردید، اکیدا توصیه میکنم همین الان کد رو پاک کنید و تمام پسوردها رو تغییر بدید.

نمیخوام زحمتی که توسعه دهندگانش کشیدن رو زیر سوال ببرم ولی واقعا این کد ایرادات زیرساختی داره و اصلا قابل اصلاح نیست، تنها راهش بازنویسی کد با رعایت معیارهای امنیته.

۸/۸

نمیخوام زحمتی که توسعه دهندگانش کشیدن رو زیر سوال ببرم ولی واقعا این کد ایرادات زیرساختی داره و اصلا قابل اصلاح نیست، تنها راهش بازنویسی کد با رعایت معیارهای امنیته.

۸/۸

طریقهی حذف X-Panel رو نوشتم، تعلل نکنید. تو کانال تلگرامم هم میتونید دستورات رو ساده کپی کنید:

https://t.co/eYvGzevuSBt.me/vahidgeek/129

https://t.co/eYvGzevuSBt.me/vahidgeek/129

https://twitter.com/vahidfarid/status/1677314295514669057?t=XljqTMwUUOf6R8zc20BIhA&s=19

• • •

Missing some Tweet in this thread? You can try to

force a refresh