GOOGLE LO VE TODO 👁️

En este hilo del terror te voy a enseñar hasta que punto Google espía cada aspecto de tu vida

La vigilancia de Google no tiene limites. Hoy te muestro como lo saben todo de ti y como usan esos datos para controlarte

Dentro hilo 👇

En este hilo del terror te voy a enseñar hasta que punto Google espía cada aspecto de tu vida

La vigilancia de Google no tiene limites. Hoy te muestro como lo saben todo de ti y como usan esos datos para controlarte

Dentro hilo 👇

🕵️ ¿Cómo espía?

1️⃣ Android, notificaciones, etc..

2️⃣ Gmail

3️⃣ Drive y fotos

4️⃣ Chrome

5️⃣ Subasta de Datos

6️⃣ PRISM: Vigilancia Masiva

La misión de Google es conocerte mejor que tu mismo y predecir con total exactitud lo que vas a hacer antes de que lo hagas

Así lo hacen 👇

1️⃣ Android, notificaciones, etc..

2️⃣ Gmail

3️⃣ Drive y fotos

4️⃣ Chrome

5️⃣ Subasta de Datos

6️⃣ PRISM: Vigilancia Masiva

La misión de Google es conocerte mejor que tu mismo y predecir con total exactitud lo que vas a hacer antes de que lo hagas

Así lo hacen 👇

1️⃣ Android

Los teléfonos Android tiene un programa llamada Google Play Services que actuan como superadministrador, no puedes desactivarlos

Solo puedes restringir ciertos permisos pero se los saltan

Mira el acceso que tienen junto a la PlayStore respecto al sistema base (AOSP)

Los teléfonos Android tiene un programa llamada Google Play Services que actuan como superadministrador, no puedes desactivarlos

Solo puedes restringir ciertos permisos pero se los saltan

Mira el acceso que tienen junto a la PlayStore respecto al sistema base (AOSP)

Android

Todas las Apps de tu teléfono son conocidas por Google ya que para descargarlas usas la Play Store con tu cuenta de Gmail con nombre, apellidos, Nº Teléfono, etc...

Además las Apps se unen e interactuan a través de los Play Services lo que crea un embudo masivo de datos

Todas las Apps de tu teléfono son conocidas por Google ya que para descargarlas usas la Play Store con tu cuenta de Gmail con nombre, apellidos, Nº Teléfono, etc...

Además las Apps se unen e interactuan a través de los Play Services lo que crea un embudo masivo de datos

Android

Otro punto, las notificaciones PUSH que te salen cuando tu novia te dice cosas bonitas o manda fotos

Esas y TODAS las notificaciones que no están cifradas se registran y gestionan por Google y servidores BigTech

Además entregan esta información directamente al gobierno

Otro punto, las notificaciones PUSH que te salen cuando tu novia te dice cosas bonitas o manda fotos

Esas y TODAS las notificaciones que no están cifradas se registran y gestionan por Google y servidores BigTech

Además entregan esta información directamente al gobierno

Android

Además, Google transmite el localizador IMEI, MAC Adress, IMSI y Nº de Serie de tu dispositivo a Apps y sus propios servidores

De esta forma eres perfectamente etiquetado, tracked y listo para ser vendido al mejor postor

Sobre IMEI, IMSI, etc 👇

Además, Google transmite el localizador IMEI, MAC Adress, IMSI y Nº de Serie de tu dispositivo a Apps y sus propios servidores

De esta forma eres perfectamente etiquetado, tracked y listo para ser vendido al mejor postor

Sobre IMEI, IMSI, etc 👇

https://x.com/RavePrivacy/status/1729223883025207477?s=20

2️⃣ Gmail

Cuando usas tu correo, le das a google la potestad de inyectar localizadores y cookies de análisis de escritura

Escanean como escribes, con quien hablas y que archivos envías para crear un mejor perfil de ti para luego venderte a anunciantes (luego que si tienes SPAM)

Cuando usas tu correo, le das a google la potestad de inyectar localizadores y cookies de análisis de escritura

Escanean como escribes, con quien hablas y que archivos envías para crear un mejor perfil de ti para luego venderte a anunciantes (luego que si tienes SPAM)

Gmail

No solo analiza TODOS los datos de tu mail

También crea una copia de toda esa información para que en caso de que borres la cuenta tus datos siguan estando en su poder

(a ti te dicen que pierdes los datos, pero se los quedan)

En sus datacenters tienen TODO en Back-Up

No solo analiza TODOS los datos de tu mail

También crea una copia de toda esa información para que en caso de que borres la cuenta tus datos siguan estando en su poder

(a ti te dicen que pierdes los datos, pero se los quedan)

En sus datacenters tienen TODO en Back-Up

3️⃣ Drive y fotos

La nube de Google escanea todos los documentos que subes, y si subes algo que no interesa al poder lo borran

Si subes documentos que atentan contra el poder o una agenda política Google borra esos documentos

Lo hacen porque los leen sin pudor

La nube de Google escanea todos los documentos que subes, y si subes algo que no interesa al poder lo borran

Si subes documentos que atentan contra el poder o una agenda política Google borra esos documentos

Lo hacen porque los leen sin pudor

4️⃣ Chrome

Por supuesto usarás Chrome como navegador y Google como motor de búsqueda

Genial, todos los cookies, y búsquedas que haces te monitorean

Así te dan los "mejores resultados" claro depende de la información buscada; puede que nunca la encuentres si no interesa

Por supuesto usarás Chrome como navegador y Google como motor de búsqueda

Genial, todos los cookies, y búsquedas que haces te monitorean

Así te dan los "mejores resultados" claro depende de la información buscada; puede que nunca la encuentres si no interesa

Chrome

Servicios asociados como YouTube que les pertenecen lo mismo

Con tu cuenta de gmail = YouTube saben tus gustos políticos y que buscas ¿Tienes Bitcoin?

Lo saben porque ven como te informas de Bitcoin y leen las direcciones que copias y pegas en el portapapeles, etc..

Servicios asociados como YouTube que les pertenecen lo mismo

Con tu cuenta de gmail = YouTube saben tus gustos políticos y que buscas ¿Tienes Bitcoin?

Lo saben porque ven como te informas de Bitcoin y leen las direcciones que copias y pegas en el portapapeles, etc..

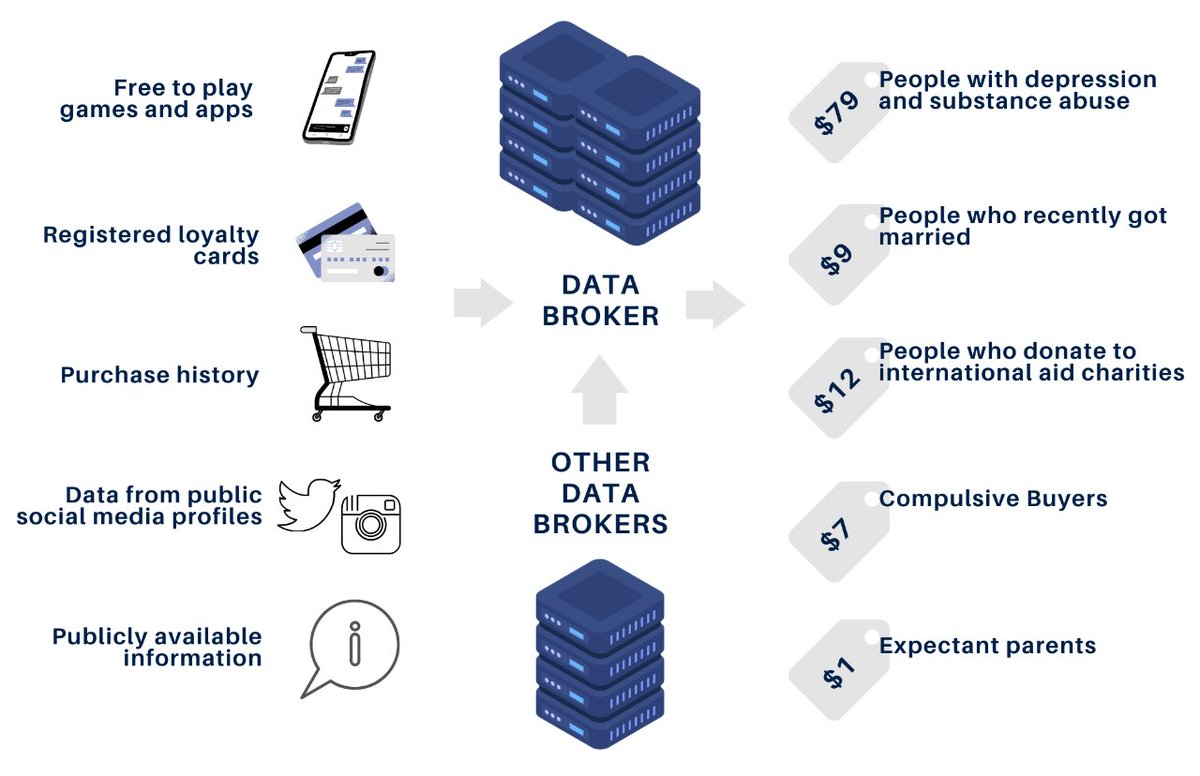

5️⃣ Subasta de Datos

Todos los datos recopilados son compartidos con otras Big Tech para rellenar datos de usuario que les falta a cada una

De esta forma estás perfectamente trackeado

Tambien puede venderlo a Data Brokers (comerciantes de datos) como Axiom y viceversa

Todos los datos recopilados son compartidos con otras Big Tech para rellenar datos de usuario que les falta a cada una

De esta forma estás perfectamente trackeado

Tambien puede venderlo a Data Brokers (comerciantes de datos) como Axiom y viceversa

Subasta de Datos

Estos datos se usan con modelos de IA junto a otras BigTechs para crear un perfil entorno a tus gustos políticos, aficiones, hábitos de consumo, situación financiera, laboral etc...

Así pueden manipular tu opinión e influir en agendas políticas y votaciones

Estos datos se usan con modelos de IA junto a otras BigTechs para crear un perfil entorno a tus gustos políticos, aficiones, hábitos de consumo, situación financiera, laboral etc...

Así pueden manipular tu opinión e influir en agendas políticas y votaciones

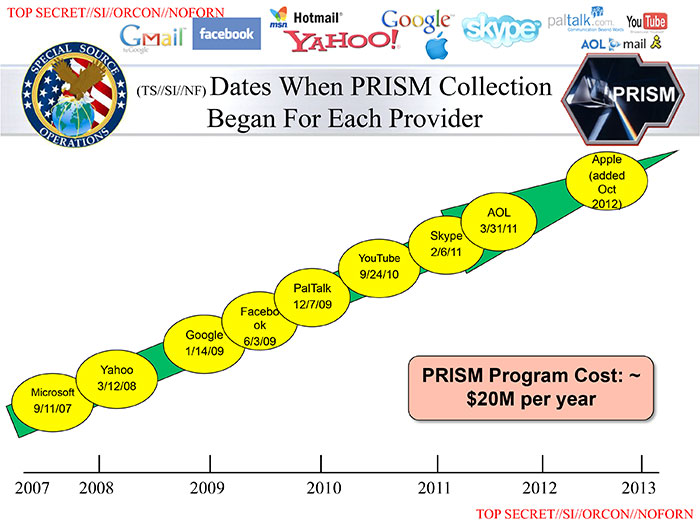

6️⃣ Programa PRISM

En 2013 el ex-analista de la NSA y la CIA Edward Snowden mostró como esta agencias tenían control total modo DIOS sobre todos los usuarios de las Big Tech con PRISM

PRISM es una puerta trasera que indexa todos los datos de todos los usuarios del mundo

En 2013 el ex-analista de la NSA y la CIA Edward Snowden mostró como esta agencias tenían control total modo DIOS sobre todos los usuarios de las Big Tech con PRISM

PRISM es una puerta trasera que indexa todos los datos de todos los usuarios del mundo

Programa PRISM

Cualquier analista con acceso, puede escribir tu nombre en su base de datos y en un segundo saber todos tus mails, contactos, ver qué graba tu camara, tu microfono, tu número de teléfono

Cuidado si decides tener opinión propia hoy en día, están al acecho...

Cualquier analista con acceso, puede escribir tu nombre en su base de datos y en un segundo saber todos tus mails, contactos, ver qué graba tu camara, tu microfono, tu número de teléfono

Cuidado si decides tener opinión propia hoy en día, están al acecho...

Google también ha colaborado con:

1. Pentagono (construir modelos de IA para automaticamente ejecutar ataques de drones)

2. China (dar acceso completo a los datos de miles de Chinos para que el gobierno persiga la disidencia)

Y lo que no sabemos aún...

1. Pentagono (construir modelos de IA para automaticamente ejecutar ataques de drones)

2. China (dar acceso completo a los datos de miles de Chinos para que el gobierno persiga la disidencia)

Y lo que no sabemos aún...

Está en tu mano difundir este mensaje para que más gente sea consciente de este hecho

Dale cariño privado 🖤 y difúndelo 🔁 por el ciberespacio para que llegue el mensaje 👇

Dale cariño privado 🖤 y difúndelo 🔁 por el ciberespacio para que llegue el mensaje 👇

https://x.com/RavePrivacy/status/1734301590406717498?s=20

• • •

Missing some Tweet in this thread? You can try to

force a refresh

Read on Twitter

Read on Twitter