Le FBI 🇺🇸 Europol 🇪🇺 et la National Crime Agency 🇬🇧 sont littéralement en train d’humilier le groupe de cybercriminels n°1.

C’est l’Opération Cronos, c’est lunaire et ça se passe en ce moment !

Je vous ai préparé un petit résumé 🧵⬇️

C’est l’Opération Cronos, c’est lunaire et ça se passe en ce moment !

Je vous ai préparé un petit résumé 🧵⬇️

L’affaire tourne autour de Lockbit. Le groupe cybercriminel le plus nuisible de ces dernières années. Avec plus de 110 millions € extorqués à des entreprises et des milliards de dégâts causés.

L’opération a en fait révélé beaucoup de détails croustillants sur leur activité

L’opération a en fait révélé beaucoup de détails croustillants sur leur activité

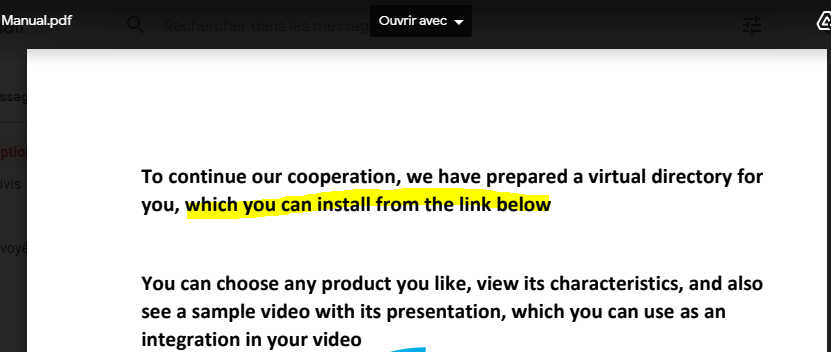

Lockbit propose un "ransomware-as-a-service". Ils fournissent à des affiliés une suite d'outils pour infecter des entreprises. Et demandent ensuite une rançon pour débloquer leurs systèmes (l'affilié récupérant les 3/4 de la rançon)

Lockbit vole aussi une copie des données des entreprises, qu'ils menacent de publier si elles refusent de payer.

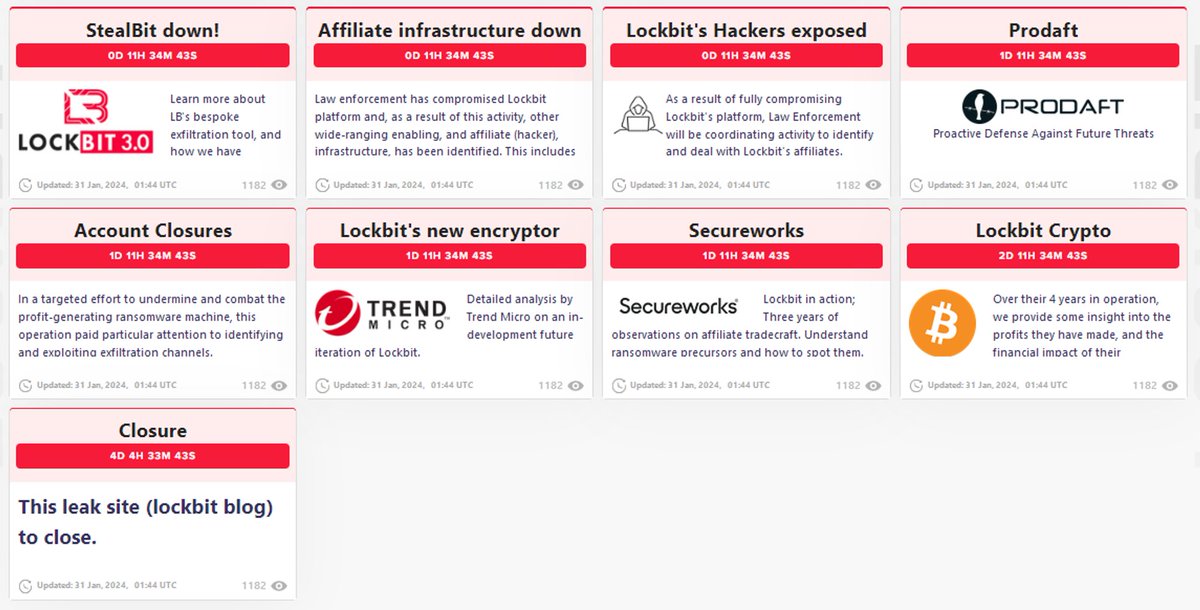

Je vous en parle car ils ont un site assez spectaculaire. Chaque victime a un compte à rebours avec le temps restant pour payer

Retenez le bien, j'y reviens !

Je vous en parle car ils ont un site assez spectaculaire. Chaque victime a un compte à rebours avec le temps restant pour payer

Retenez le bien, j'y reviens !

Lockbit est en activité depuis 2019. Et pendant ces 4 années ils avaient réussi à garder leur identité secrète. Leur site est uniquement accessible de façon anonyme sur le Darkweb.

Pourtant depuis lundi si on s’y connecte, voilà ce qui s’affiche :

Pourtant depuis lundi si on s’y connecte, voilà ce qui s’affiche :

10 pays se sont en fait associés pour stopper le groupe et réaliser cet énorme coup de filet

- 34 serveurs ont été saisis

- 200 wallets crypto bloqués

- 2 affiliés arrêtés en Ukraine & Pologne

- Et des outils de déchiffrement fournis à toutes les victimes 🎉

- 34 serveurs ont été saisis

- 200 wallets crypto bloqués

- 2 affiliés arrêtés en Ukraine & Pologne

- Et des outils de déchiffrement fournis à toutes les victimes 🎉

Mais alors, que s’est-il passé ?

Lockbit s’est fait surprendre. Et dans la panique a réagi avec un message assez clair :

“The FBI fucked up servers using PHP”

🤣

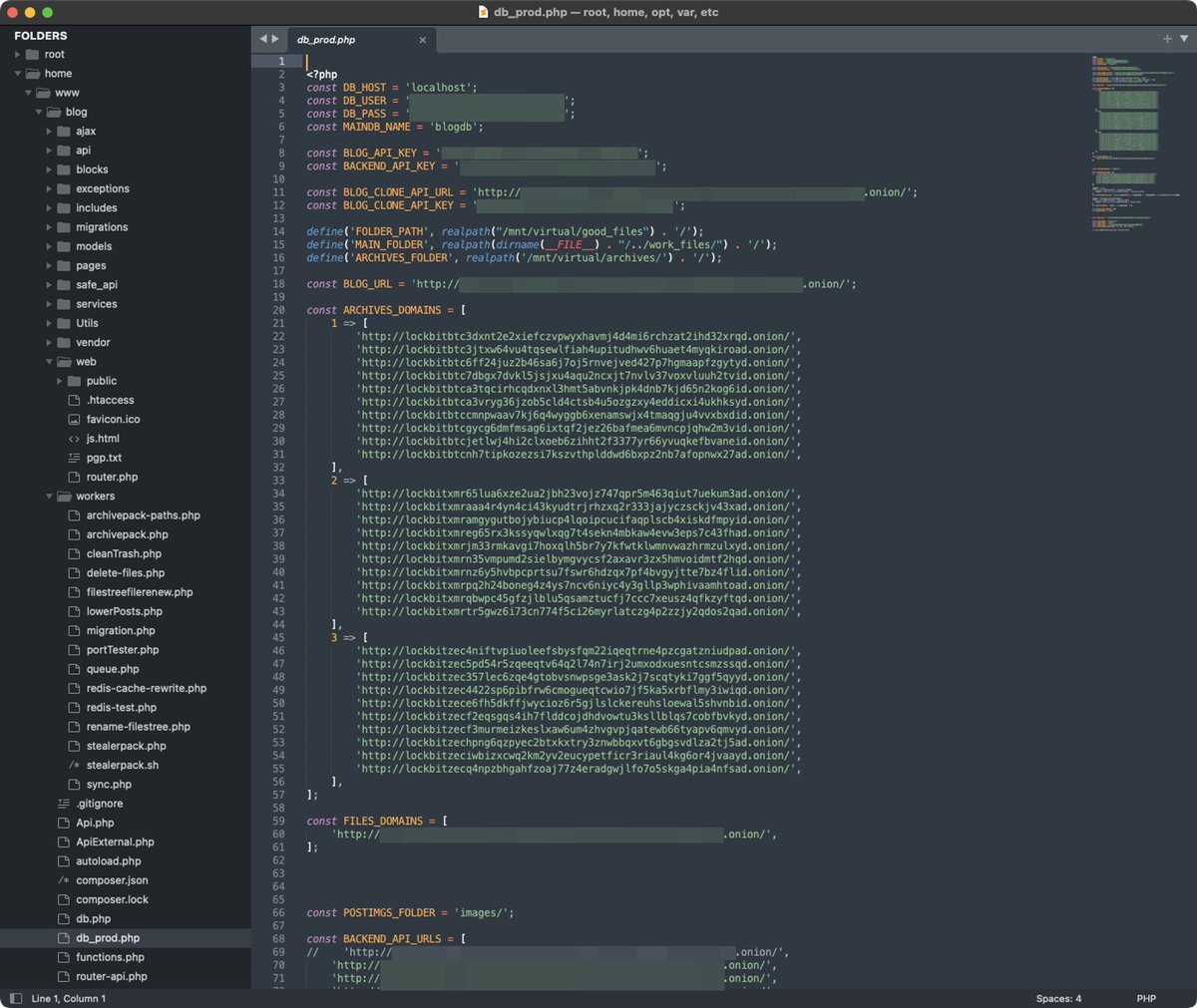

En gros les autorités auraient utilisé une faille PHP pour prendre le contrôle de leurs systèmes

Lockbit s’est fait surprendre. Et dans la panique a réagi avec un message assez clair :

“The FBI fucked up servers using PHP”

🤣

En gros les autorités auraient utilisé une faille PHP pour prendre le contrôle de leurs systèmes

Mais le plus étonnant c'est le troll dans communication autours de cette opération.

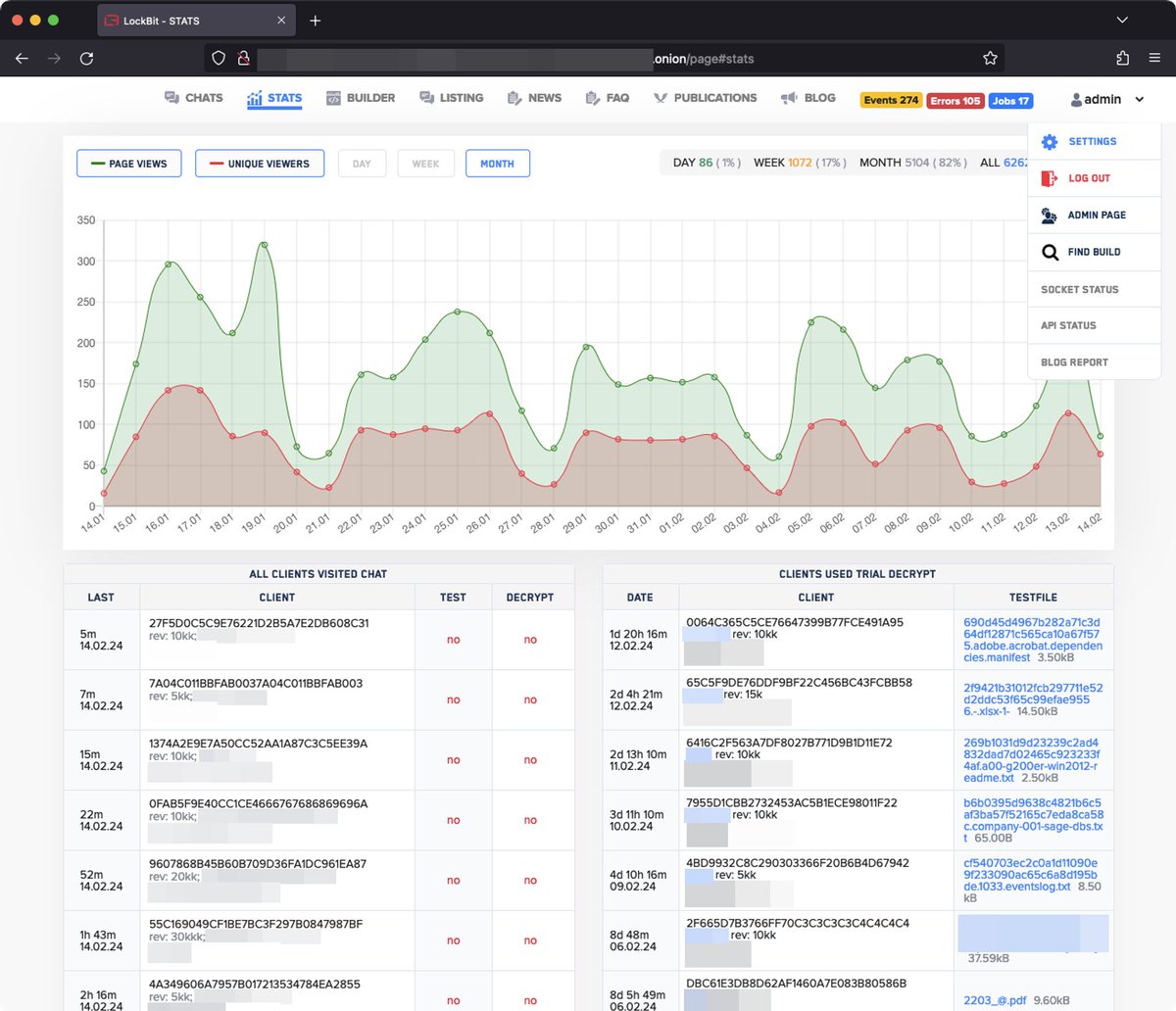

Déjà, plein d’éléments ont été révélés. On a notamment des screens de leurs outils internes pour le suivi des rançons, des utilisateurs, etc…

C'était un vrai petit backend d’entreprise !

Déjà, plein d’éléments ont été révélés. On a notamment des screens de leurs outils internes pour le suivi des rançons, des utilisateurs, etc…

C'était un vrai petit backend d’entreprise !

Ensuite du côté des affiliés, un petit message des forces de l’ordre apparaît maintenant lorsqu’ils essaient de se connecter à la plateforme

“Hello X […] We may be in touch with you very soon.”

V’là le coup de pression 🤣

“Hello X […] We may be in touch with you very soon.”

V’là le coup de pression 🤣

Mais c’est pas ça plus drôle !

Je suis allé voir leur site et après quelques secondes, voilà ce qui s’est affiché :

Une parodie de la page dont je vous parlais précédemment. Mais avec des articles sur les détails de l'opération à la place des victimes

Je suis allé voir leur site et après quelques secondes, voilà ce qui s’est affiché :

Une parodie de la page dont je vous parlais précédemment. Mais avec des articles sur les détails de l'opération à la place des victimes

Le troll est total !

Comme vous le voyez, tout n’a pas encore été publié. Qui était à la tête du groupe ? Comment ces outils fonctionnaient ? Que faisaient ils de leurs cryptos ?

Je vous tiens au courant dès que c’est dispo, pensez à follow 😉

Comme vous le voyez, tout n’a pas encore été publié. Qui était à la tête du groupe ? Comment ces outils fonctionnaient ? Que faisaient ils de leurs cryptos ?

Je vous tiens au courant dès que c’est dispo, pensez à follow 😉

Inspi pour l'illustrations du 1er post :

Plus de sources :

numerama.com/cyberguerre/16…

nationalcrimeagency.gov.uk/news/nca-leads…

Plus de sources :

numerama.com/cyberguerre/16…

https://twitter.com/afpfr/status/1759926324628476331

https://twitter.com/vxunderground/status/1759703708785365068

nationalcrimeagency.gov.uk/news/nca-leads…

• • •

Missing some Tweet in this thread? You can try to

force a refresh