🚨¡Grave alerta! Hacker toma control de la Fiscalía de Nuevo León por 'traición' de funcionario🚨

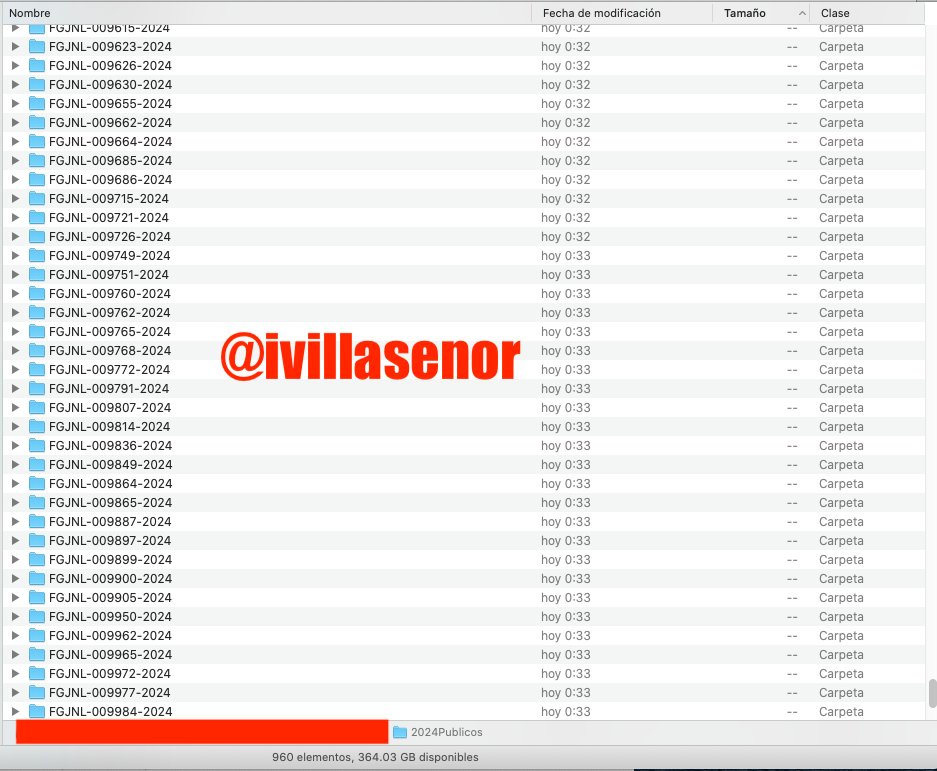

Un hacker filtró 960 carpetas de investigación de la Fiscalía con información altamente sensible. El acceso fue dado por un funcionario clave, Paul Cortez Suárez. El riesgo: casos comprometidos, privacidad expuesta y procesos judiciales que podrían quedar inútiles.

Un hacker filtró 960 carpetas de investigación de la Fiscalía con información altamente sensible. El acceso fue dado por un funcionario clave, Paul Cortez Suárez. El riesgo: casos comprometidos, privacidad expuesta y procesos judiciales que podrían quedar inútiles.

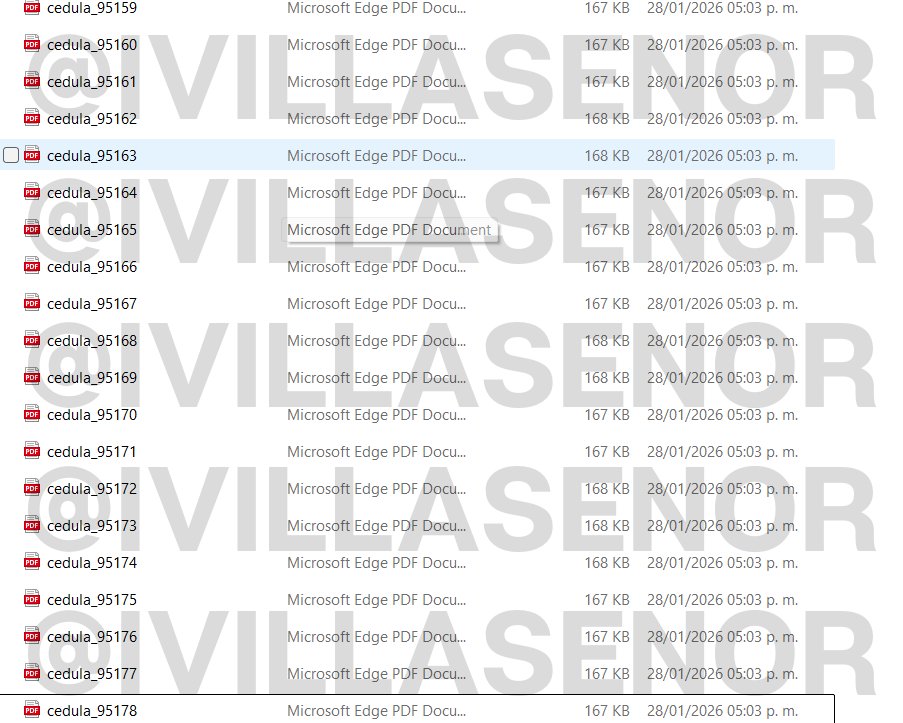

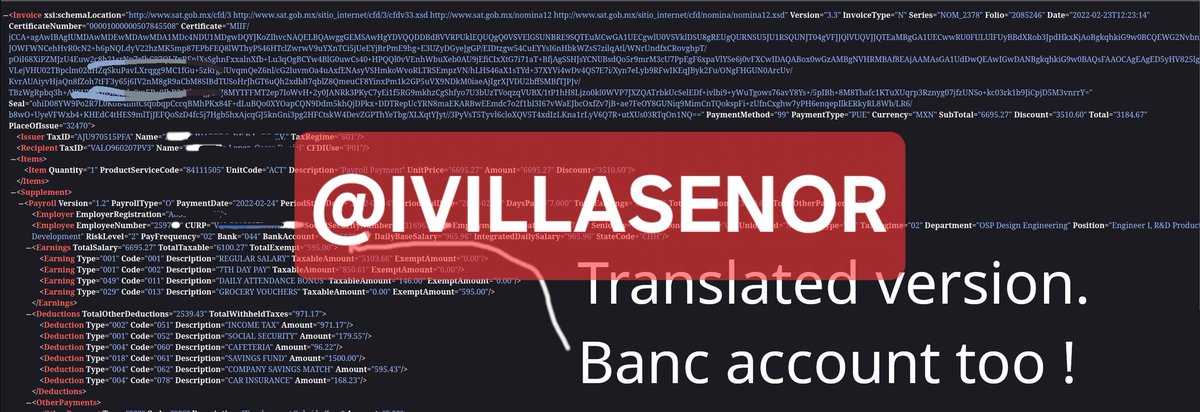

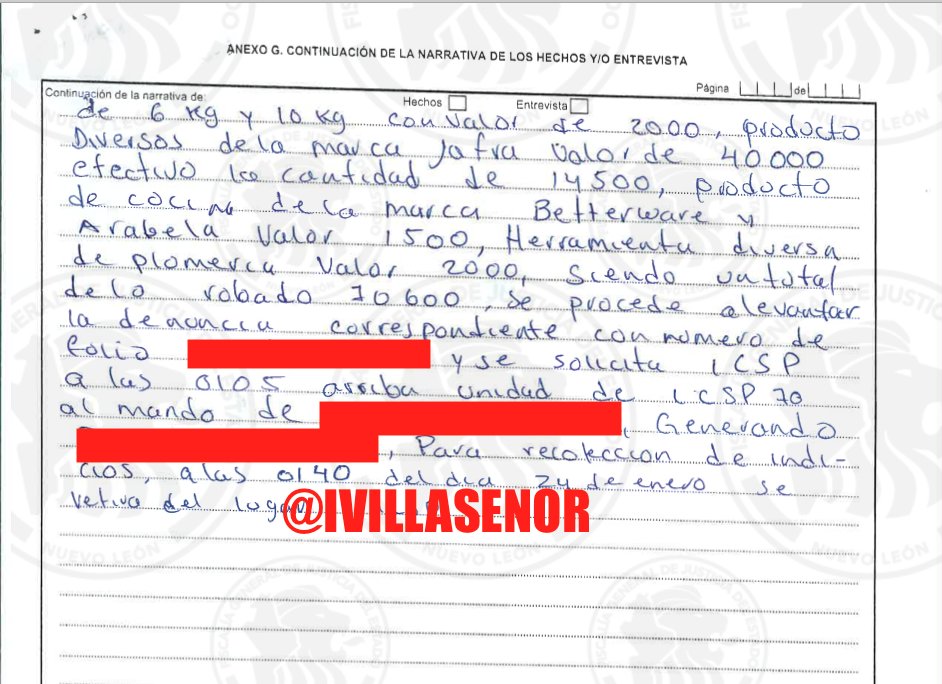

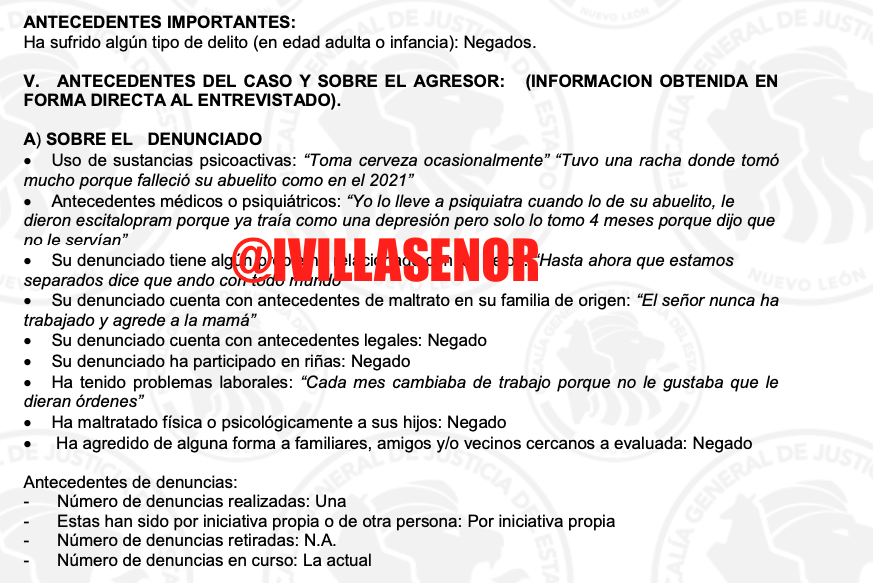

El archivo pesa 14.7 GB y contiene 960 carpetas de investigación y 13 mil archivos. Entre lo filtrado:

- Fotos de cadáveres.

- Identificaciones.

- Inventarios de armamento.

- Evidencia forense.

- Datos de investigaciones activas.

- Fotos de cadáveres.

- Identificaciones.

- Inventarios de armamento.

- Evidencia forense.

- Datos de investigaciones activas.

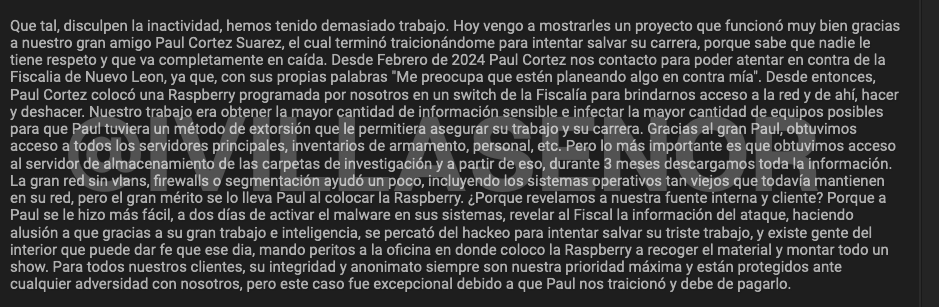

Todo empezó en febrero de 2024, cuando Paul Cortez Suárez, director de inteligencia de la Fiscalía de Nuevo León, habría contactado a un grupo de hackers para atentar contra la misma fiscalía. “Terminó traicionándome para intentar salvar su carrera, porque sabe que nadie le tiene respeto y va completamente en caída”.

El hacker Scorpion —el mismo que hackeó el C5i de Hidalgo— señaló en una publicación de la dark web que el trato era que instalaría una Raspberry Pi en la Fiscalía para infiltrarse en la red interna. El objetivo: obtener toda la información posible para que Paul tuviera una "carta bajo la manga" contra sus superiores en caso de que atentaran contra él.

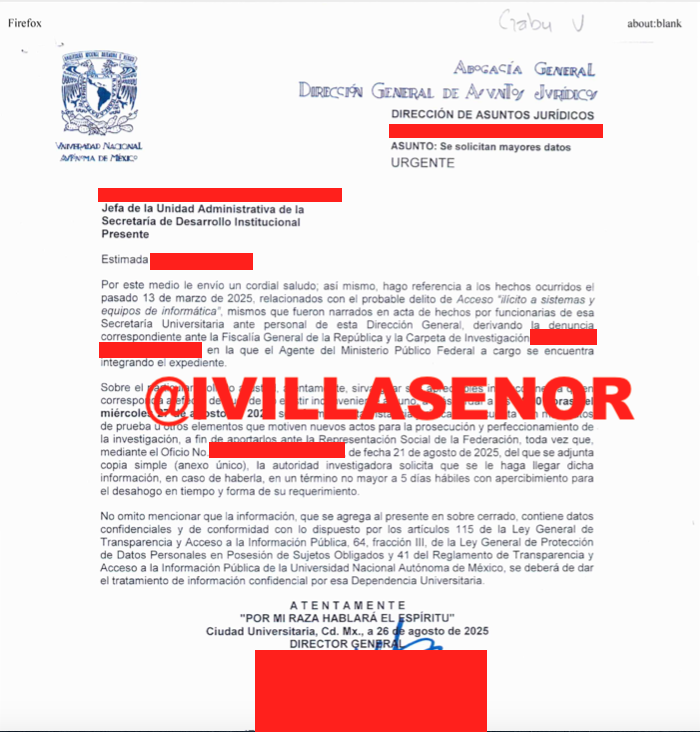

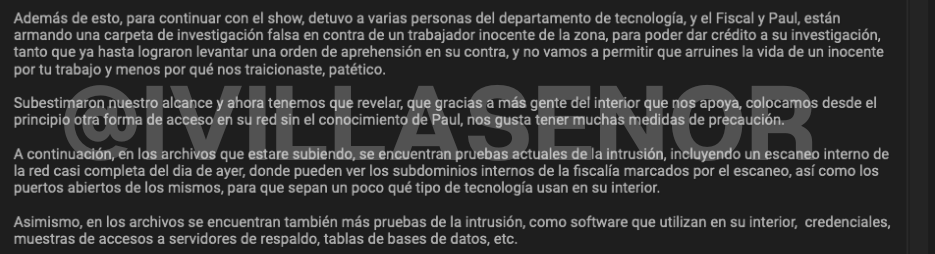

Scorpion señala que Cortez detuvo a varias personas del departamento de tecnología y están armando una carpeta de investigación falsa en contra de un trabajador inocente para poder dar crédito a su investigación, asegura que ya hay una orden de aprehensión en su contra.

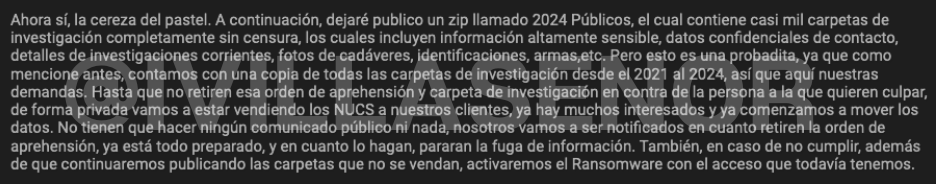

El hacker exigió retirar la orden de aprehensión. De no hacerlo, amenazó con:

- Seguir filtrando carpetas de investigación.

- Activar ransomware en los sistemas de la Fiscalía.

- Vender los datos a clientes privados.

- Seguir filtrando carpetas de investigación.

- Activar ransomware en los sistemas de la Fiscalía.

- Vender los datos a clientes privados.

La amenaza de Scorpion es real. Como señaló @NicoTechTips, no es viable falsificar más de 13 mil documentos. Los datos comprometen todo el sistema de justicia de Nuevo León.

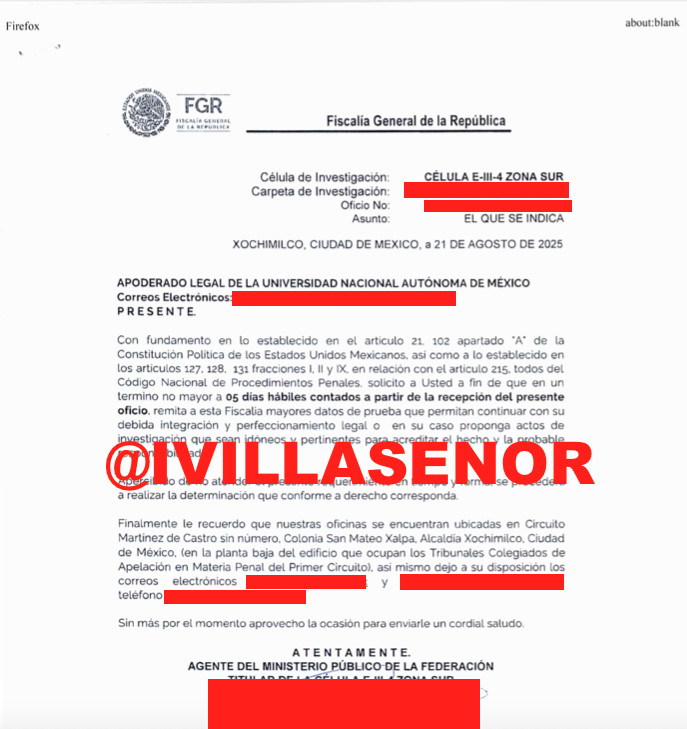

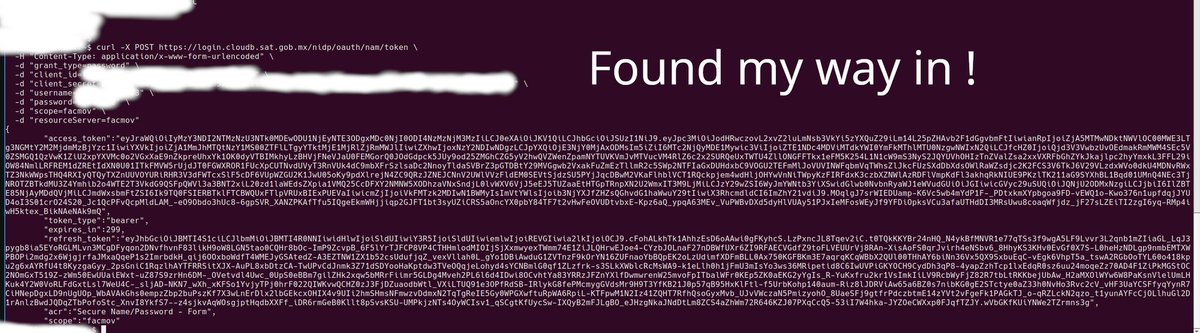

El hacker logró acceso total por falta de seguridad básica:

- Red sin segmentación.

- Ausencia de firewalls efectivos.

- Uso de sistemas obsoletos como Telnet y FTP.

Asimismo, Scorpion presentó evidencia como:

- Escaneos completos de la red (Nmap).

- Subdominios internos.

- Puertos abiertos.

Hablamos de miles de datos sensibles en riesgo y de un esquema de corrupción bastante grave.

El hacker logró acceso total por falta de seguridad básica:

- Red sin segmentación.

- Ausencia de firewalls efectivos.

- Uso de sistemas obsoletos como Telnet y FTP.

Asimismo, Scorpion presentó evidencia como:

- Escaneos completos de la red (Nmap).

- Subdominios internos.

- Puertos abiertos.

Hablamos de miles de datos sensibles en riesgo y de un esquema de corrupción bastante grave.

• • •

Missing some Tweet in this thread? You can try to

force a refresh