El funcionamiento de la Red Echelon

Materialmente, la Red Echelon consta de:

1) satélites geoestacionarios,

2) estaciones de escucha gigantes en la tierra,

3) buques de superficie y

4) submarinos. La NSA está compartimentada en diez "divisiones"

Materialmente, la Red Echelon consta de:

1) satélites geoestacionarios,

2) estaciones de escucha gigantes en la tierra,

3) buques de superficie y

4) submarinos. La NSA está compartimentada en diez "divisiones"

(cuatro divisiones operativas y una división de formación). Cinco divisiones comparten las diferentes formas de espionaje Echelon y la red es una de las herramientas de la NSA:

. Inteligencia de señales (SIGINT)

. Inteligencia Electrónica (ELINT)

. Inteligencia Radar (RADINT)

. Seguridad de las comunicaciones (COMSEC)

. La inteligencia humana (HUMINT)

. Inteligencia Electrónica (ELINT)

. Inteligencia Radar (RADINT)

. Seguridad de las comunicaciones (COMSEC)

. La inteligencia humana (HUMINT)

El funcionamiento de la red Echelon se basa en la interceptación de señales de frecuencia de radio (el contenido es digital o analógico). Una de las columnas vertebrales de transporte de señal es la red de satélites que las naciones tienen o que, más a menudo, alquilan.

La otra columna vertebral de transporte de señales está constituida por cables submarinos.

vimeo.com/148818887

vimeo.com/148818887

A través de una amplia serie de estaciones terrestres, y con la ayuda de los submarinos y satélites, la Red Echelon hoy está en condiciones de CUBRIR EL 100% DE LA SUPERFICIE TERRESTRE, lo que significa que ni un alfiler puede escapar a su control.

PRINCIPALES

ESTACIONES

Yakima

ESTACIONES

Yakima

PAÍS

EUA

EUA

CARACTERÍSTICAS Y OPINIONES

Escucha (Intelsat Océano Pacífico)

Escucha (Intelsat Océano Pacífico)

PRINCIPALES

ESTACIONES

Sugar Grove

ESTACIONES

Sugar Grove

PAÍS

EUA

EUA

CARACTERÍSTICAS Y OPINIONES

Escucha (Intelsat Océano Atlántico)

Escucha (Intelsat Océano Atlántico)

PRINCIPALES

ESTACIONES

Fort Meade

ESTACIONES

Fort Meade

PAÍS

EUA (Maryland)

EUA (Maryland)

CARACTERÍSTICAS Y OPINIONES

Escucha + análisis + archivado (sede de la NSA)

Escucha + análisis + archivado (sede de la NSA)

PRINCIPALES

ESTACIONES

Morenstow

ESTACIONES

Morenstow

PAÍS

Reino Unido

Reino Unido

CARACTERÍSTICAS Y OPINIONES

Escucha (Europa)

Escucha (Europa)

PRINCIPALES

ESTACIONES

Menmith Colina

ESTACIONES

Menmith Colina

PAÍS

Reino Unido

Reino Unido

CARACTERÍSTICAS Y OPINIONES

Escucha + fotos de satélite

Escucha + fotos de satélite

PRINCIPALES

ESTACIONES

Geraldton

ESTACIONES

Geraldton

PAÍS

Australia

Australia

CARACTERÍSTICAS Y OPINIONES

Escucha (Región de Asia)

Escucha (Región de Asia)

PRINCIPALES

ESTACIONES

Waihopai

ESTACIONES

Waihopai

PAÍS

Nueva Zelanda

Nueva Zelanda

CARACTERÍSTICAS Y OPINIONES

Escucha (Región de Asia)

Escucha (Región de Asia)

PRINCIPALES

ESTACIONES

White Sands

ESTACIONES

White Sands

PAÍS

EUA (Nuevo México)

EUA (Nuevo México)

CARACTERÍSTICAS Y OPINIONES

Imágenes de satélite

Imágenes de satélite

PRINCIPALES

ESTACIONES

Guantánamo

ESTACIONES

Guantánamo

PAÍS

Cuba

Cuba

CARACTERÍSTICAS Y OPINIONES

Escucha (relación cuba - ex URSS)

Escucha (relación cuba - ex URSS)

PRINCIPALES

ESTACIONES

Bad Aibling

ESTACIONES

Bad Aibling

PAÍS

Alemania

Alemania

CARACTERÍSTICAS Y OPINIONES

Escucha (desde el bloque del Este)

Escucha (desde el bloque del Este)

PRINCIPALES

ESTACIONES

Qitai Korta

ESTACIONES

Qitai Korta

PAÍS

China

China

CARACTERÍSTICAS Y OPINIONES

Escucha (Rusia y Corea del Norte, India?)

Escucha (Rusia y Corea del Norte, India?)

PRINCIPALES

ESTACIONES

Pyongtaek

ESTACIONES

Pyongtaek

PAÍS

Corea del Sur

Corea del Sur

CARACTERÍSTICAS Y OPINIONES

Escucha (Corea del Norte y vecino, China...)

Escucha (Corea del Norte y vecino, China...)

PRINCIPALES

ESTACIONES

Misawa

ESTACIONES

Misawa

PAÍS

Japón

Japón

CARACTERÍSTICAS Y OPINIONES

Escucha

Escucha

PRINCIPALES

ESTACIONES

Pine Gap

ESTACIONES

Pine Gap

PAÍS

Australia

Australia

CARACTERÍSTICAS Y OPINIONES

Escucha + fotos de satélite

Escucha + fotos de satélite

PRINCIPALES

ESTACIONES

Diego García

ESTACIONES

Diego García

PAÍS

Océano Índico

Océano Índico

CARACTERÍSTICAS Y OPINIONES

Escucha (países del Océano Índico)

Escucha (países del Océano Índico)

Pero si la NSA tiene al menos 14 satélites dedicados al programa Echelon, nuevamente tenemos que éstos son números que no pueden verificarse.

La NSA coloca sus satélites manera que queden próximos a los satélites de comunicaciones civiles, a fin de "copiar" las señales para retransmitirlas a una estación de tierra, donde serán escuchadas, descifradas y analizadas.

Se requieren 5 pasos para la interceptación:

1. En una estación de escucha en un país del pacto, todas las señales, digitales o analógicas (teléfono, GSM, ondas de radio, satélites...) son recogidas por las estaciones de escucha.

1. En una estación de escucha en un país del pacto, todas las señales, digitales o analógicas (teléfono, GSM, ondas de radio, satélites...) son recogidas por las estaciones de escucha.

2. A continuación, son amplificados y luego ordenados. Sólo los mensajes "interesantes" se conservan.

3. A continuación, se procesan en potentes ordenadores que contienen todos los diccionarios. Cada estación tiene su propio diccionario con el fin de adaptarse mejor al medio ambiente local.

Para un sistema de palabras clave contenidas en estos diccionarios (por ejemplo bomba atómica, NSA, C4, terrorismo...),

y sobre todo a través del reconocimiento sintáctico, todas las transmisiones consideradas interesantes son guardadas, encriptadas y procesados para ser transmitidas a los Estados Unidos.

4. En la sede de la NSA en Fort Mead, en Maryland (cerca de Washington), los mensajes son descifrados, analizados y clasificados.

5. Después de eso, se supone que los datos procesados (tapping) sean devueltos a los países afectados en la forma de informes, documentos de síntesis o compilaciones.

Veamos ahora un poco acerca de las formas en las que la inteligencia de EUA obtiene los datos.

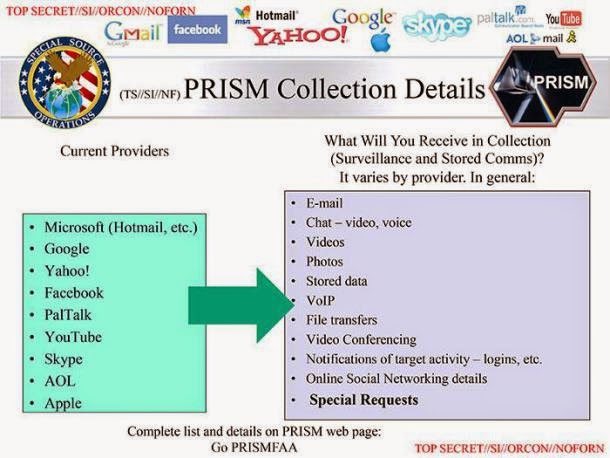

PRISM

La primera de ellas es un programa llamado PRISM, un programa de vigilancia electrónica considerado confidencial a cargo de la Agencia de Seguridad Nacional (NSA) de los Estados Unidos desde el 2007,

La primera de ellas es un programa llamado PRISM, un programa de vigilancia electrónica considerado confidencial a cargo de la Agencia de Seguridad Nacional (NSA) de los Estados Unidos desde el 2007,

que se hizo conocido al gran público por medio de los documentos revelados por Edward Snowden en 2013, según quien las grandes empresas de comunicación (Google, Facebook, Microsoft, Yahoo!, YouTube, Apple, etc…), ofrecieron a los servicios secretos de EE.UU.

una "puerta trasera" (backdoor) a sus servidores para que éstos obtuviesen los datos personales de sus usuarios. Washington, a su vez, habría cubierto el coste de la operación. Y dado que los fondos de Washington provienen del erario público...

podemos decir que los propios ciudadanos han pagado para ser intervenidos e investigados en su privacidad como si fueran criminales.

La segunda forma d obtener l datos fue revelada por el Washington Post,q informó q agentes d l NSA han podido obtener datos no sólo en las formas reveladas por Snowden,sino también directamente de las líneas telefónicas y de fibra óptica,un sistema con muchos códigos y nombres.

Jueces especiales en juicios secretos han dado permiso para llevar a cabo estas intercepciones. Los documentos publicados en Prism dejaron claro que los datos obtenidos a través de la intervención de los servidores era sólo una parte de la recopilación de información.

El New York Times afirmó que, desde 2010, la NSA estaba utilizando esta información para desarrollar perfiles individuales y gráficos sobre las personas que fueron "barridas" en el sistema y que la información privada se recogió de las diferentes redes y servidores.

Y esto es sólo la punta del iceberg. El alcance de PRISM es tan grande que incluso los Estados Unidos podría haber espiado a más de 35 líderes mundiales.

En el Reino Unido, el Cuartel General de Comunicaciones del Gobierno (GCHQ, por sus siglas en inglés) ha tenido acceso al sistema PRISM desde, al menos, junio de 2010.

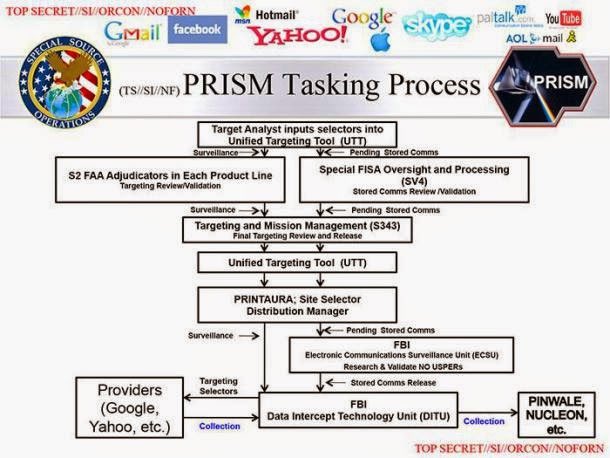

Cómo funciona el Programa d Vigilancia PRISM

El Programa secreto PRISM q permite a los Servicios de Inteligencia de los Estados Unidos acceder a los datos de nueve empresas de Internet,incluyendo los datos de los emails almacenados,actúa incluso fuera del territorio de los EEUU.

El Programa secreto PRISM q permite a los Servicios de Inteligencia de los Estados Unidos acceder a los datos de nueve empresas de Internet,incluyendo los datos de los emails almacenados,actúa incluso fuera del territorio de los EEUU.

El Programa fue aprobado por los Tribunales, pero no se estableció ningún tipo de garantías individuales. En su lugar, opera bajo una autorización más amplia de los jueces federales, que supervisan el uso de la Ley de Inteligencia Exterior (FISA).

Esta diapositiva describe lo q sucede cuando un analista de la NSA utiliza el Programa PRISM para obtener información d un nuevo objetivo d vigilancia. La solicitud para autorizar l vigilancia del nuevo objetivo pasa a un supervisor,q revisa l términos de búsqueda o selectores.

El supervisor debe dar su visto bueno en base a una sospecha razonable, que se establece de existir una confianza de al menos el 51% en el trabajo del analista, y que el objetivo señalado es un extranjero que se encontraba en el extranjero en el momento de ser señalado.

El FBI obtiene la información recogida por una empresa privada que colabora, tales como Microsoft o Yahoo, y la pasa a la NSA sin ninguna revisión adicional.

A partir de la información almacenada —no de la vigilancia en vivo—, el FBI consulta sus propias bases de datos para asegurarse de que los objetivos señalados no se corresponden con estadounidenses conocidos.

Aquí es donde entra en funcionamiento la base de datos de la NSA, que se describe con más detalle en la siguiente diapositiva.

Análisis de las información recopilada por las empresas privadas

Análisis de las información recopilada por las empresas privadas

Después de recogidos los datos de las comunicaciones, son procesados y analizados por los sistemas especializados que se encargan de la red de información digital, que incluyen los registros obtenidos de dispositivos de voz, texto, vídeo y datos.

La unidad de interceptación del FBI que opera en la empresas privadas trasmite la información a uno o más clientes de la NSA, la CIA o el FBI.

PRINTAURA automatiza el flujo del tráfico. SCISSORS y Protocol Exploitation ordenan los datos para su análisis:

NUCLEON (voz), PINWALE (vídeo), MINWAY (registro de llamadas) y MARINA (registros de Internet).

NUCLEON (voz), PINWALE (vídeo), MINWAY (registro de llamadas) y MARINA (registros de Internet).

Los sistemas identificados como FALLOUT y CONVEYANCE se encuentran en la capa final de filtrado para reducir la cantidad de información acerca de los estadounidenses.

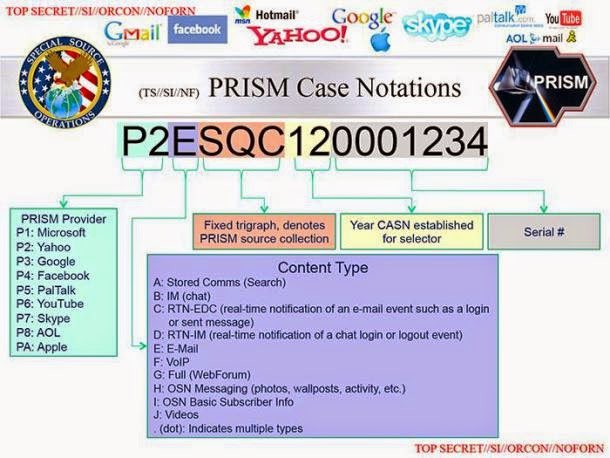

A cada objetivo se le asigna una notación determinada

El formato de notación del Programa PRISM refleja la disponibilidad de vigilancia en tiempo real, así como el contenido almacenado.

El formato de notación del Programa PRISM refleja la disponibilidad de vigilancia en tiempo real, así como el contenido almacenado.

Dependiendo del proveedor, la NSA puede recibir notificaciones en vivo cuando el objetivo se conecta o envía un email, o puede registrarse su voz, el texto que redacta o su participación en chat.

Proveedores y datos

El Programa PRISM recoge una amplia gama de datos de las nueve empresas que colaborar, aunque los detalles varían según el proveedor de que se trate.

El Programa PRISM recoge una amplia gama de datos de las nueve empresas que colaborar, aunque los detalles varían según el proveedor de que se trate.

Los proveedores que participan en el Programa

Esta diapositiva muestra cuándo cada una de las empresas comenzó a participar en el Programa: Microsoft fue la primera, el 11 de septiembre de 2007; Apple la última, en octubre de 2012.

Esta diapositiva muestra cuándo cada una de las empresas comenzó a participar en el Programa: Microsoft fue la primera, el 11 de septiembre de 2007; Apple la última, en octubre de 2012.

Los productos de Microsoft son mayormente del tipo de software omnipresente, tanto en el sistema operativo de PC como en el de Mac. Por lo tanto, existen diferentes versiones de Windows en prácticamente todos las PC.

Desde que este es EL LUGAR IDEAL para un servicio de inteligencia como la NSA, ¿podemos suponer que Microsoft es una empresa a sueldo paga por la inteligencia de los Estados Unidos?

Un informe interno de los Asuntos Estratégicos (DAS) del Ministerio de Defensa de Francia denunció los vínculos del grupo de Microsoft con la inteligencia estadounidense.

Las grandes extractos de este texto se hicieron públicos por el boletín bimensual "El mundo de la Inteligencia", ya en enero y febrero de 2000.

El informe denuncia la existencia de spyware o "puertas traseras" que permitiría a la NSA para descifrar datos confidenciales o penetrar impunemente en los sistemas de Microsoft.

La firma de Bill Gates no sólo habría infiltrado agentes, sino que además participaría activamente en las relaciones con la NSA por el "bien" de los Estados Unidos,

quien por su vez permite a Microsoft mantener su posición dominante con su bendición, sin permitir que el mundo olvide que el Pentágono es cliente de Microsoft.

El informe del DAS incluso sugiere que la creación de Microsoft fue ampliamente ALENTADA Y FINANCIADA por la NSA, y que IBM tendría que imponer el MS-DOS como sistema operativo por la misma administración.

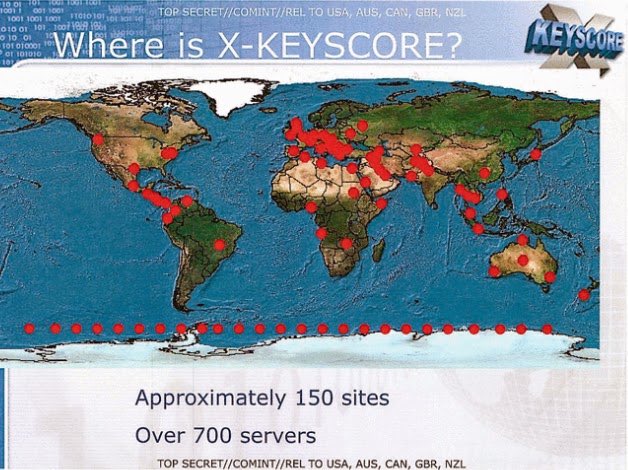

XKEYSCORE

Este es un programa de la NSA utilizado en el sistema de vigilancia mundial,que permite a sus analista que realicen pesquisas en inmensos bancos de datos que contienen los e-mails,las conversaciones online

Este es un programa de la NSA utilizado en el sistema de vigilancia mundial,que permite a sus analista que realicen pesquisas en inmensos bancos de datos que contienen los e-mails,las conversaciones online

y las búsquedas de internet de MILLONES DE PERSONAS ALREDEDOR DEL MUNDO.

Los documentos revelan q cualquier persona con acceso a los bancos de dados puede realizar tales pesquisas,incluyendo a los funcionarios de las empresas contratadas. No es necesaria NINGUNA AUTORIZACIÓN ESPECIAL NI JUSTIFICATIVA ESPECÍFICA PARA ACCEDER A LOS DATOS DE CUALQUIERA.

Conforme a la explicación de Snowden: "Usted puede leer los e-mails de cualquier persona en todo el mundo, de cualquier persona de la que usted tenga la dirección de correo. Cualquier website: usted puede ver el tráfico entrando y saliendo del site.

Cualquier computador en que una persona se sienta: usted puede ver. Cualquier laptop que esté controlando: usted puede seguirla en cuanto ella se desplaza de un lugar a otro en cualquier parte del mundo. Es la fuente que sirve para todas las informaciones que la NSA procura".

El programa es compartido con otras agencias, incluidas agencias de Canadá, Reino Unido, Australia, Nueva Zelandia y Alemania. El XKeyscore da a los analistas americanos acceso a prácticamente todo lo que el usuario típico realiza en la internet.

Cómo funciona

El sistema funciona en una infraestructura con alrededor de 500 servidores desparramados por el mundo. Los servidores fueron instalados en diversos países SIN CONOCIMIENTO DE LOS MISMOS.

El sistema funciona en una infraestructura con alrededor de 500 servidores desparramados por el mundo. Los servidores fueron instalados en diversos países SIN CONOCIMIENTO DE LOS MISMOS.

De acuerdo con las revelaciones de Snowden, en apenas un mes de uso del XKeyscore en Brasil, en el año 2013, la NSA recogió 2.3 BILLONES DE DATOS de usuarios brasileros.

Comentando acerca del programa, el diario The Guardian afirmó que "la cantidad de comunicaciones a las que la NSA tiene acceso por medio de programas como el XKeyscore es asustadoramente grande".

Objetivo del XKeyscore

El programa puede ver las cajas de entrada y salida de e-mails de cualquier persona en todas partes del mundo, bastando apenas tener una dirección de correo electrónico.

El programa puede ver las cajas de entrada y salida de e-mails de cualquier persona en todas partes del mundo, bastando apenas tener una dirección de correo electrónico.

Permite también que los analistas de la NSA lean el contenido que los usuarios producen en las redes sociales como Facebook, Twitter, Flickr y otras.

El software permite INTERVENCIÓN EN TIEMPO REAL EN LA NAVEGACIÓN DE MILLONES DE USUARIOS A FIN DE DESCUBRIR LO QUE CADA INTERNAUTA ESTÁ HACIENDO EN LA WEB A CADA INSTANTE.

El programa consigue mapear a las personas a partir de la localidad, desde que ellas utilicen el Google Maps, por ejemplo.

Los datos recolectados mundialmente son enviados para almacenamiento en el gigantesco dentro de Procesamiento de Datos Utah, bajo la administración de la NSA.

Fuentes de datos para el XKeyscore

Los datos que son utilizados por el programa tienen origen en diversas formas de interceptación. Hasta la fecha, las conocidas son:

Los datos que son utilizados por el programa tienen origen en diversas formas de interceptación. Hasta la fecha, las conocidas son:

. Servicio de colecta especial (SCS)

. Echelon

. Operaciones de Fuente Especial (SSO)

. "Overhead", refiriéndose a la inteligencia derivada de aviones espía americanos, drones y satélites de comunicación

. Operaciones de acceso adaptado (TAO)

. Echelon

. Operaciones de Fuente Especial (SSO)

. "Overhead", refiriéndose a la inteligencia derivada de aviones espía americanos, drones y satélites de comunicación

. Operaciones de acceso adaptado (TAO)

. Ley de Vigilancia del Extranjero

. Acuerdos de Cooperación en Vigilancia - Colaboradores extranjeros de la NSA tales como las agencias de inteligencia del Club de los Cinco Ojos, de Bélgica, Dinamarca, Francia, Italia, Alemania, Japón, Holanda, Noruega, Suecia, etc.

. Acuerdos de Cooperación en Vigilancia - Colaboradores extranjeros de la NSA tales como las agencias de inteligencia del Club de los Cinco Ojos, de Bélgica, Dinamarca, Francia, Italia, Alemania, Japón, Holanda, Noruega, Suecia, etc.

A través de estas fuentes, el XKeyscore obtiene cobertura total de las comunicaciones mundiales.

MUSCULAR

Pero la NSA tiene un programa de vigilancia mucho más agresivo que PRISM y los que ya conocíamos. Se llama Muscular y fue diseñado para interceptar las comunicaciones que conectan los centros de datos de Yahoo! y Google en todo el mundo.

Pero la NSA tiene un programa de vigilancia mucho más agresivo que PRISM y los que ya conocíamos. Se llama Muscular y fue diseñado para interceptar las comunicaciones que conectan los centros de datos de Yahoo! y Google en todo el mundo.

Este proyecto fue desarrollado junto a la GCHQ, la agencia que hace la tarea de la NSA en el Reino Unido. Ambas organizaciones están interceptando los cables de fibra óptica que transportan información de un lugar a otro entre las empresas.

Así, los están copiando y almacenando en una una bodega de datos en los centros de operaciones de su cuartel general en Fort Meade.

Al contrario de PRISM, en el que se alegaba que la agencia recibía acceso a la información a través de las empresas,

Al contrario de PRISM, en el que se alegaba que la agencia recibía acceso a la información a través de las empresas,

con MUSCULAR la agencia está adquiriendo toda la información sin la intervención de terceros. Eso hace este que sea el programa de vigilancia más agresivo que hemos conocido hasta hoy.

La capacidad de este programa es terrorífica. En tan sólo un mes, el Muscular recolectó más de 181 MILLONES de datos alrededor de todo el mundo. Él es uno de los por lo menos 4 programas de vigilancia que, en conjunto, son llamados WINDSTOP.

Otro de los programas de este grupo, apenas conocido por el código DS-300, en el mismo período de tiempo recolectó 14 BILLONES DE DATOS.

TEMPORA

Tempora es un programa de vigilancia electrónica altamente secreto mantenido por el GCHQ del Reino Unido. Según Snowden, este programa es aún más omniabarcante y agresivo que el Prism de la NSA.

Tempora es un programa de vigilancia electrónica altamente secreto mantenido por el GCHQ del Reino Unido. Según Snowden, este programa es aún más omniabarcante y agresivo que el Prism de la NSA.

Tempora utiliza los cables de fibra óptica que componen la espina dorsal de la internet para tener acceso a enormes cantidades de datos personales de los usuarios de internet.

El programa tiene dos componentes, cuyos nombres dejan poco margen a la imaginación en cuanto a las intenciones de sus creadores:

. El programa "Dominando la Internet" (MTI, por "Mastering The Internet") y

. El programa "Dominando la Internet" (MTI, por "Mastering The Internet") y

TURBULENCE

Es un proyecto de la NSA q tuvo inicio alrededor de 2005. Incluye herramientas para el análisis d datos y posee capacidades de ciberguerra ofensiva,como INYECTAR MALWARE EN COMPUTADORES REMOTOS.

Este programa fue utilizado CONTRA USUARIOS DE LA RED DE ANONIMATO TOR.

Es un proyecto de la NSA q tuvo inicio alrededor de 2005. Incluye herramientas para el análisis d datos y posee capacidades de ciberguerra ofensiva,como INYECTAR MALWARE EN COMPUTADORES REMOTOS.

Este programa fue utilizado CONTRA USUARIOS DE LA RED DE ANONIMATO TOR.

BLARNEY

Es un programa de vigilancia de las comunicaciones, iniciado en 1978. La colecta se realiza en las instalaciones de telecomunicaciones de los EUA,

Es un programa de vigilancia de las comunicaciones, iniciado en 1978. La colecta se realiza en las instalaciones de telecomunicaciones de los EUA,

en los puntos de estrangulamiento a través de los cuales pasa la mayor parte del tráfico de comunicaciones, incluyendo el tráfico de las comunicaciones inalámbricas (wireless).

Las informaciones recolectadas mundialmente son compartidas con muchas agencias de los EUA, incluyendo la CIA, NSA, FBI y el Departamento de Justicia, y también son compartidas con los países pertenecientes al Tratado UKUSA.

Es uno de los cuatro programas que conforman el Programa Colecta Upstream del Prism, juntamente con el Oakstar, el Fairview y el Sortmbrew.

Fairview

Es un programa de vigilancia en masa de la NSA, que amplía la capacidad de colecta de datos de los teléfonos, internet e e-mails, accesando los datos DIRECTAMENTE DE LOS COMPUTADORES Y TELÉFONOS CELULARES DE LOS CIUDADANOS DE PAÍSES EXTRANJEROS.

Es un programa de vigilancia en masa de la NSA, que amplía la capacidad de colecta de datos de los teléfonos, internet e e-mails, accesando los datos DIRECTAMENTE DE LOS COMPUTADORES Y TELÉFONOS CELULARES DE LOS CIUDADANOS DE PAÍSES EXTRANJEROS.

La NSA utiliza el programa Fairview para accesar directamente los sistemas de telecomunicaciones de los países. Este acceso permite recoger registros detallados de telefonemas y de e-mails de MILLONES DE PERSONAS, EMPRESAS E INSTITUCIONES EN LOS PAÍSES EXTRANJEROS.

STROMBREW

Es un programa de vigilancia de la NSA, utilizado para recolectar datos de internet. Es un programa que engloba varios programas usados para la vigilancia de las telecomunicaciones.

Es un programa de vigilancia de la NSA, utilizado para recolectar datos de internet. Es un programa que engloba varios programas usados para la vigilancia de las telecomunicaciones.

Cae en la categoría de "colecta de flujo", lo que significa que los datos SON EXTRAÍDOS DIRECTAMENTE DE LOS CABLES DE FIBRA ÓPTICA Y DE LA INFRAESTRUCTURA DE LAS COMUNICACIONES.

FLYING PIG

(Cerdo Volador, acuérdense de Pink Floyd) es un programa de vigilancia del GCHQ del Reino Unido, la NSA y el GCHQ trabajan conjuntamente en el programa. En él son realizados ATAQUES DEL TIPO HOMBRE-EN-EL-MEDIO contra servicios como el Google,

(Cerdo Volador, acuérdense de Pink Floyd) es un programa de vigilancia del GCHQ del Reino Unido, la NSA y el GCHQ trabajan conjuntamente en el programa. En él son realizados ATAQUES DEL TIPO HOMBRE-EN-EL-MEDIO contra servicios como el Google,

para recolectar las informaciones de los usuarios del Google, por ejemplo. El Cerdo Volador puede identificar informaciones relacionadas al uso del navegador Tor y tiene inclusive una opción de pesquisa para "eventos Tor".

Los ataques "hombre-en-el-medio" son una forma de ataques en el que los datos intercambiados entre dos partes son interceptados, registrados y hasta alterados por el atacante SIN QUE LAS VÍCTIMAS LO PERCIBAN.

Durante el ataque man-in-the-middle, la comunicación es interceptada por el atacante y retransmitida. El atacante puede decidir retransmitir entre los legítimos participantes los datos inalterados, con alteraciones, o bloquear partes de la información.

Como los participantes legítimos de la comunicación NO PERCIBEN QUE LOS DATOS ESTÁN SIENDO ADULTERADOS, los aceptan como válidos, forneciendo informaciones y ejecutando instrucciones por orden del atacante, creyendo que se trata de la otra persona.

Si a ti no te importase,Lo q a mí me sucediera,

Y yo no me preocupara por tí, Nos encontraríamos zigzagueando,A través del aburrimiento y el dolor,

Evitando nuestras miradas a través de la lluvia,

Preguntándonos a cuál de los cabrones culpar, Y esperando ver cerdos voladores.

Y yo no me preocupara por tí, Nos encontraríamos zigzagueando,A través del aburrimiento y el dolor,

Evitando nuestras miradas a través de la lluvia,

Preguntándonos a cuál de los cabrones culpar, Y esperando ver cerdos voladores.

Cerdos en el Aire Parte 1 - Pink Floyd

MAINWAY

Se trata de un banco de datos mantenido por la NSA, que contiene metadatos para CENTENAS DE MILLARES DE MILLONES DE LLAMADAS TELEFÓNICAS

MAINWAY

Se trata de un banco de datos mantenido por la NSA, que contiene metadatos para CENTENAS DE MILLARES DE MILLONES DE LLAMADAS TELEFÓNICAS

realizadas a través de las mayores operadoras de telefonía en los EUA: AT&T, SBC, BellSouth, las tres ahora llamadas AT&T y Verizon.

DROPMIRE

Es un programa de vigilancia secreta de la NSA para control de embajadas extranjeras y personal diplomático.

DROPMIRE

Es un programa de vigilancia secreta de la NSA para control de embajadas extranjeras y personal diplomático.

BULLRUN

Programa secreto de la NSA cuyo objetivo es descriptografar cualquier mensaje, BURLANDO LA SEGURIDAD Y QUEBRANDO LAS DIVERSAS TECNOLOGÍAS DE CRIPTOGRAFÍA utilizadas en redes de comunicación.

Programa secreto de la NSA cuyo objetivo es descriptografar cualquier mensaje, BURLANDO LA SEGURIDAD Y QUEBRANDO LAS DIVERSAS TECNOLOGÍAS DE CRIPTOGRAFÍA utilizadas en redes de comunicación.

Fue autorizado por el Poder Ejecutivo del gobierno americano, a través de Orden Ejecutiva, SIN PASAR POR EL CONGRESO.

Su correspondiente británico es el programa EDGEHILL, del Servicio Británico GCHQ. El GCHQ y la NSA trabajan en conjunto en diversas áreas para alcanzar sus objetivos y obtener el dominio de las llaves utilizadas por los diferentes sistemas de seguridad de las comunicaciones.

Finalmente, para terminar el post, diremos que todos estos datos que son obtenidos a través de todos estos programas van a parar al Centro de Procesamiento de Datos Utah de la NSA (UDAC).

Curiosamente, este local abriga, además del Centro de Procesamiento de Datos, UNA DE LAS MAYORES SECTAS AMERICANAS DE POLÍGAMOS, CON MÁS DE 9000 MIEMBROS, EL APOSTOLIC UNITED BRETHREN, FATÍDICA SECTA MORMONA. Sabemos quiénes están por detrás de todas estas cosas...

• • •

Missing some Tweet in this thread? You can try to

force a refresh