Con mucha frecuencia hablo con personas del mundo cripto que me confiesan que fueron estafados o hackeados en algún momento.

Esto incluye a todo tipo de 👨👩👧👦, inclusive influencers. Lamentablemente la gran mayoría no lo hace público.

Les dejo hilo con buenas prácticas de seguridad.

Esto incluye a todo tipo de 👨👩👧👦, inclusive influencers. Lamentablemente la gran mayoría no lo hace público.

Les dejo hilo con buenas prácticas de seguridad.

1. Sim swap: proceso de hackeo en general mediante ingeniería social por el cual un atacante logra tener acceso a tu línea telefónica celular. Esto le permite al atacante entre otras cosas recuperar contraseñas o ingresar tu token 2FA/MFA.

Es importante que le pongan PIN al Simcard, si te roban el celular, hagan la denuncia en la compañía telefónica para que esta bloquee el IMSI de la simcard. Para estar más seguros si tiene PIN no podrán usar esa simcard en otro teléfono aunque aún no hayan denunciado el robo.

2. MFA/2FA.

Múltiple o segundo factor de autenticación. Además del tradicional usuario y contraseña los sistemas que tienen MFA exigen dos o más niveles de autenticación. Este puede enviarse por email, sms, TOTPs, notificación push a otro dispositivo o mediante U2F/FIDO2.

Múltiple o segundo factor de autenticación. Además del tradicional usuario y contraseña los sistemas que tienen MFA exigen dos o más niveles de autenticación. Este puede enviarse por email, sms, TOTPs, notificación push a otro dispositivo o mediante U2F/FIDO2.

3. TOTPs (Time-Based One-Time Password): Es el sistema más utilizado de segundo factor de autenticación basado en contraseñas de única vez que duran un corto tiempo. Google authenticator, Authy, MS Authenticator, etc.

4. Ingresar al Programa Avanzado de Seguridad de @Google donde les recomiendo eliminar datos como 2do email y número de teléfono. La autenticación se realiza mediante hardware como @Yubico o @FEITIAN_Tech que ya tienen acuerdo con Google.

landing.google.com/advancedprotec…

landing.google.com/advancedprotec…

Esta función está disponible para todos los usuarios que deseen estar más seguros.

Previene acceso no autorizado a tus equipos, protege de descargas peligrosas, mantiene tu información personal más segura.

support.google.com/accounts/answe…

thenextweb.com/hardfork/2019/…

Previene acceso no autorizado a tus equipos, protege de descargas peligrosas, mantiene tu información personal más segura.

support.google.com/accounts/answe…

thenextweb.com/hardfork/2019/…

5. Usar U2F/Fido2 con @Yubico, @FEITIAN_Tech, @Trezor, @Ledger

Esto es un protocolo estándard de segundo factor de autenticación con llaves de hardware.

news.bitcoin.com/how-to-use-u2f…

Esto es un protocolo estándard de segundo factor de autenticación con llaves de hardware.

news.bitcoin.com/how-to-use-u2f…

6 PGP: Usar Pretty Good Privacy / Kleopatra. Sistema que nos permite controlar si el software que descargamos es el original y correcto que el fabricante de software compiló.

link.medium.com/FP1Nf8gTyeb

link.medium.com/FP1Nf8gTyeb

7 Creación y recupero de Wallets Multisig para trabajar con N firmas.

Las wallets de multiple firmas proveen una capa adicional de seguridad pero son más complejas para recuperar. Se necesita información tal como los derivation path, output descriptors, etc.

Las wallets de multiple firmas proveen una capa adicional de seguridad pero son más complejas para recuperar. Se necesita información tal como los derivation path, output descriptors, etc.

Acá @esneider explica las multisig

8 Metodo Shamir. Metodo de fraccionamiento de la seed.

Acá @aantonop me responde porque él recomienda usarlo con SLIP39 ya que esto evita las divisiones de las seed que hacen los amateurs sin redundancia.

8 Metodo Shamir. Metodo de fraccionamiento de la seed.

Acá @aantonop me responde porque él recomienda usarlo con SLIP39 ya que esto evita las divisiones de las seed que hacen los amateurs sin redundancia.

https://twitter.com/aantonop/status/1350638224150970370?s=19

9 Cryptosteel/capsule o similares. Cassette o cápsula donde guardar seed o primate Keys y protegerlas de la humedad, fuego, etc.

10 Dex. Exchange descentralizados que te permiten operar manteniendo tus claves. "NOT YOUR KEYS NOT YOUR COINS".

11 Vpn y Tor. Red privada virtual y proyecto cuyo objetivo principal es el desarrollo de una red de comunicaciones distribuida de baja latencia, en la que el encaminamiento de los mensajes intercambiados entre los usuarios no revela su identidad.

Nos proveen una capa adicional de seguridad. Inclusive alguna de las empresas más serias como Trezor implementan Tor en su software estándar.

12 Passphrase Bip39. Método donde uno puede agregar una o varias palabra a las 12 o 24 preestablecidas. Te generan un nuevo set de pk/públic Keys. Te permiten hacer negación plausible.

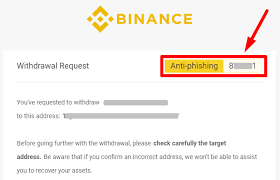

13 Phishing. Prevenir el uso de direcciones url maliciosas que generalmente llegan por email simulando ser la página original. Antes de hacer clic a un hipervinculo leer detenidamente quien es el emisor del email (aunque estos pueden hacer smtp relay desde direcciones correctas).

También deben leer el hipervinculo detenidamente. Empresas como @binance tienen incorporado antiphishing, activenlos.

14. Prevención Malware y Keylogger. Los malwares o keylogger son software que registran lo que escribas en el teclado.

15. Tapar la cámara de la notebook.

14. Prevención Malware y Keylogger. Los malwares o keylogger son software que registran lo que escribas en el teclado.

15. Tapar la cámara de la notebook.

Existe software que toma acceso a la cámara de tu notebook por ende es recomendable tenerla tapada en especial cuando estás dando de alta o recuperando una wallet.

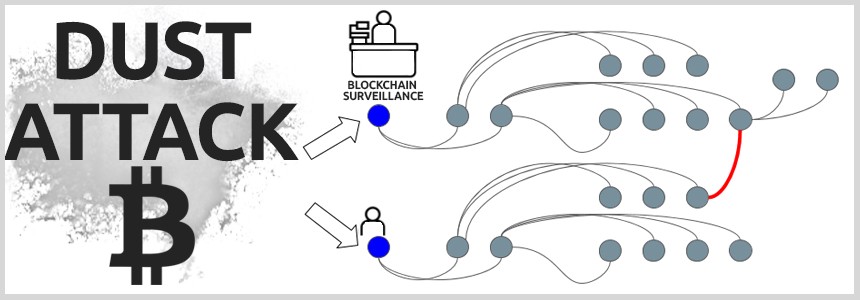

16 Prevención de Dust Attack.

16 Prevención de Dust Attack.

Prevenir un método de ataque que aprovecha que bitcoin es trazable, enviandote muy pequeñas cantidades de satoshis para intentar obtener información tuya.

Cuando te hacen un dust attack lo recomendable es no mover esos fondos.

Cuando te hacen un dust attack lo recomendable es no mover esos fondos.

Para lograrlo tu wallet debe permitir elegir los outputs como es el caso de @SamouraiWallet.

https://twitter.com/SamouraiWallet/status/1055345822076936192?s=19

17. Revisa si tus usuarios y contraseñas han sido vulnerados ingresando con frecuencia a:

haveibeenpwned.com

haveibeenpwned.com

18. Mantén todo el software actualizado con todos los parches de seguridad.

19. Utiliza gestores de contraseñas como @Bitwarden, @1Password, @LastPass, @roboform para generar y almacenar tus contraseñas.

19. Utiliza gestores de contraseñas como @Bitwarden, @1Password, @LastPass, @roboform para generar y almacenar tus contraseñas.

20. Genera diferentes direcciones públicas de #bitcoin cada vez que debas recibir BTCs de nuevas personas.

21. Corre tu propio nodo de #bitcoin.

21. Corre tu propio nodo de #bitcoin.

Si no conocés todos estos términos, sos vulnerable.

La seguridad informática es compleja, todos hemos sido promiscuos y no nos tomamos en serio la seguridad pero hasta ahora en Internet sólo podíamos perder información ahora podemos perder valor.

La seguridad informática es compleja, todos hemos sido promiscuos y no nos tomamos en serio la seguridad pero hasta ahora en Internet sólo podíamos perder información ahora podemos perder valor.

• • •

Missing some Tweet in this thread? You can try to

force a refresh