💢 روشنگری و آنالیز تخصصی ایستای بدافزاری برنامه ماسک، پیرو #حقوق_شهروندی که زیر سوال رفته!

@MaskApplication

💢 در این توییت فکتها و سوالاتی به صورت مستند و بیطرفانه مطرح میشوند!

💢 امید است تیم اپ ماسک شفاف سازی

🔹کار طولانی است، حوصله کنید/۱

#بدافزار #رشتو #اندروید #ريتويت

@MaskApplication

💢 در این توییت فکتها و سوالاتی به صورت مستند و بیطرفانه مطرح میشوند!

💢 امید است تیم اپ ماسک شفاف سازی

🔹کار طولانی است، حوصله کنید/۱

#بدافزار #رشتو #اندروید #ريتويت

https://twitter.com/a1gard/status/1487086430912397315

سوالات:

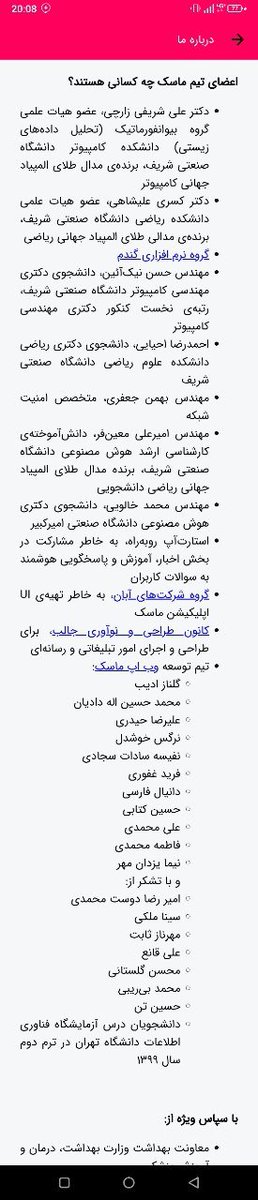

❓اعضای اپ ماسک چه کسانی هستند؟

❓این تیم چگونه به #اطلاعات_پزشکی (#حریم_خصوصی) ۸۵ میلیون ایرانی دسترسی پیدا کردند؟ با کدام مجوز!؟

❓نظیر اطلاعات فوق چه اطلاعاتی دیگری در اختیار دارند؟

❓آیا کپی از برنامه eRouška جمهوری چک است؟

❓ضرورت در اختیار داشتن این اطلاعات چیست؟/۲

❓اعضای اپ ماسک چه کسانی هستند؟

❓این تیم چگونه به #اطلاعات_پزشکی (#حریم_خصوصی) ۸۵ میلیون ایرانی دسترسی پیدا کردند؟ با کدام مجوز!؟

❓نظیر اطلاعات فوق چه اطلاعاتی دیگری در اختیار دارند؟

❓آیا کپی از برنامه eRouška جمهوری چک است؟

❓ضرورت در اختیار داشتن این اطلاعات چیست؟/۲

❓چرا نتوانسته مجوز قرار گرفتن در گوگل پلی را دریافت کند؟

❓این همه دسترسی برای این برنامه به چه علتی هستش؟

❓آیا این همه دسترسی برای برنامه شما ضروری است؟

❓آیا کاربران از این همه دسترسی شما اطلاع دارند؟

شرکت «پوشه» که مسئول ارسال اعلان های برنامه است، تا چه حدی از اطلاعات/۳

❓این همه دسترسی برای این برنامه به چه علتی هستش؟

❓آیا این همه دسترسی برای برنامه شما ضروری است؟

❓آیا کاربران از این همه دسترسی شما اطلاع دارند؟

شرکت «پوشه» که مسئول ارسال اعلان های برنامه است، تا چه حدی از اطلاعات/۳

این کاربران این برنامه را مخابره میکند؟

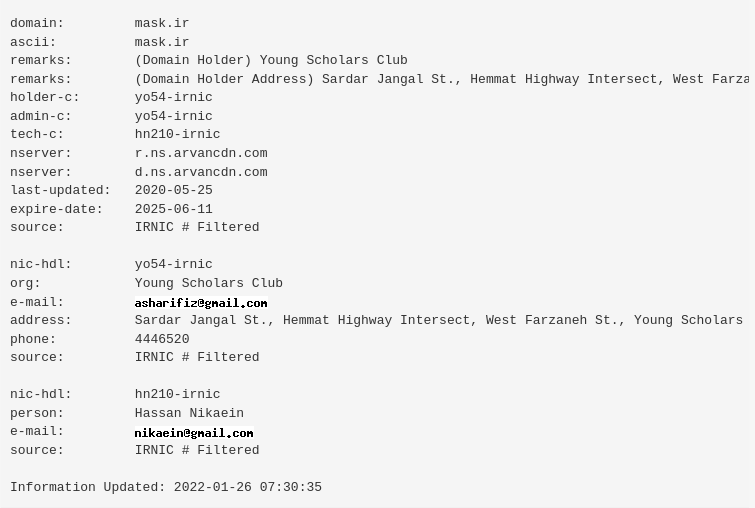

💡برآورد ما از تیم ماسک: ( اظهارات تیم هم در برنامه پیوست شد)

تیمی با نام پویش مردمی علیه کرونا (Young Scholars Club) مستقر در سردار جنگل

💡اما این بررسی بدافزاری ایستای این برنامه ( این یک تکنیک برای تشخیص بدافزار است، الزاما/۴

💡برآورد ما از تیم ماسک: ( اظهارات تیم هم در برنامه پیوست شد)

تیمی با نام پویش مردمی علیه کرونا (Young Scholars Club) مستقر در سردار جنگل

💡اما این بررسی بدافزاری ایستای این برنامه ( این یک تکنیک برای تشخیص بدافزار است، الزاما/۴

منظور بد افزار بودن این اپ نیست )

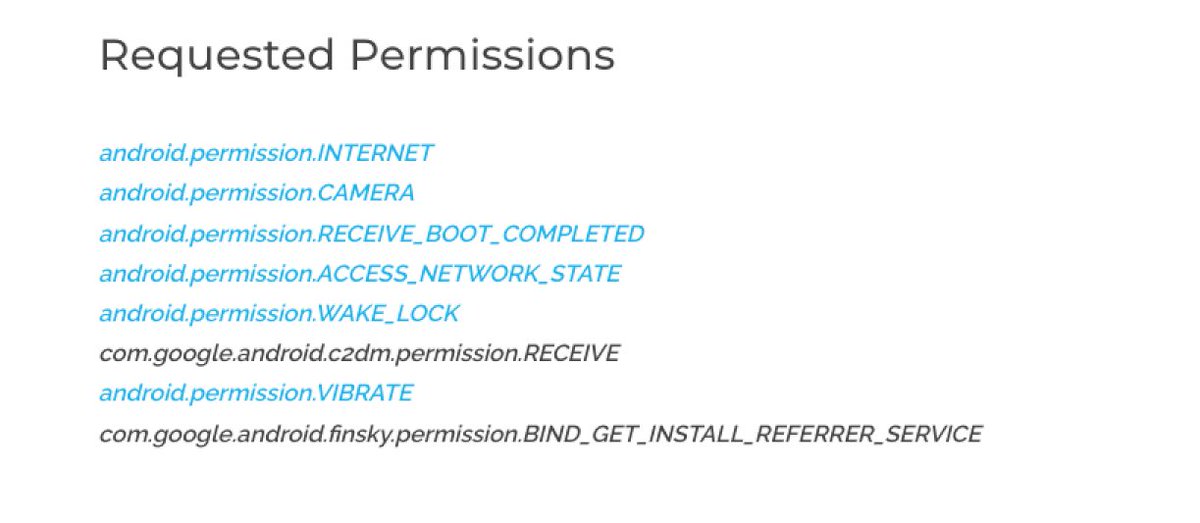

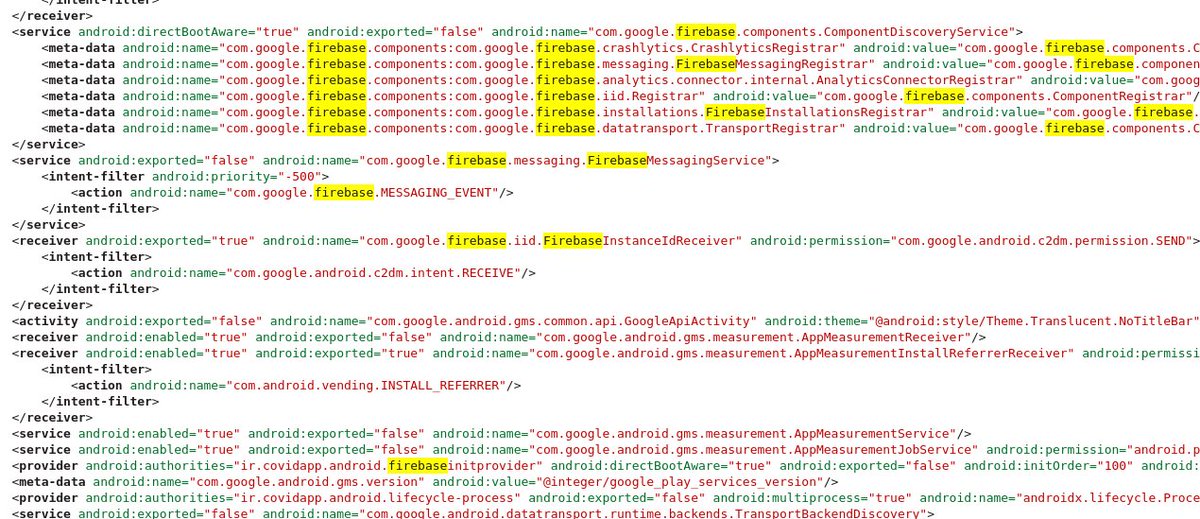

💡بررسی سطح دسترسی های کلان این اپ:

android.permission.INTERNET

دسترسی کامل برای ارسال و دریافت اطلاعات از طریق اینترنت

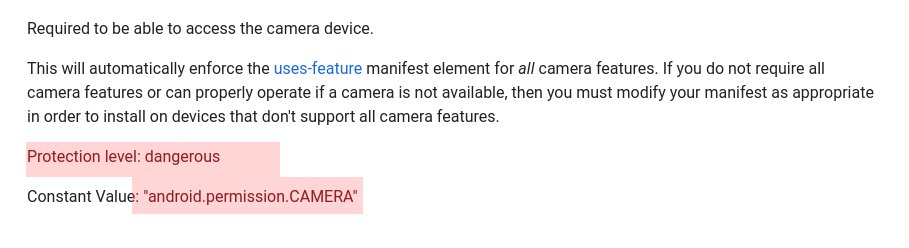

android.permission.CAMERA

دسترسی کامل به دوربین و متعلقهای دوربین کاربر، این دسترسی از نظر گوگل یک دسترسی خطرناک/۵

💡بررسی سطح دسترسی های کلان این اپ:

android.permission.INTERNET

دسترسی کامل برای ارسال و دریافت اطلاعات از طریق اینترنت

android.permission.CAMERA

دسترسی کامل به دوربین و متعلقهای دوربین کاربر، این دسترسی از نظر گوگل یک دسترسی خطرناک/۵

به حساب میآید، ولی این دسترسی با دسترسی بعدی جالب میشه

android.permission.RECEIVE_BOOT_COMPLETED

دسترسی فوق این امکان را میدهد، که برنامه هنگام راهاندازی مجدد گوشی سرویس اپ به گردش درآید و معمولا برای اعلانها کاربرد دارد، ولی در کنار دسترسی دروبین میتواند خوشآیند نباشد/۶

android.permission.RECEIVE_BOOT_COMPLETED

دسترسی فوق این امکان را میدهد، که برنامه هنگام راهاندازی مجدد گوشی سرویس اپ به گردش درآید و معمولا برای اعلانها کاربرد دارد، ولی در کنار دسترسی دروبین میتواند خوشآیند نباشد/۶

android.permission.ACCESS_NETWORK_STATE

چک کردن وضعیت اینترنت و حتی شبکه گوشی کاربر

android.permission.WAKE_LOCK

جهت روشن نگه داشتن گوشی کاربر

android.permission.VIBRATE

برای ویبره گوشی

com.google.android.c2dm.permission.RECEIVE_BOOT_COMPLETED

از دسترسی های غیر متعارف/۷

چک کردن وضعیت اینترنت و حتی شبکه گوشی کاربر

android.permission.WAKE_LOCK

جهت روشن نگه داشتن گوشی کاربر

android.permission.VIBRATE

برای ویبره گوشی

com.google.android.c2dm.permission.RECEIVE_BOOT_COMPLETED

از دسترسی های غیر متعارف/۷

com.google.android.finsky.permission.BIND_GET_INSTALL_REFERRER_SERVICE

از دسترسی های غیر متعارف

هر دوی این مجوزها توسط گوگل تعریف شده اند. RECEIVE برای دریافت اعلانها است و BIND_GET_INSTALL_REFERRER_SERVICE توسط Firebase برای تشخیص اینکه برنامه از کجا نصب شده است و اما/۸

از دسترسی های غیر متعارف

هر دوی این مجوزها توسط گوگل تعریف شده اند. RECEIVE برای دریافت اعلانها است و BIND_GET_INSTALL_REFERRER_SERVICE توسط Firebase برای تشخیص اینکه برنامه از کجا نصب شده است و اما/۸

وبسایت androidpermissions که منبع موثقی برای دسترسی های اندروید است از دسترسی RECEIVE_BOOT_COMPLETED با عنوان زیر یاد میکند:

به برنامهها اجازه میدهد، پیامهایی از ابر (کلود) به دستگاه ارسال شده توسط سرویس برنامه را بپذیرند. با استفاده از این سرویس، برنامه های مخرب/۹

به برنامهها اجازه میدهد، پیامهایی از ابر (کلود) به دستگاه ارسال شده توسط سرویس برنامه را بپذیرند. با استفاده از این سرویس، برنامه های مخرب/۹

می توانند باعث مصرف بیش از حد داده شوند

💡اما دو دسترسی نا متعارف در بسیاری از بدافزار ها مورد استفاده است که در انتها منبع آنالیز آنها را پیوست میکنیم؟

حال آنکه در برنامه از سرویس فایبربیس گوگل به کررات استفاده شده است، و از امکانات زیادی در این حوزه استفاده شده که هرکدام/۱۰

💡اما دو دسترسی نا متعارف در بسیاری از بدافزار ها مورد استفاده است که در انتها منبع آنالیز آنها را پیوست میکنیم؟

حال آنکه در برنامه از سرویس فایبربیس گوگل به کررات استفاده شده است، و از امکانات زیادی در این حوزه استفاده شده که هرکدام/۱۰

یک رشتو رو لازم دارد که این همه آنالیز و مولفه #فایربیس در این برنامه چه کاربردی دارد؟

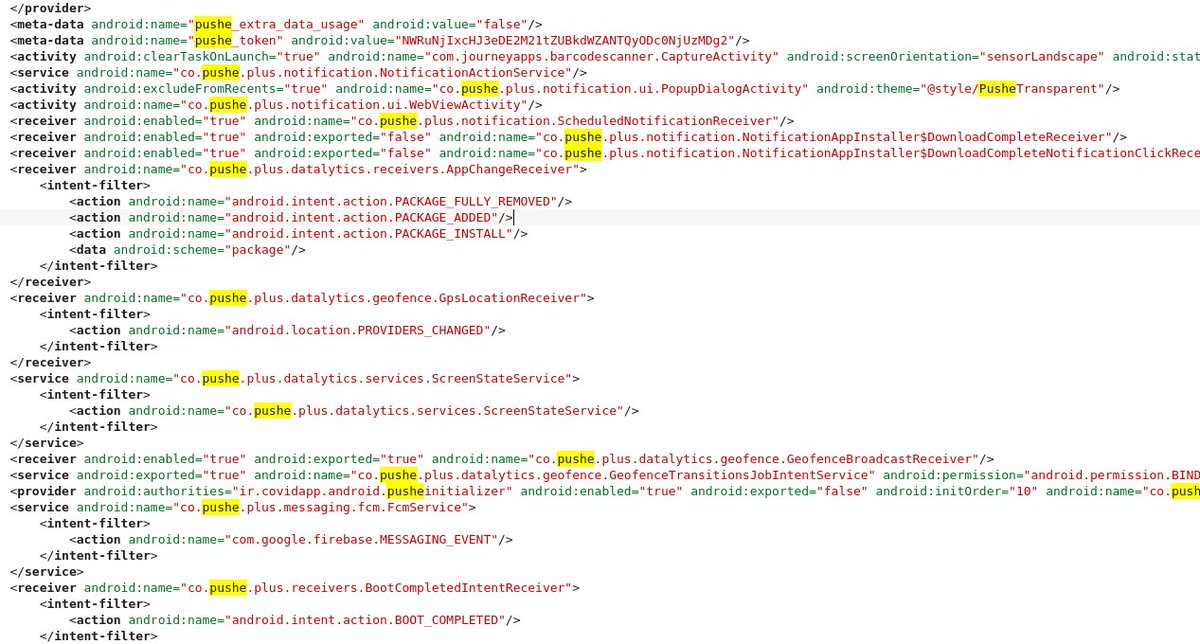

و اما شرکت پوشه pushe.co یک شرکت خصوصی در حوزه ارسال اعلان یا push notif است، و مدارک اثبات مدعا در خصوص سوال مطرح شده:

و اما اگر بیشتر در این/۱۱

و اما شرکت پوشه pushe.co یک شرکت خصوصی در حوزه ارسال اعلان یا push notif است، و مدارک اثبات مدعا در خصوص سوال مطرح شده:

و اما اگر بیشتر در این/۱۱

بررسی ریز شویم مسائل دیگری هم برای مطرح وجود دارد، که فعلا با اهم آن پرداختیم :)

و اما بدافزارهای مطرح شده:

sequretek.com/2020/06/10/scr…

نمونه دیگر:

blog.andrototal.org/post/896379720…

در صورت لوزم این توییت تکمیل میشود/۱۳

و اما بدافزارهای مطرح شده:

sequretek.com/2020/06/10/scr…

نمونه دیگر:

blog.andrototal.org/post/896379720…

در صورت لوزم این توییت تکمیل میشود/۱۳

• • •

Missing some Tweet in this thread? You can try to

force a refresh