El correo sigue siendo una de las vías principales de transmisión en infección del #malware porque aquí, aparte de la solución de seguridad que adopte la empresa, existe otro elemento: El usuario.

(hilo) 🧵

(hilo) 🧵

Y este usuario llevará a cabo, de bien seguro, todas las acciones que no te esperabas. Para empezar, clicar en enlace que claramente son sospechoso. Pero el orden de las cosas será:

1) Clicar

2) Ver que salen cosas raras

3) Avisar al departamento IT

🤷♂️

⬇️

1) Clicar

2) Ver que salen cosas raras

3) Avisar al departamento IT

🤷♂️

⬇️

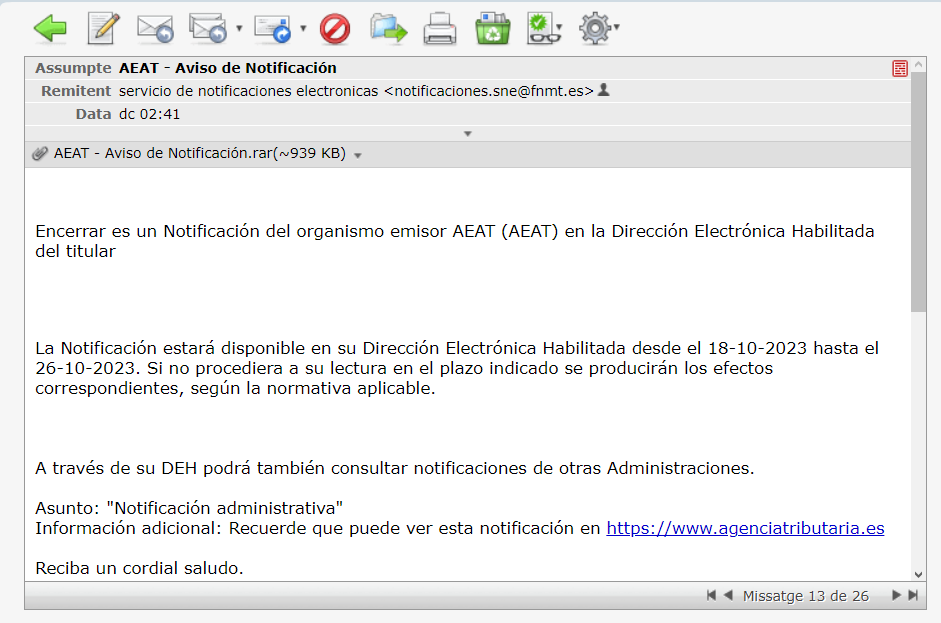

El correo anterior lo he recibido en una de mis cuentas empresariales. En el asunto, aparece el nombre de un antiguo cliente mío. En la lista de destinatarios está mi correo y el de otras personas que están en la agenda de correo de ese cliente y a las cuales no conozco.

⬇️

⬇️

El correo, evidentemente, sin cuerpo, procedente de alguien que no conozco y con solo un enlace, es candidato de primera para tirar a la basura. Gmail no lo ha marcado como SPAM. 😒

⬇️

⬇️

Pero veamos, así, a vuelo de pájaro, y de manera rápida, si podemos ver algo.

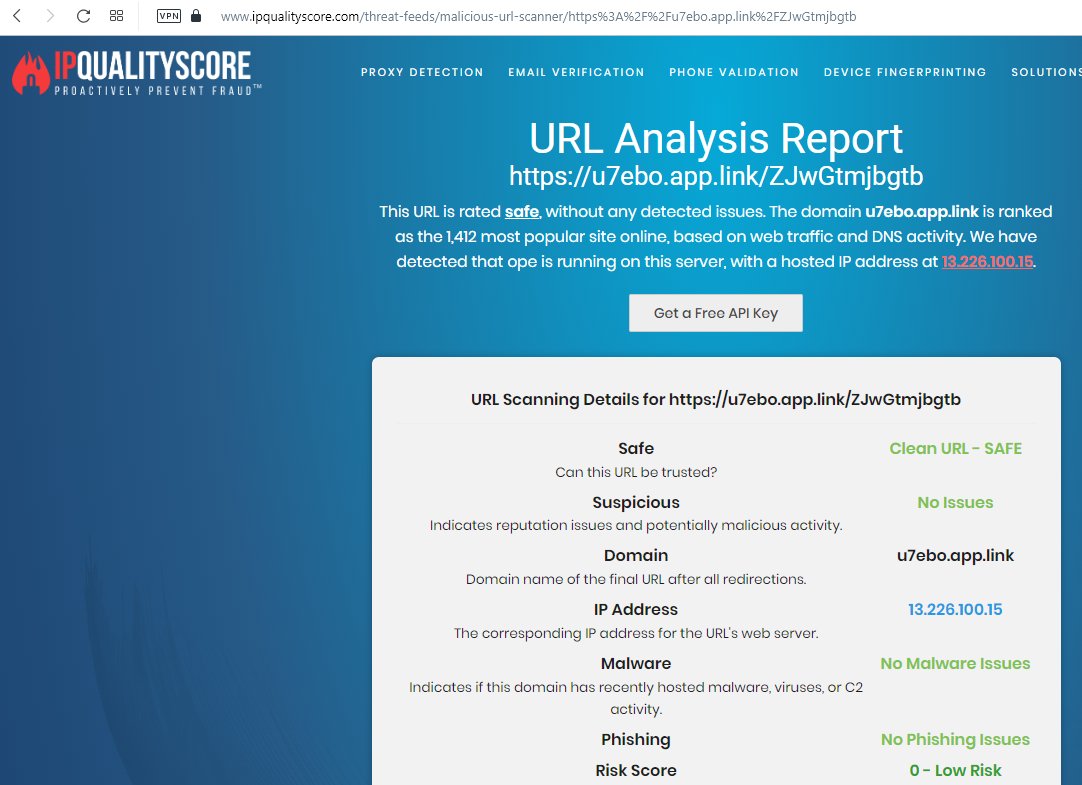

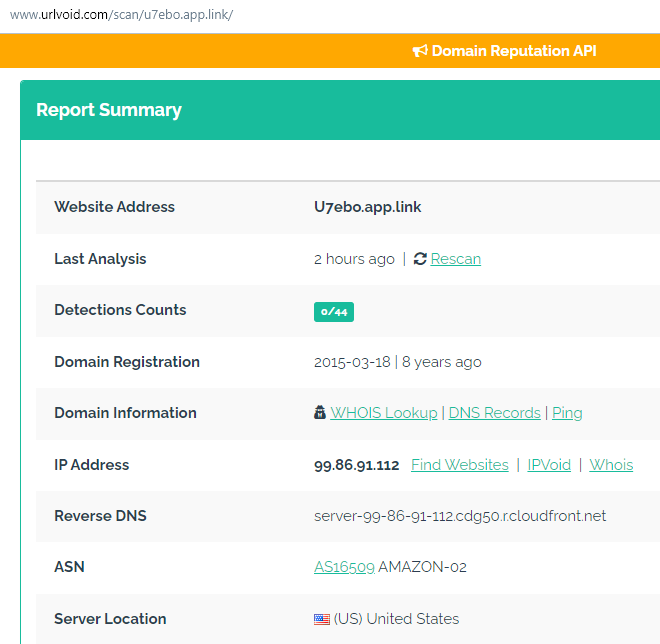

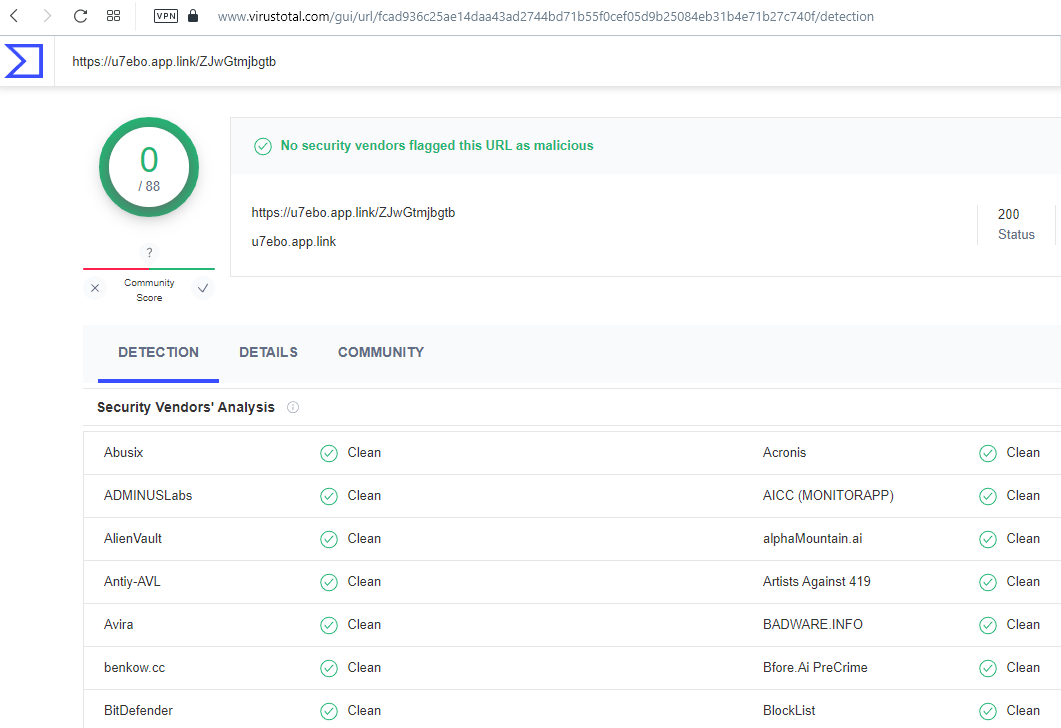

He elegido tres sitios para analizar URLs maliciosas. Hay muchos más. Este es solo un ejemplo.

⬇️

He elegido tres sitios para analizar URLs maliciosas. Hay muchos más. Este es solo un ejemplo.

⬇️

¿Por qué? ¿Entonces, es seguro? 🤷♂️

No!!!, No tiene por qué ser seguro.

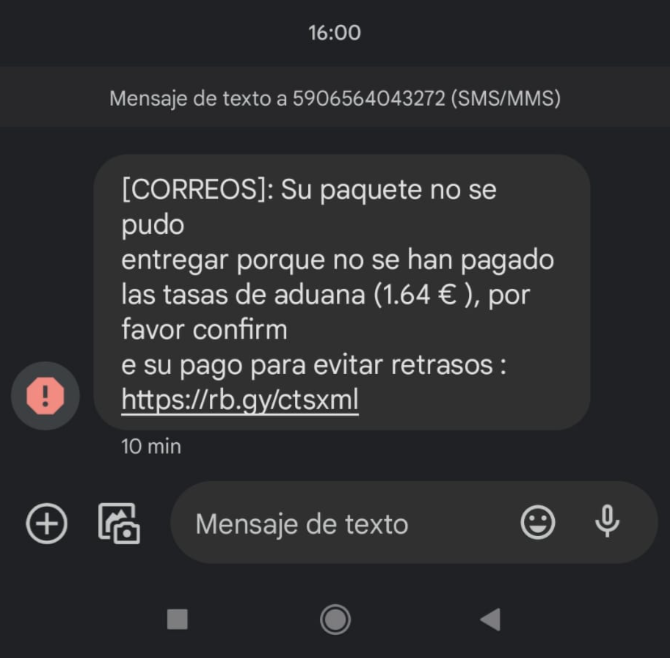

Desconfía de cualquier correo con enlaces acortados.

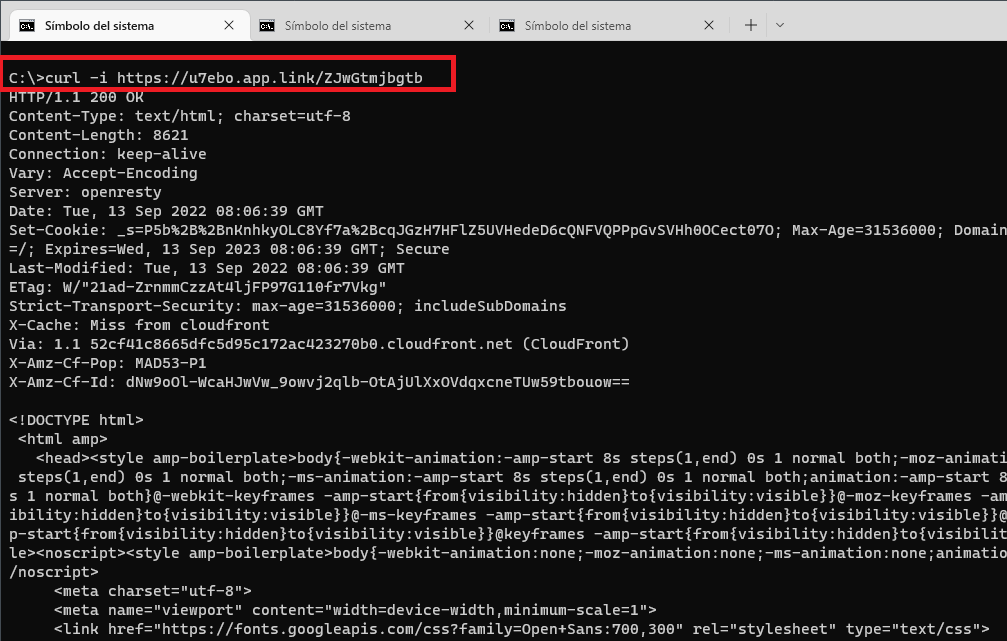

Vamos a ver el código fuente.

Pero en lugar de cargarlo con el navegador, lo haremos desde la línea de comandos.

⬇️

No!!!, No tiene por qué ser seguro.

Desconfía de cualquier correo con enlaces acortados.

Vamos a ver el código fuente.

Pero en lugar de cargarlo con el navegador, lo haremos desde la línea de comandos.

⬇️

Cargo la URL, con el flag -i para que incluya las cabeceras de respuesta. Aparentemente, carga una página HTML inocua. Hasta con comentarios.🧐

⬇️

⬇️

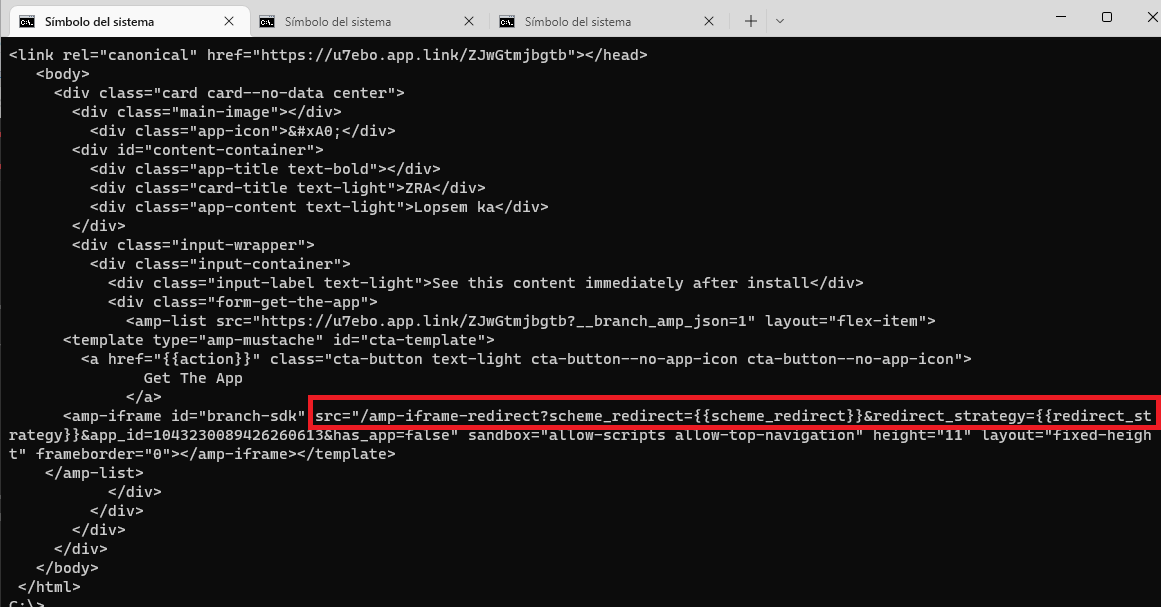

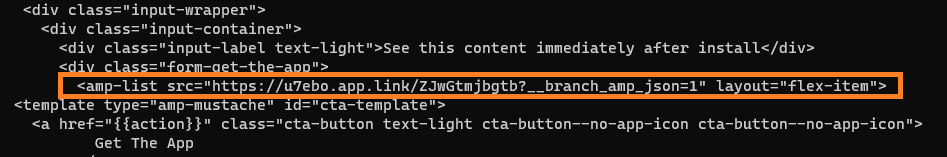

Bajamos por el código y vemos que al final carga un iframe, y muestra un "redirect". Es decir, una redirección a otra URL. ¿Pero dónde?

⬇️

⬇️

Para eso lanzamos de nuevo el comando CURL, pero añadimos el flag -L para que siga las redirecciones. Pero podremos comprobar que NO FUNCIONA.

Nos carga exactamente lo mismo.

⬇️

Nos carga exactamente lo mismo.

⬇️

Esto es porque la redirección, la carga de otra url recibida por JSON y para todo esto utiliza JavaScript. Así que un navegador con JS desactivado haría que esto falle.

⬇️

⬇️

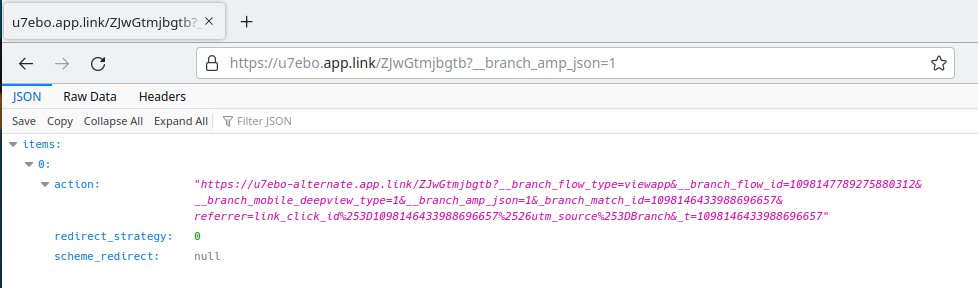

Vale, pues vamos a cargar esta URL a ver que recibimos por JSON. Lo podemos hacer del navegador, pues simplemente recibiremos una URL que es la que carga posteriormente.

⬇️

⬇️

De todas maneras, es recomendable abrir estas URLs, o todo lo que tenga que ver con posible malware dentro de una máquina virtual preparada para ello.

Y aquí tenemos la URL. Con referers y todo. 😒

⬇️

Y aquí tenemos la URL. Con referers y todo. 😒

⬇️

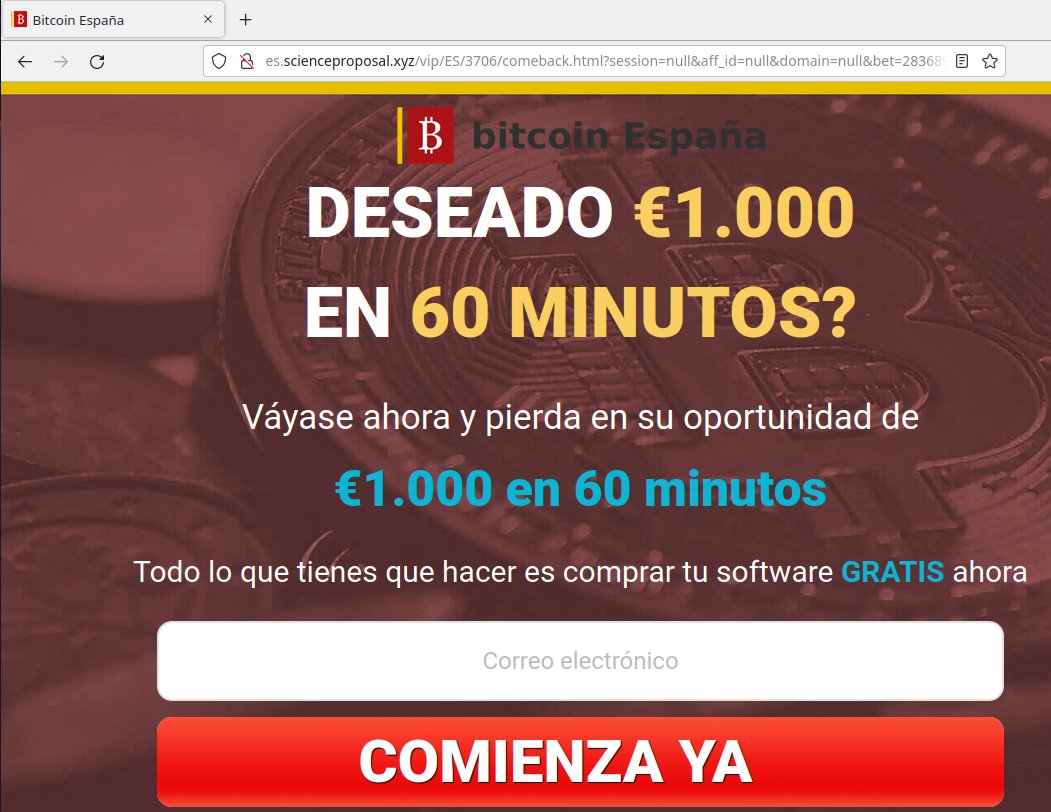

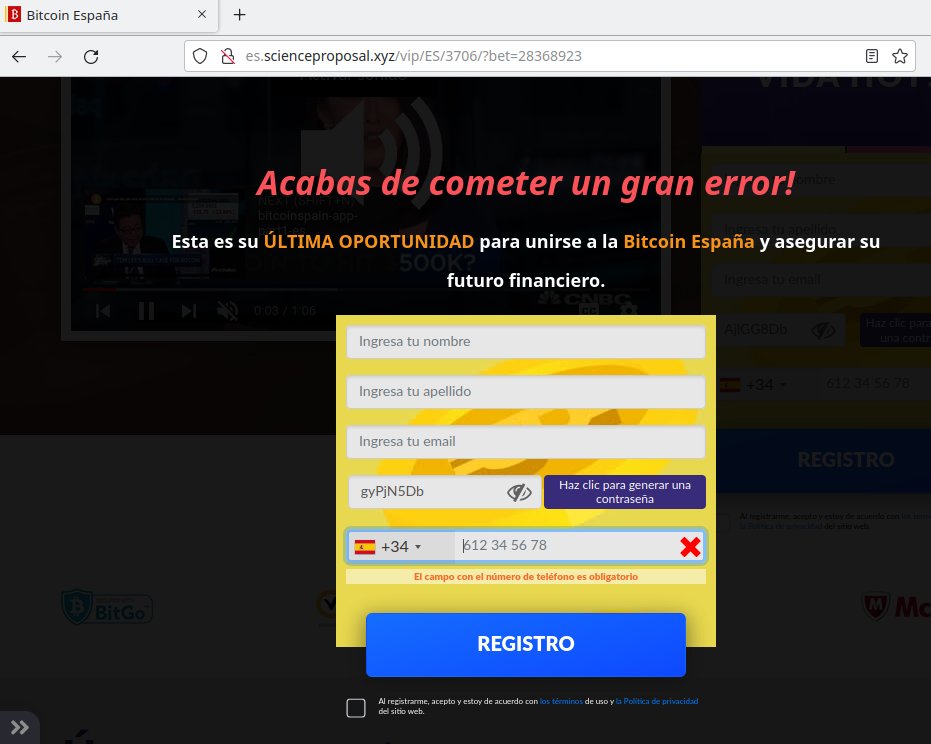

¿Quieres ver que carga esta URL?

Bien, continúo. La encuesta era para hacer simplemente una pausa. Si no os interesa, pues no sigáis y listo. 😬

⬇️

⬇️

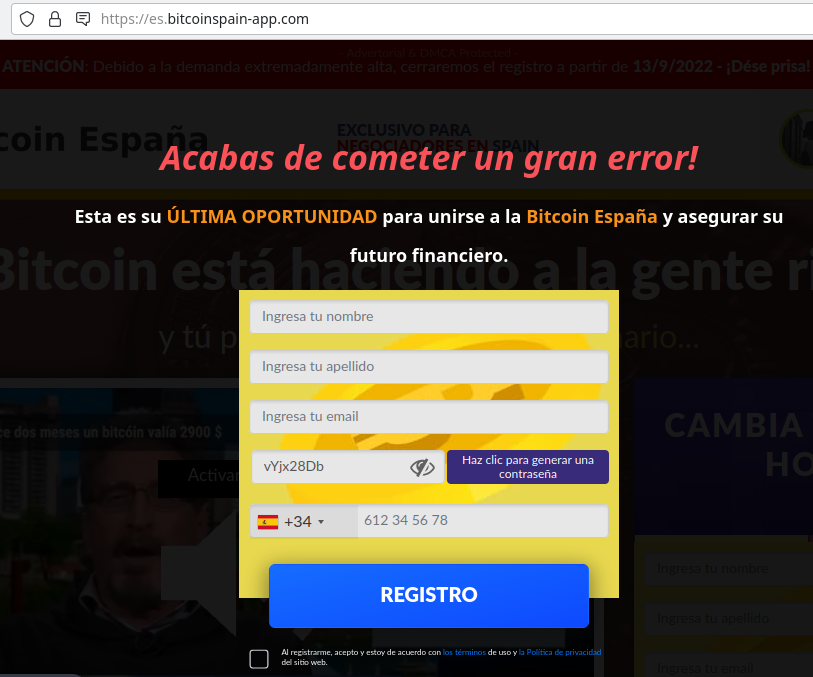

Bueno, a lo mejor no trae malware, pero no es mucho de fiar. Cuando te ponen de por medio diferentes redirecciones y además te están "vendiendo la moto" en el mundo Crypto.

No sé que pensará de esto @TheXXLMAN, que sabe muchísimo más del tema.

⬇️

No sé que pensará de esto @TheXXLMAN, que sabe muchísimo más del tema.

⬇️

Pero lo que me mosquea más del tema, es que hay un envío de correo masivo a varios usuarios, sin que el usuario (probablemente) se haya percatado de ello. Simplemente haciendo "click" en el enlace.

⬇️

⬇️

Así que me he puesto a mirar un poco el código fuente de la página web. Descargando uno de los scripts, se debe de haber pasado un timeout y me ha salido otro aviso. He perdido la oportunidad. Vaya!!!! 😞

⬇️

⬇️

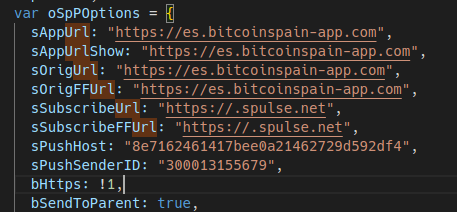

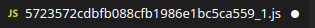

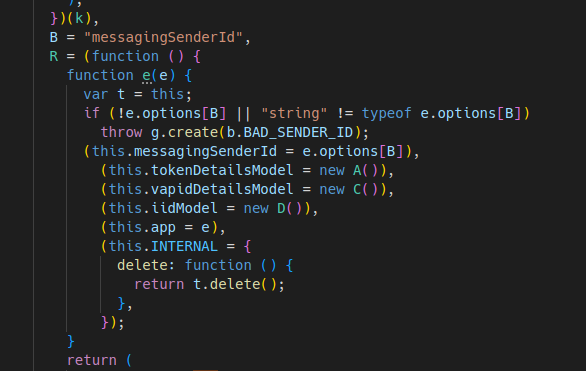

Bueno, sigo con lo que tengo, que no sé si será relevante, pero un script con un nombre como este, merece que se le preste algo de atención. 🧐

⬇️

⬇️

Y si, cargando esta URL me aparece la misma página. Virustotal sigue diciendo que no es maliciosa. Y es muy probable que no tenga #malware, hasta que se demuestre lo contrario. Pero las prácticas de captación no parecen ser muy éticas, que digamos. 😒

⬇️

⬇️

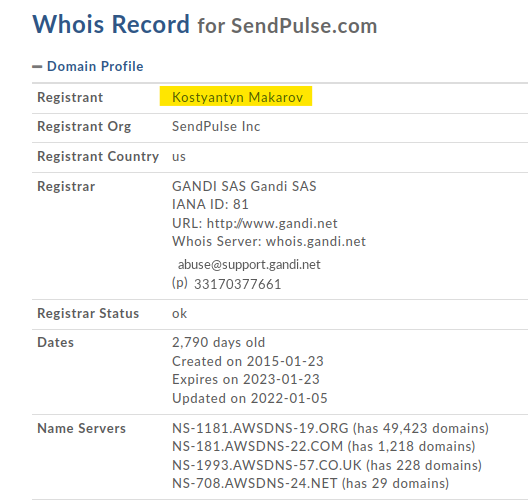

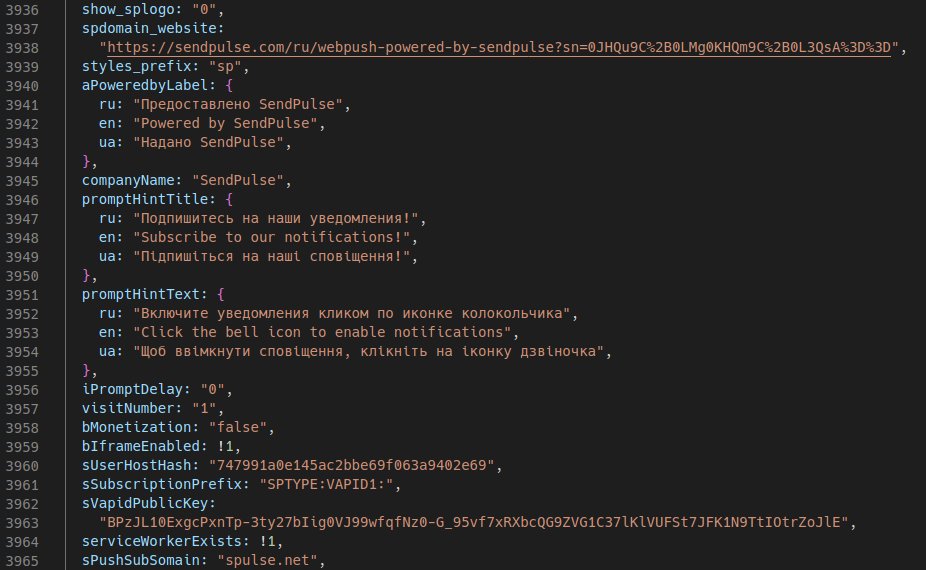

Por otro lado, vemos que utiliza servicios de sendpulse, una empresa, que por lo que veo así rápido, dedicada a seguimiento y márketing de ventas (que me corrija alguien si digo algo incorrecto). Lo curioso es que hay mensajes en Ruso?

⬇️

⬇️

Necesitaría más tiempo para llegar a conclusiones más exactas. Pero no dispongo de ello (esto no forma parte de mi trabajo actual) y por desgracia me tengo que ir a trabajar. 😞

⬇️

⬇️

Aunque ese script tiene bastante uso de tokens, hashes y cifrados. No sé exactamente para que, pero también envió de datos e identificadores. No os alarméis, a lo mejor es inocuo.

⬇️

⬇️

Pero mi posición ante estas cosas es, desconfianza y que no lleguen al usuario. Ni siquiera tocarlas con un palo.

(Fin del hilo).

🔚

(Fin del hilo).

🔚

• • •

Missing some Tweet in this thread? You can try to

force a refresh