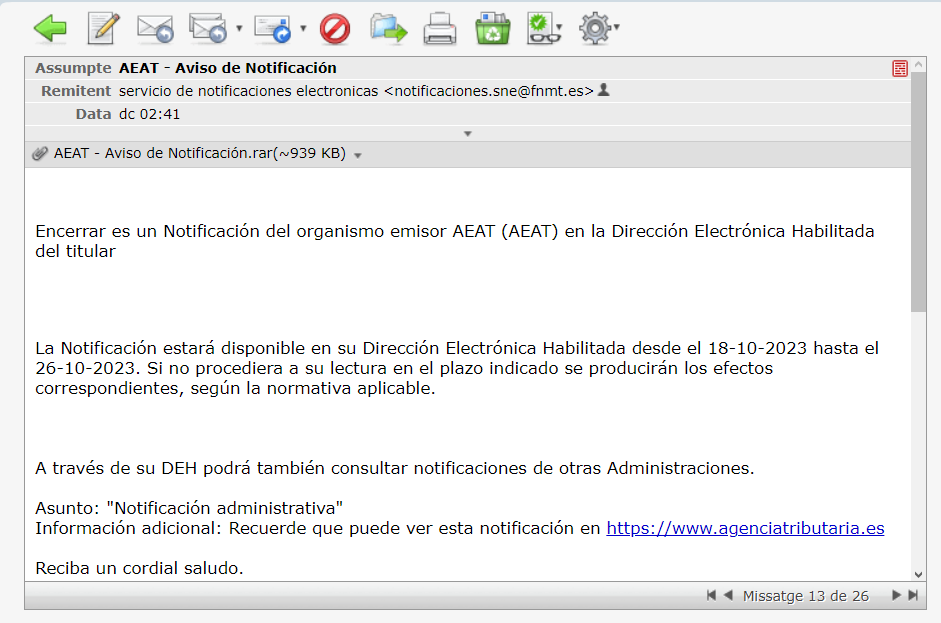

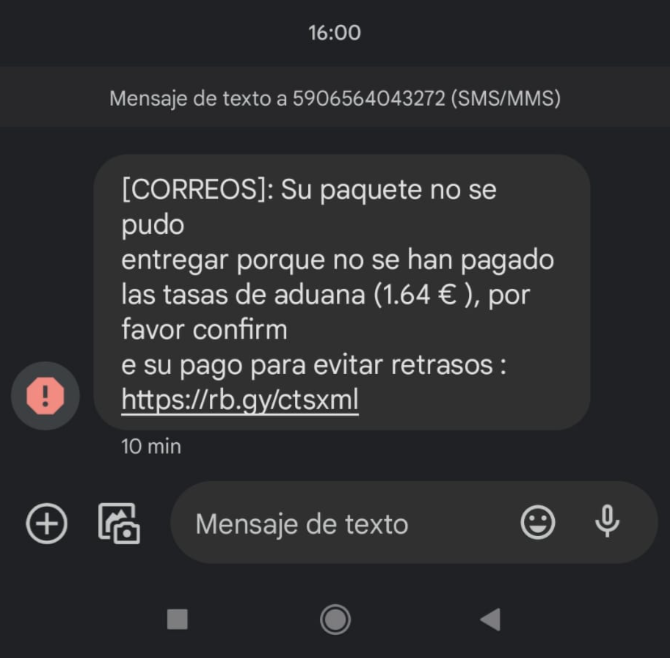

Bueno, pues otro hilo va sobre la posible relación de estos dos #smishings recibidos en dos días seguidos en el mismo dispositivo móvil.

(hilo) 🧵

(hilo) 🧵

https://twitter.com/310hkc41b/status/1579014973082435585

Intentaré no irme mucho por las ramas. 😅

Ayer me ofusqué demasiado sin tener en cuenta el elemento básico. El #smishing estaba preparado para funcionar única y exclusivamente en un dispositivo móvil.

⬇️

Ayer me ofusqué demasiado sin tener en cuenta el elemento básico. El #smishing estaba preparado para funcionar única y exclusivamente en un dispositivo móvil.

⬇️

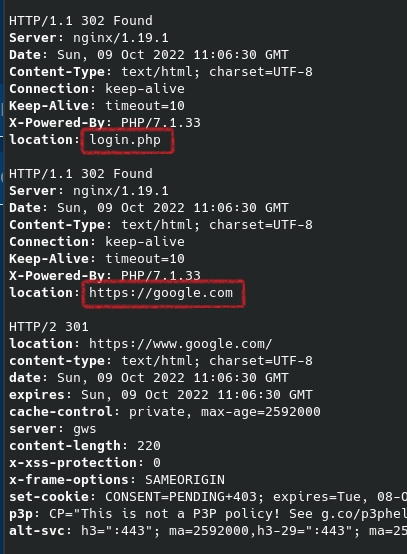

Y precisamente así se comportan los dos #smishings. Exactametne de la misma manera. En el caso del del @bbva al llegar a la página de "login" si el agente de usuario no es un dispositivo móvil ya no muestra el contenido y salta directamente a Google.

⬇️

⬇️

En cambio, si se envía la petición con un agente de usuario de tipo dispositivo móvil (Android o Apple), devuelve el contenido de la página para pedir credenciales de #BBVA.

⬇️

⬇️

Si configuramos Firefox para que envie un agente de usuario específico, en este caso de dispositivo móvil, el #smishing del #Santander se vería de la siguiente manera:

⬇️

⬇️

Los dos diseños se los han trabajado. En lo que no han puesto esfuerzo es en las URLs, por que no se muestran en el dispositivo móvil, y en los enlaces acortados, que verdaderamente son "cutres".

⬇️

⬇️

Veamos ahora un poco del código fuente. Esta es la del #Santander. Utiliza jq.js, es decir jQuery, en concreto la versión 3.6.0.

Y esta es la de #BBVA. También usa jq.js, o sea, también jQuery, y la versión también es la 3.6.0.

Sí, puede ser casualidad.

⬇️

Sí, puede ser casualidad.

⬇️

Los dos usan un archivo CSS llamado style.css que está dentro de la carpeta "res". También puede ser casualidad, o quizás utilizan un mismo "kit" o herramienta de desarrollo. Evidentemente los contenidos son diferentes, pues son diferentes diseños de página.

⬇️

⬇️

El script que hay al final de la página de #smishing del #Santander hace un post a un fichero PHP con un nombre muy revelador: spy.php 😒

⬇️

⬇️

En cambio, la del #smishing del #BBVA hace un post a un nombre más genérico, "send.php", pero tambien tiene un redirect a una página con nombre en castellano, "tarjeta.php". ¿Esto implica equipo con componentes Españoles o castellanohablantes? 🤷♂️

Es una posibilidad.

⬇️

Es una posibilidad.

⬇️

Vamos a donde apuntan las dos urls.

La del #Santander va a: http(:)//gdsdhfnbxv.temp.swtest.ru/espana/espana/

Y la del #BBVA va a:

http(:)//hdcnhgffxg.temp.swtest.ru/es/es/

Diferentes subdominios, pero mismo proveedor y dominio, y también la misma IP 77.222.40.224

⬇️

La del #Santander va a: http(:)//gdsdhfnbxv.temp.swtest.ru/espana/espana/

Y la del #BBVA va a:

http(:)//hdcnhgffxg.temp.swtest.ru/es/es/

Diferentes subdominios, pero mismo proveedor y dominio, y también la misma IP 77.222.40.224

⬇️

Esta IP 77.222.40.224 tiene alojados otros 1265 dominios. Un avispero, vaya!!!! puede que no todos sean maliciosos, pero yo no apostaría la cabeza.

⬇️

⬇️

Evidentemente el ISP es de Rusia.

El ISP en cuestión es JSC RU-Center.

El nombre de host que albera estas máquinas es: vh293.sweb.ru

Y está ubicado exactamente en San Petesburgo.

⬇️

El ISP en cuestión es JSC RU-Center.

El nombre de host que albera estas máquinas es: vh293.sweb.ru

Y está ubicado exactamente en San Petesburgo.

⬇️

ABUSEIPDB tiene reportada esta IP 3 veces como maliciosa. Poco me parece. 😒

En cambio, en BrightCloud, si consta como amenaza de #Phishing.

⬇️

En cambio, en BrightCloud, si consta como amenaza de #Phishing.

⬇️

Acabo, pues, con una imagen resultado de tomar algunos datos con Maltego (creo que no está todo).

No sé si se ve la imagen correctamente.

⬇️

No sé si se ve la imagen correctamente.

⬇️

• • •

Missing some Tweet in this thread? You can try to

force a refresh