为了缓解大家的紧张…给大家分享个 Crypto 钓鱼新技巧吧(相对新,没什么人提)…

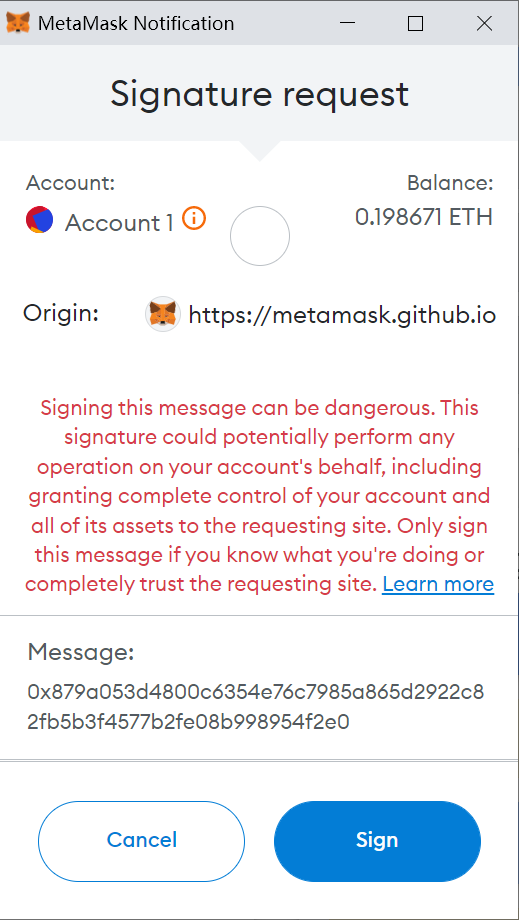

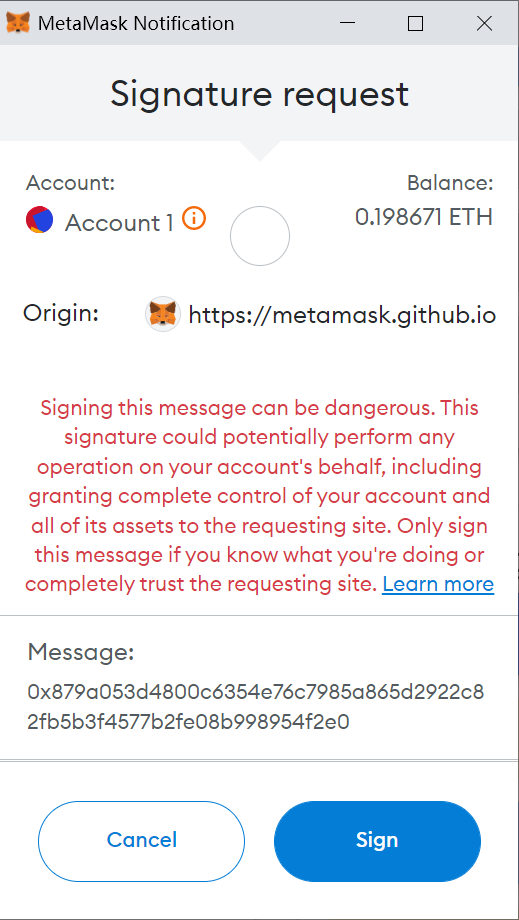

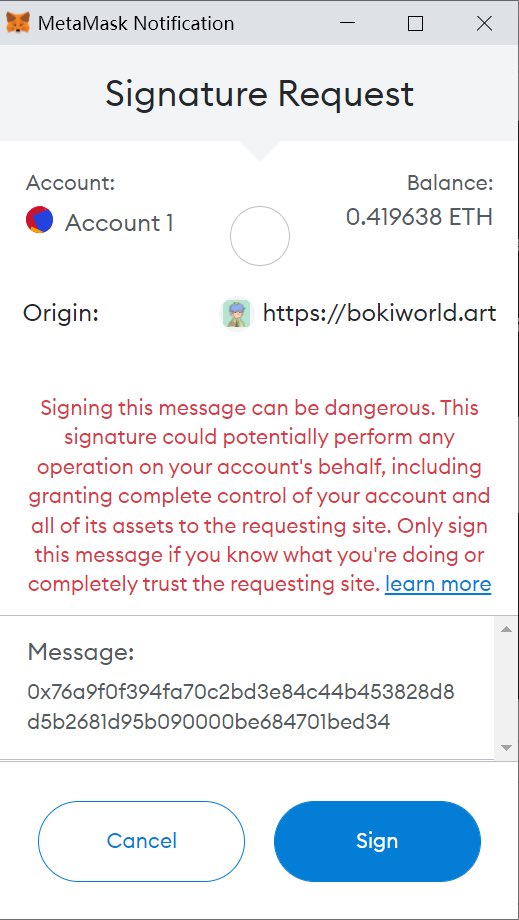

如截图,首先这个是盗 USDT,当你的钱包确认后,你的 USDT 会被兑换成 WETH 到黑客的地址。

这里的关键点是:注意下 data 数据,许多猫腻都在这里面,当你学会看 data,还能踩坑?

1/n

如截图,首先这个是盗 USDT,当你的钱包确认后,你的 USDT 会被兑换成 WETH 到黑客的地址。

这里的关键点是:注意下 data 数据,许多猫腻都在这里面,当你学会看 data,还能踩坑?

1/n

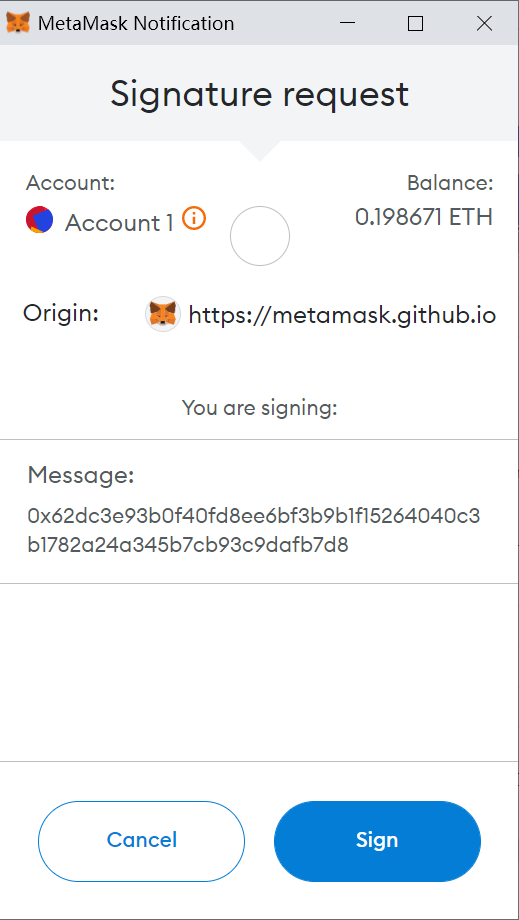

我简单解析下 data,0x472b43f3 开头的这串其实代表的是:

swapExactTokensForTokens

当然也可以代表其它函数,细节不表,自行参考如:

4byte.directory/signatures/?by…

看不懂也无所谓,你注意下上图这段签名操作的合约地址,to 的值:

0x68b3465833fb72a70ecdf485e0e4c7bd8665fc45

2/n

swapExactTokensForTokens

当然也可以代表其它函数,细节不表,自行参考如:

4byte.directory/signatures/?by…

看不懂也无所谓,你注意下上图这段签名操作的合约地址,to 的值:

0x68b3465833fb72a70ecdf485e0e4c7bd8665fc45

2/n

0x68b3465833fb72a70ecdf485e0e4c7bd8665fc45

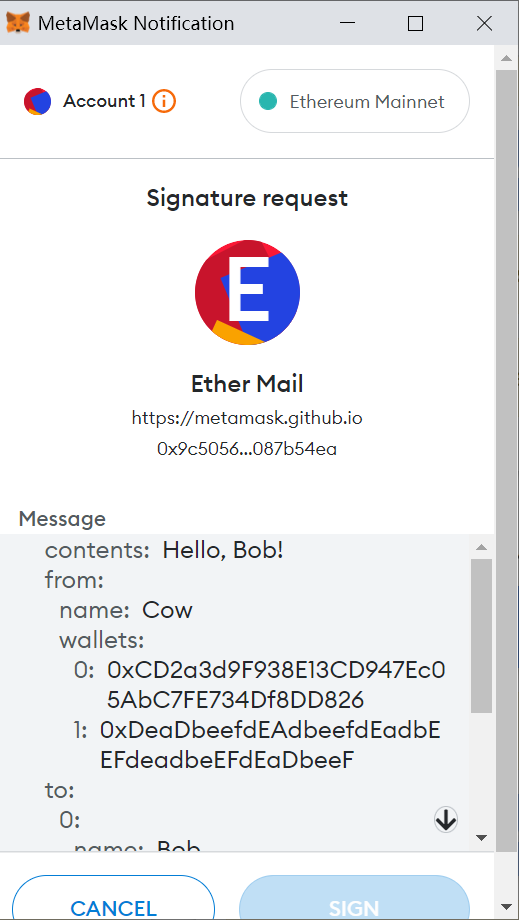

这实际上是 Uniswap V3: Router 2 的智能合约地址,点击 Write as Proxy 你会注意到上图顶部红框的一串内容:

swapExactTokensForTokens (0x472b43f3)

正好这里也备注了 0x472b43f3 是 swapExactTokensForTokens。

这实际上是 Uniswap V3: Router 2 的智能合约地址,点击 Write as Proxy 你会注意到上图顶部红框的一串内容:

swapExactTokensForTokens (0x472b43f3)

正好这里也备注了 0x472b43f3 是 swapExactTokensForTokens。

这个技巧掌握了吧?

当进行智能合约交互时,待签名的数据,data 开头的一串十六进制内容(包含 0x 总共十位长)实际上对应了目标合约里的相关函数。

知道是什么函数,也就知道钓鱼的意图了…

swapExactTokensForTokens

这个函数你一眼感觉是做什么的?

4/n

当进行智能合约交互时,待签名的数据,data 开头的一串十六进制内容(包含 0x 总共十位长)实际上对应了目标合约里的相关函数。

知道是什么函数,也就知道钓鱼的意图了…

swapExactTokensForTokens

这个函数你一眼感觉是做什么的?

4/n

swapExactTokensForTokens

Token 换 Token,在这里,钓鱼网站会把你的 USDT 换成 WETH,然后转给钓鱼者的地址:

0x75e44f7541d5ce46f4d21075b45760f109c14b51

这个地址、USDT 合约地址、WETH 合约地址实际上都在 data 里。到这就不必啰嗦了。

5/n

Token 换 Token,在这里,钓鱼网站会把你的 USDT 换成 WETH,然后转给钓鱼者的地址:

0x75e44f7541d5ce46f4d21075b45760f109c14b51

这个地址、USDT 合约地址、WETH 合约地址实际上都在 data 里。到这就不必啰嗦了。

5/n

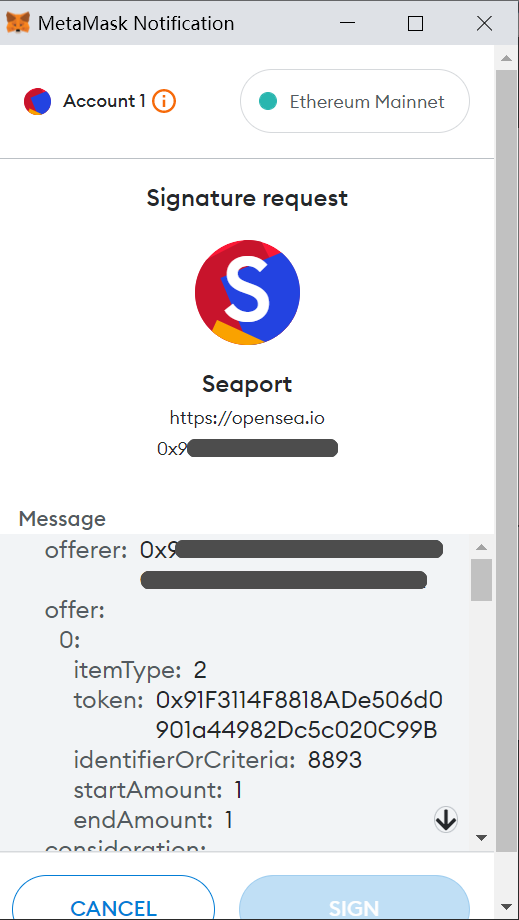

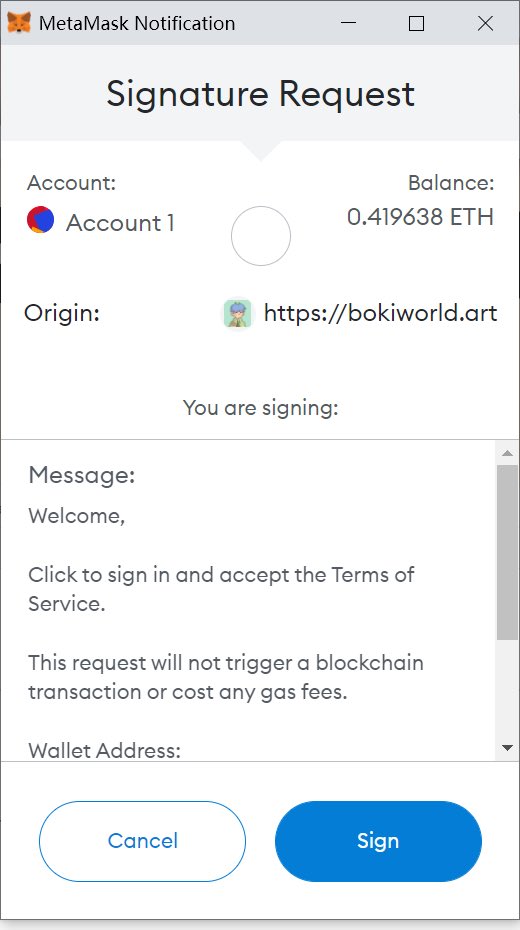

到这,其实需要特别强调一点,不管你用什么钱包,软件钱包、硬件钱包、MPC 钱包、AA 钱包等等,如果千奇百怪的签名没很好地给用户展示出来,想让用户都像我这样去理解签名的内容,那简直抓狂…

钓鱼技巧是领先钱包安全设计的,钱包们务必紧跟。

6/n

钓鱼技巧是领先钱包安全设计的,钱包们务必紧跟。

6/n

最后,想了解那些千奇百怪的 Crypto 钓鱼可以回顾下面这个 Thread,如果你感觉我的安全分享帮到你了,分享给 Web3 更多新人吧;-)

https://twitter.com/evilcos/status/1588722701669404672

• • •

Missing some Tweet in this thread? You can try to

force a refresh