Founder of @SlowMist_Team. Creator of https://t.co/tFCQExsAlL // 分身一号/捉虫大师/救火运动员 🕖灾备 https://t.co/bMGdsBlwmk

How to get URL link on X (Twitter) App

https://twitter.com/evilcos/status/1886376517250568359如果你遇到类似情况,切记别卸载扩展,你可以在本地找到目标扩展的加密私钥有关文件,比如 MetaMask 的扩展 ID 是 nkbihfbeogaeaoehlefnkodbefgpgknn(这个在 chrome://extensions/ 可以直接看到)

https://twitter.com/0xBigPineapple/status/1656420711919960065

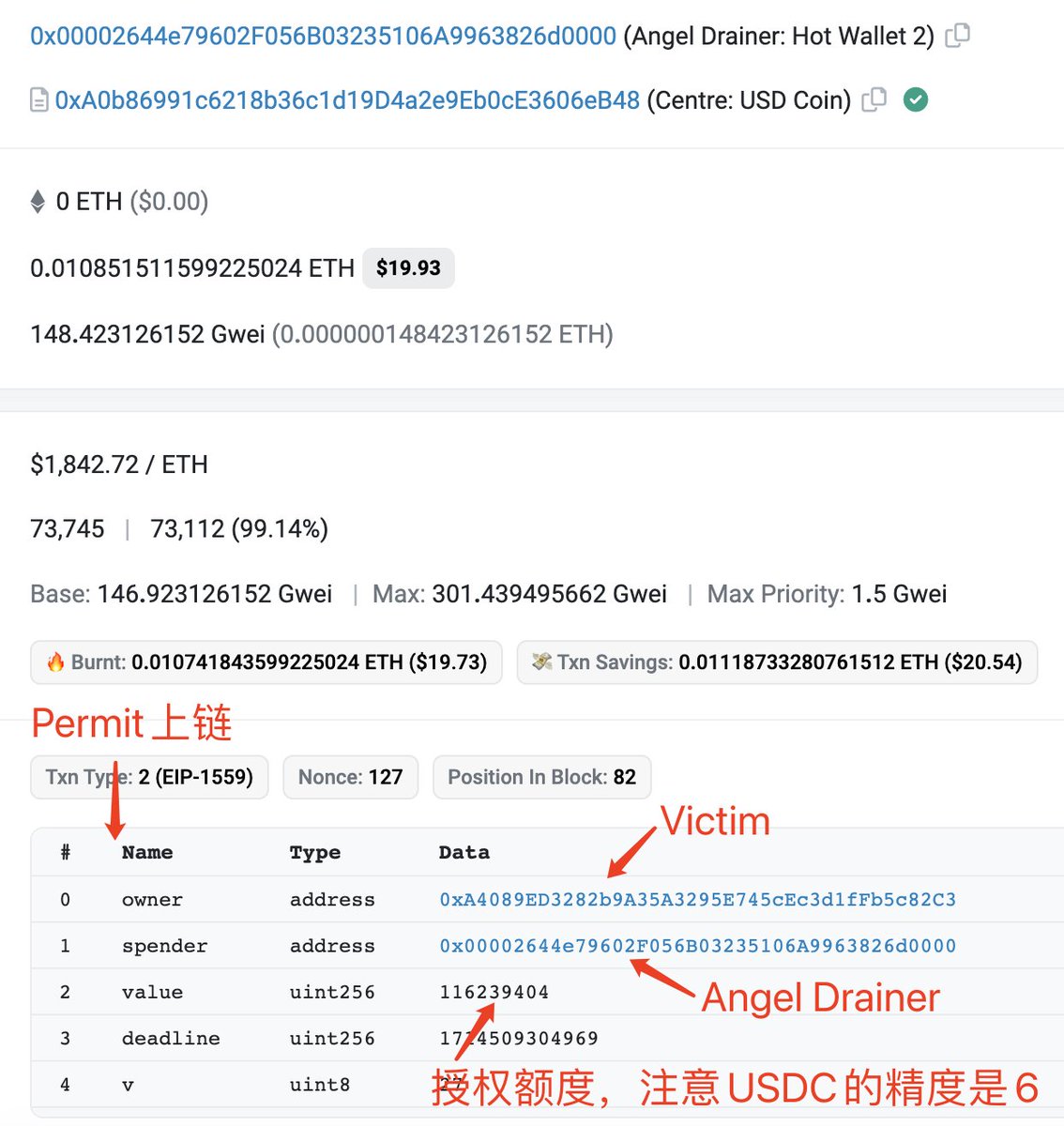

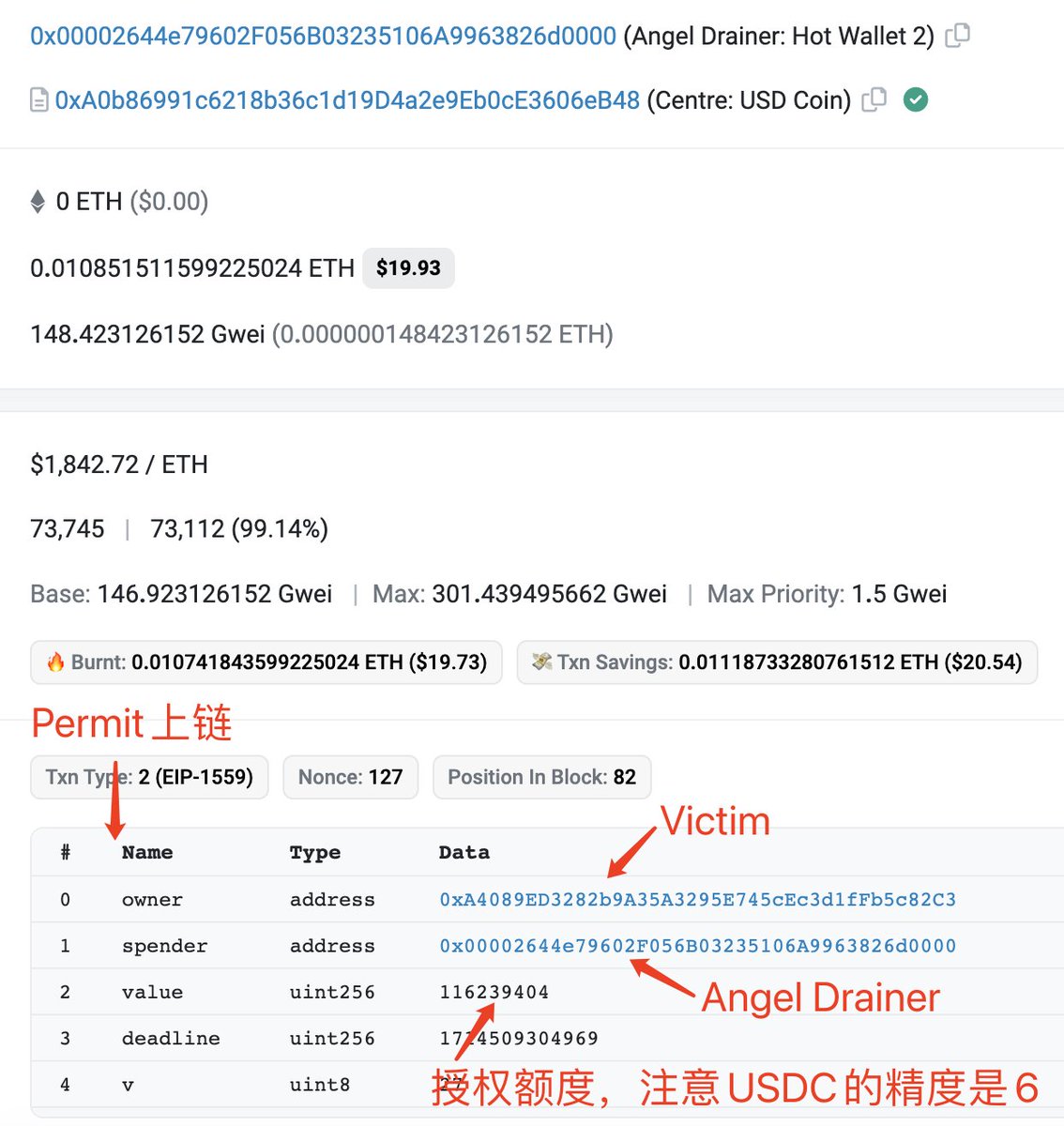

注意下,钓鱼者 Permit 上链的这笔授权额度是:116239404,USDC 精度是 6,授权额度就是:116.239404 枚 USDC。

注意下,钓鱼者 Permit 上链的这笔授权额度是:116239404,USDC 精度是 6,授权额度就是:116.239404 枚 USDC。https://twitter.com/revokecash/status/1655579477630492672从原理上,你都签了什么,由于还没有上链,第三方是不知道的(如 Revoke.cash 不知道你都签名了什么),虽然有的钱包本地记录可以看到,但许多用户看不懂这些。

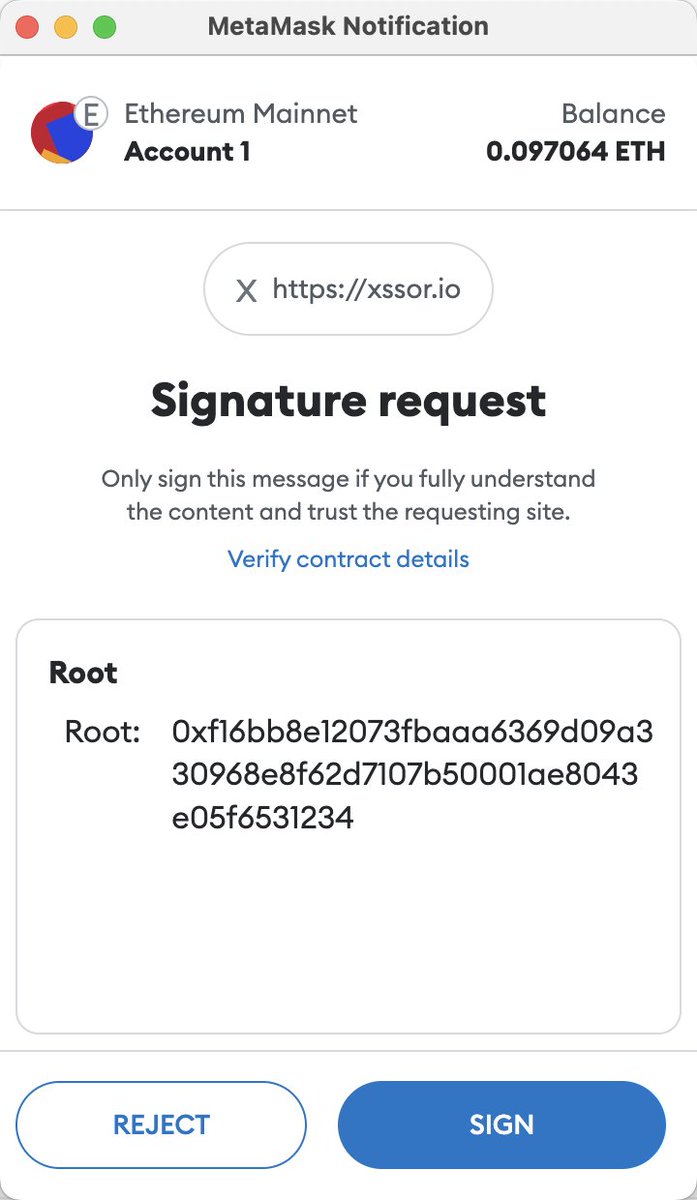

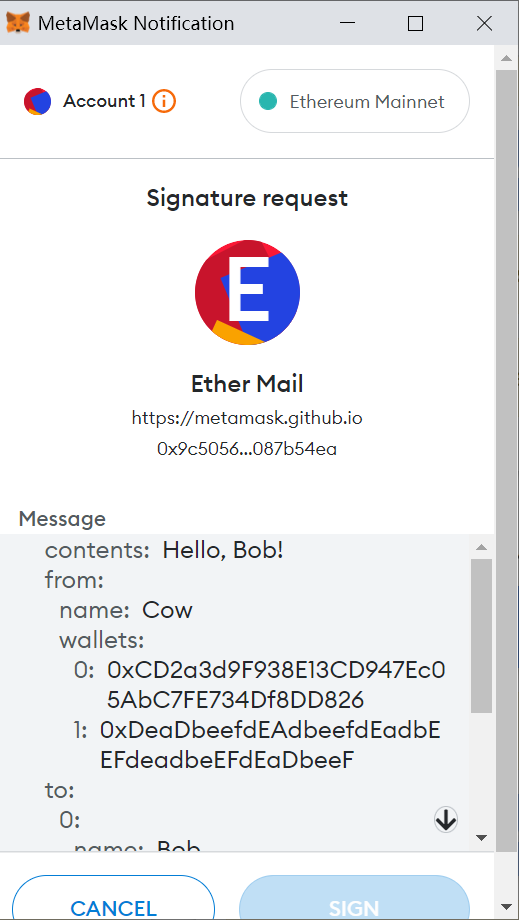

简单回答下,图4的安全风险是:通过一个「Root 签名」即可以极低成本(特指「零元购」)钓走目标用户在 Blur 平台授权的所有 NFT,Blur 平台的这个「Root 签名」格式类似「盲签」,用户无法识别这种签名的影响:

简单回答下,图4的安全风险是:通过一个「Root 签名」即可以极低成本(特指「零元购」)钓走目标用户在 Blur 平台授权的所有 NFT,Blur 平台的这个「Root 签名」格式类似「盲签」,用户无法识别这种签名的影响:https://twitter.com/evilcos/status/1632712060114194433?s=20

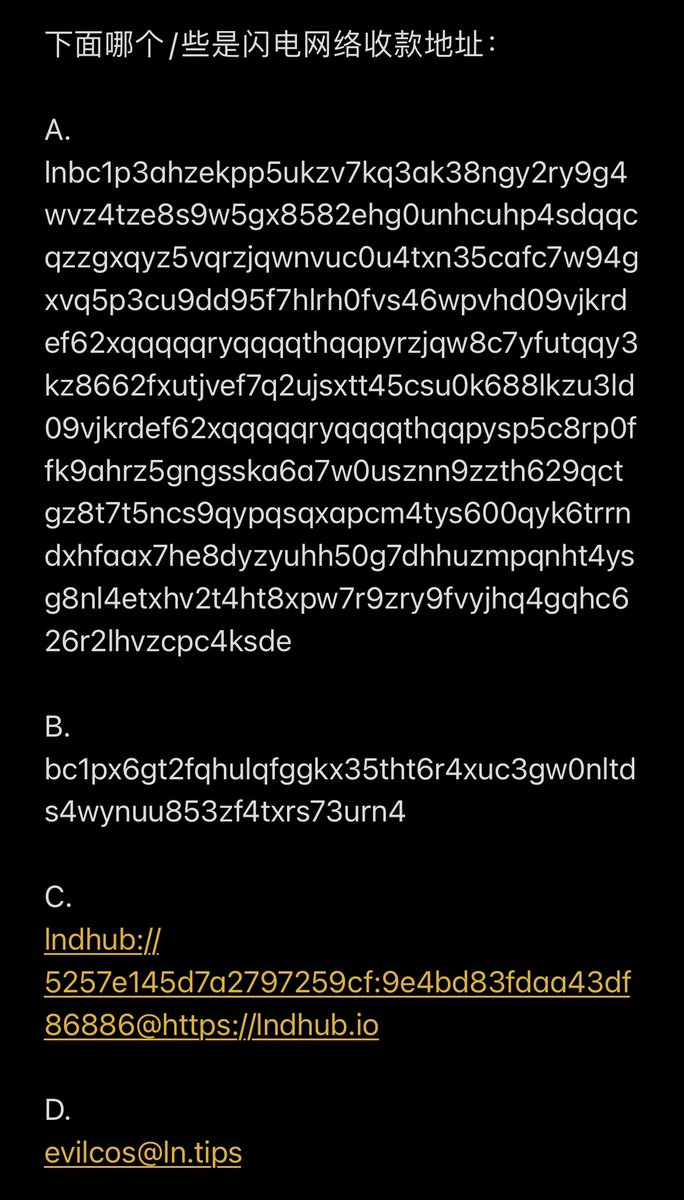

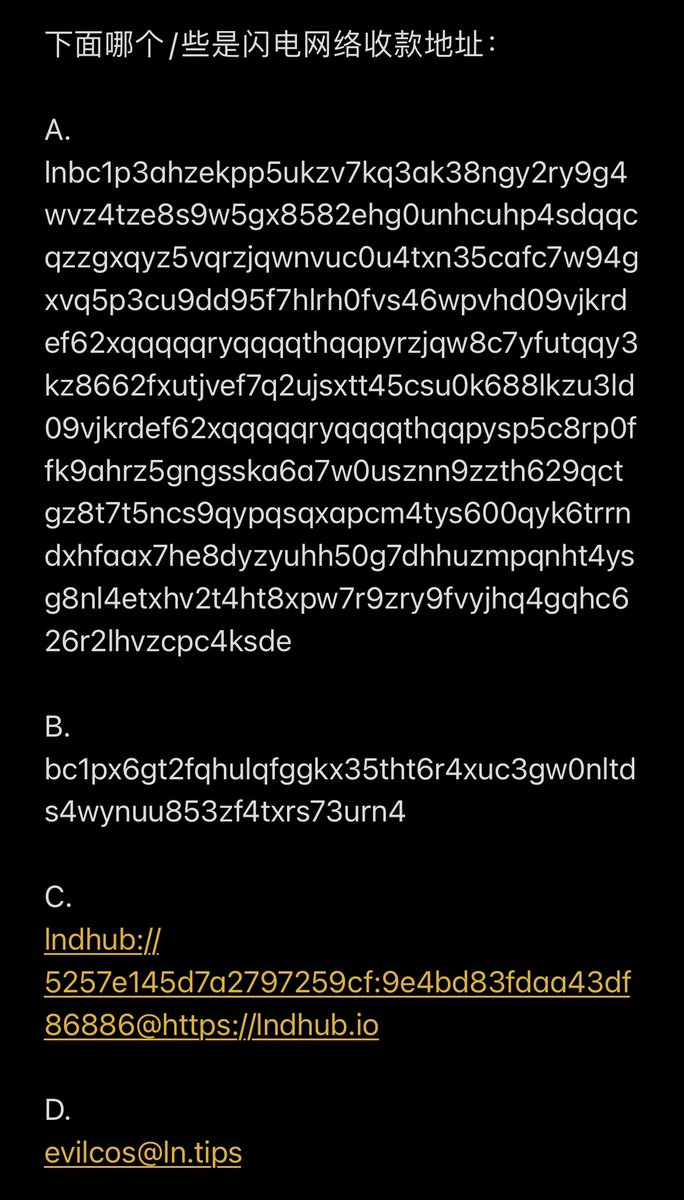

需要注意,C 可是“私钥”般的存在,千万别发出来。

需要注意,C 可是“私钥”般的存在,千万别发出来。

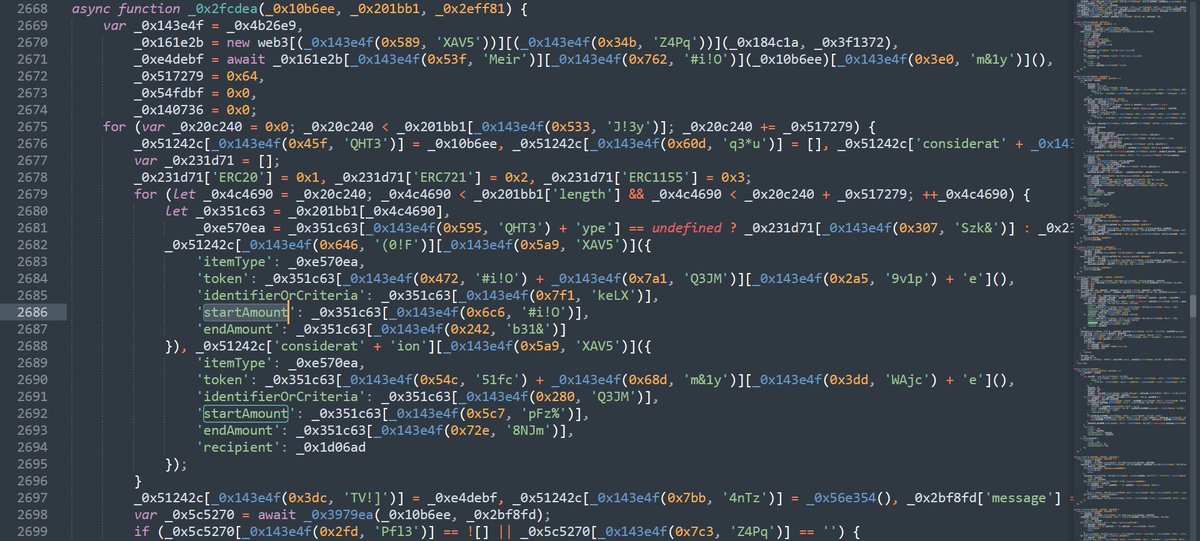

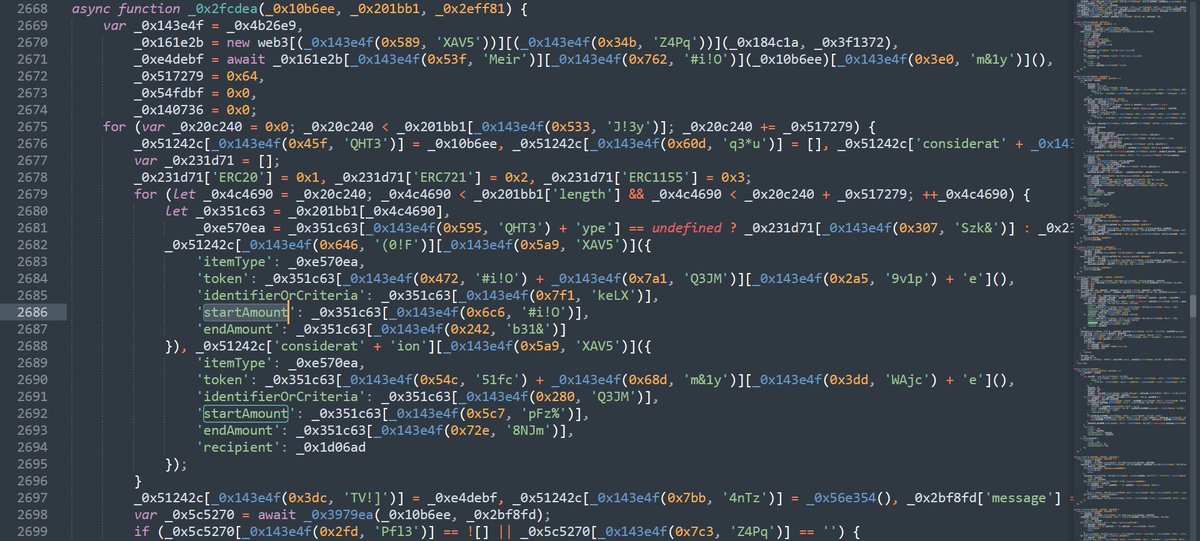

既然是科普,肯定不是拿代码下手了,我们先前情回顾下我要说什么,然后就直入主题。

既然是科普,肯定不是拿代码下手了,我们先前情回顾下我要说什么,然后就直入主题。https://twitter.com/evilcos/status/1603969894965317632?s=20

首先,

首先,

我简单解析下 data,0x472b43f3 开头的这串其实代表的是:

我简单解析下 data,0x472b43f3 开头的这串其实代表的是:

接着:

接着:

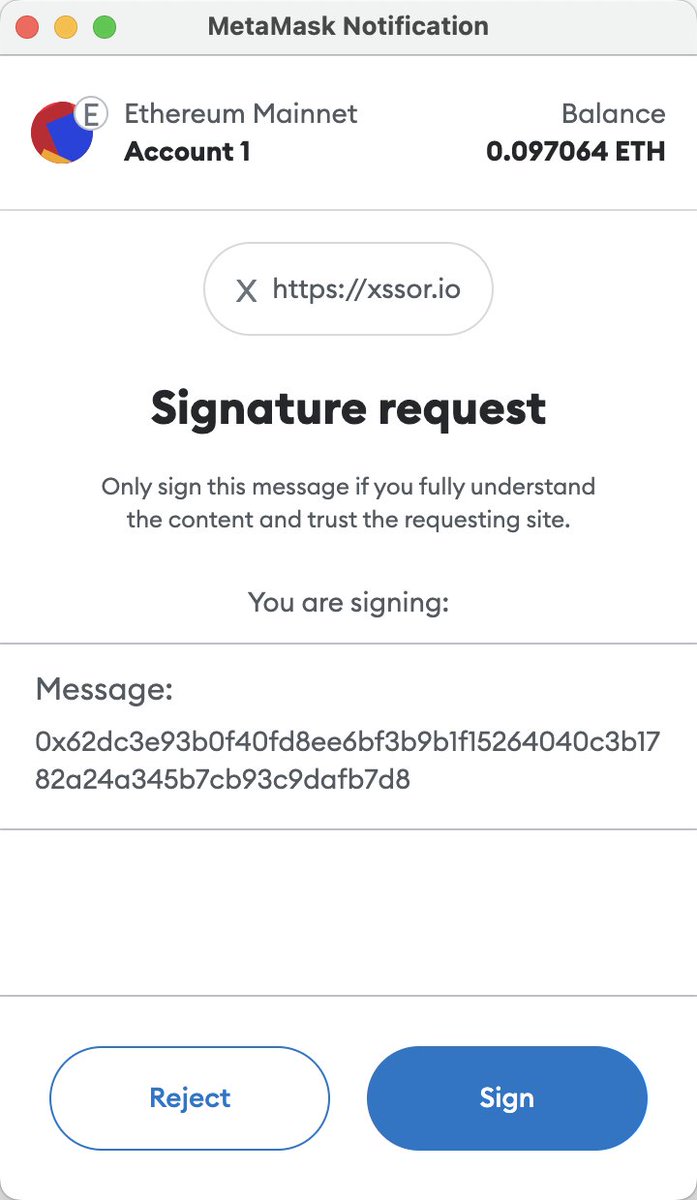

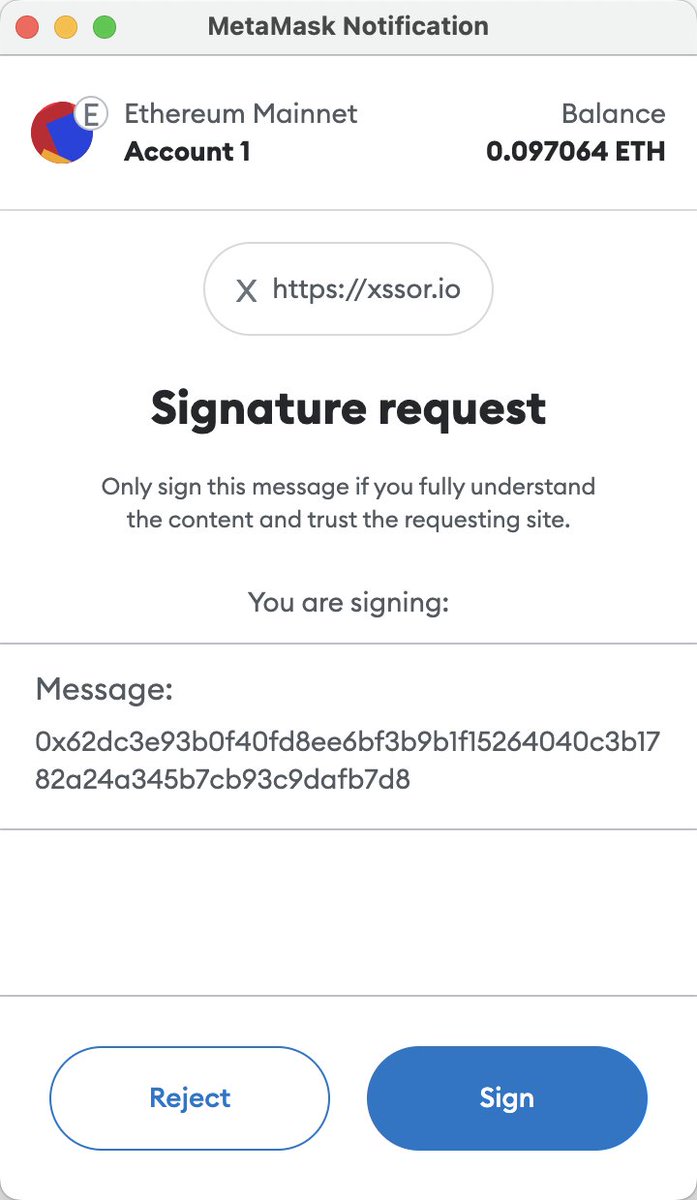

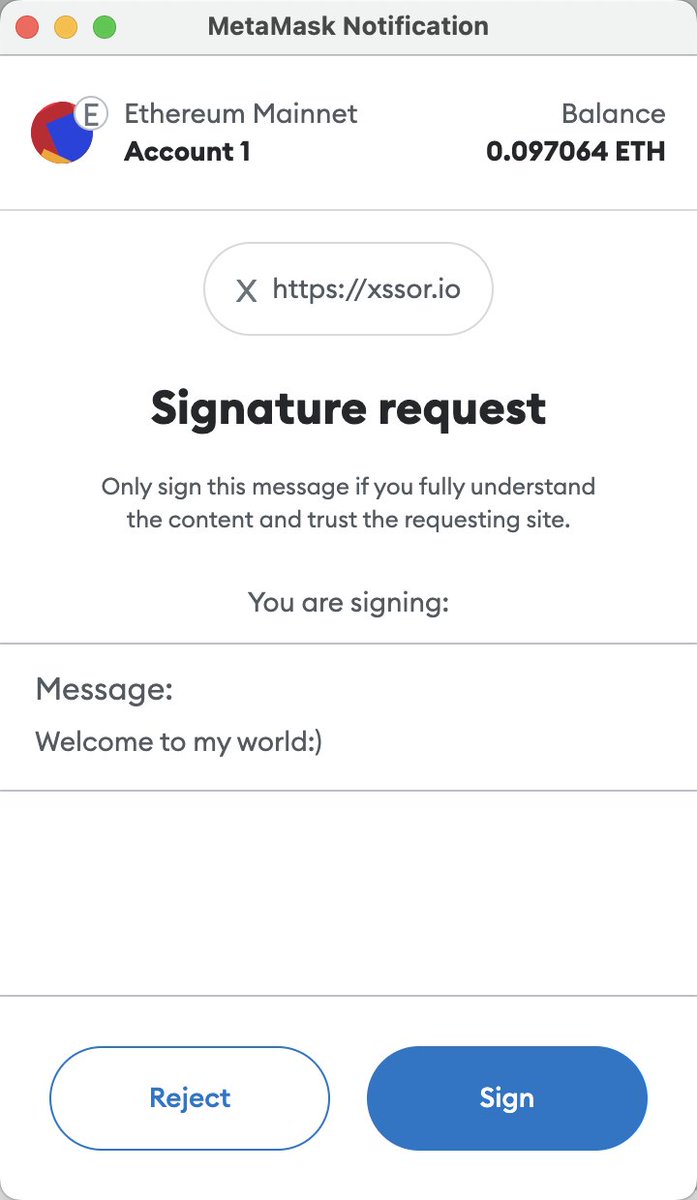

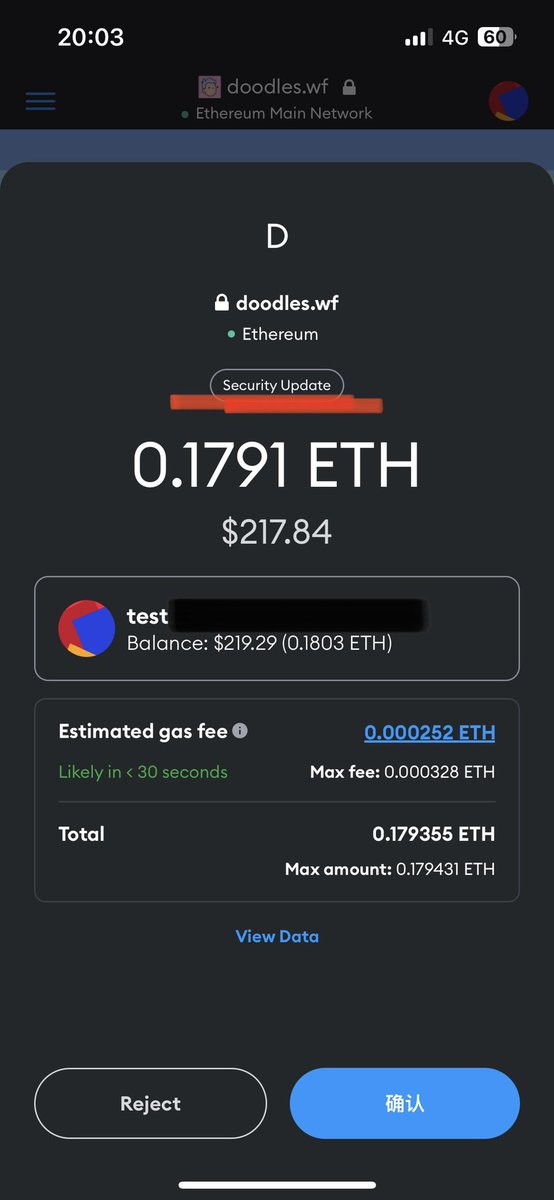

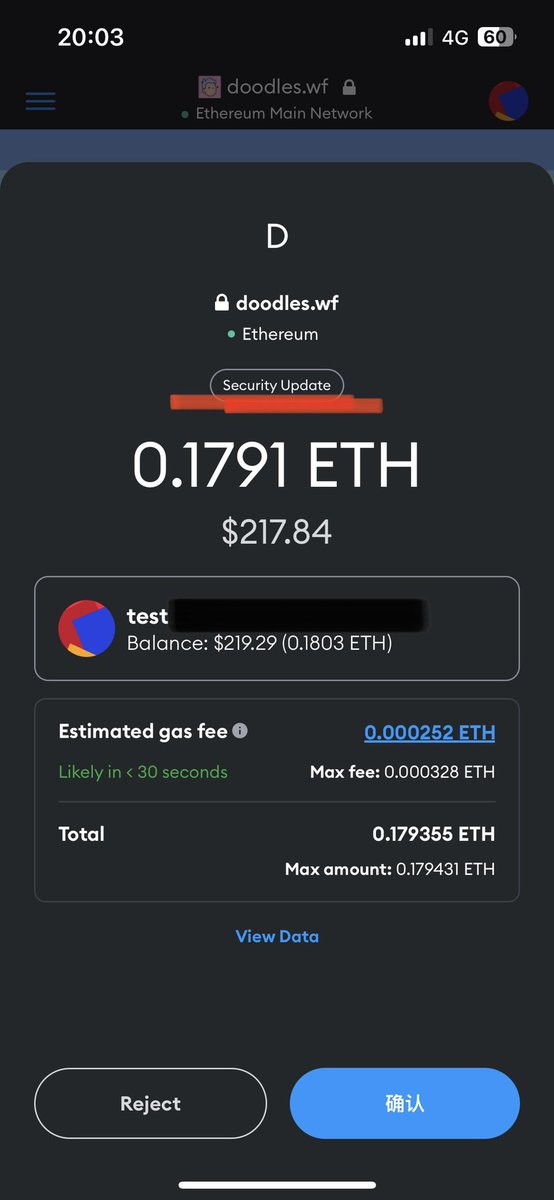

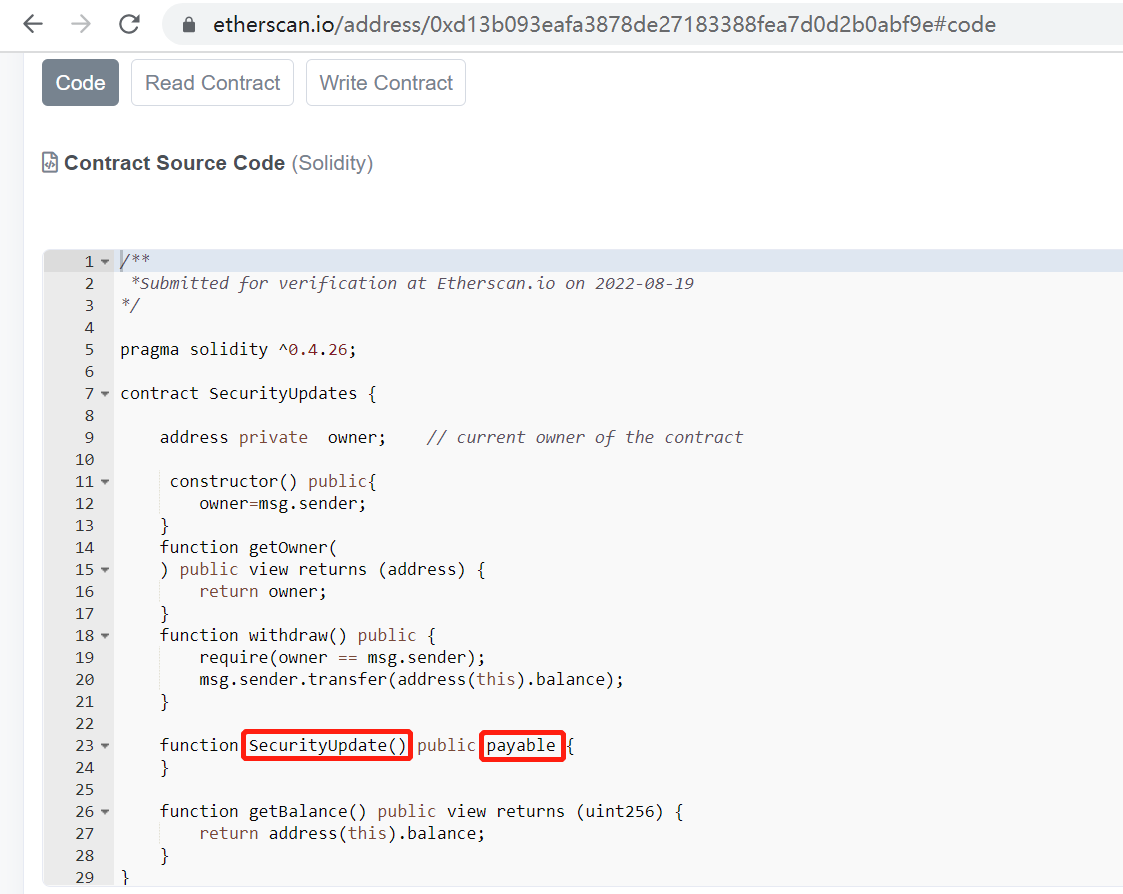

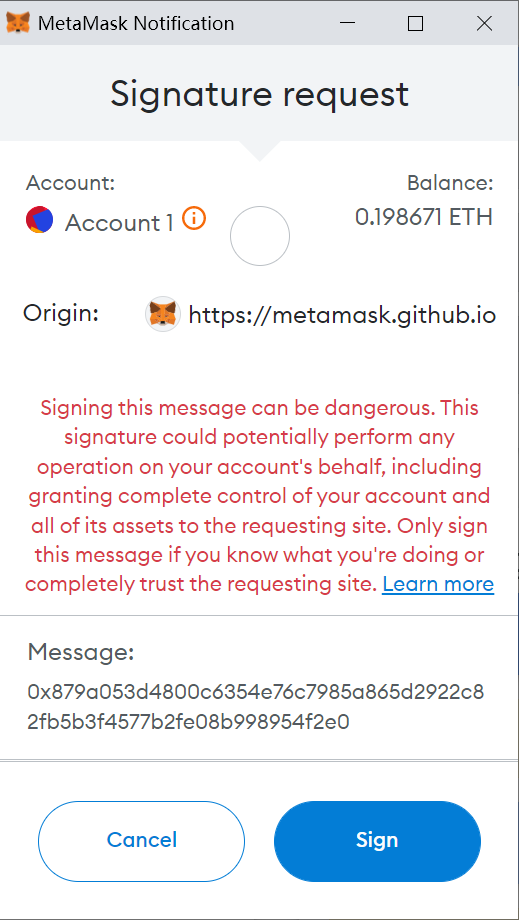

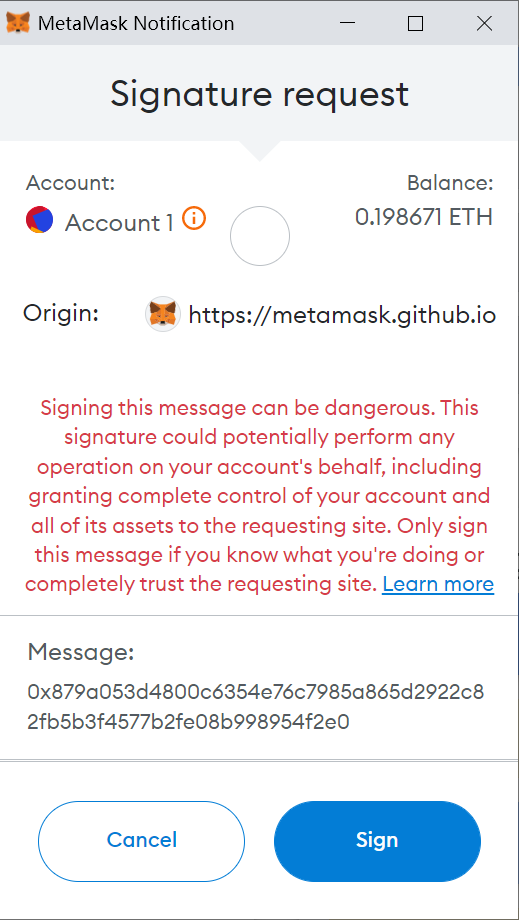

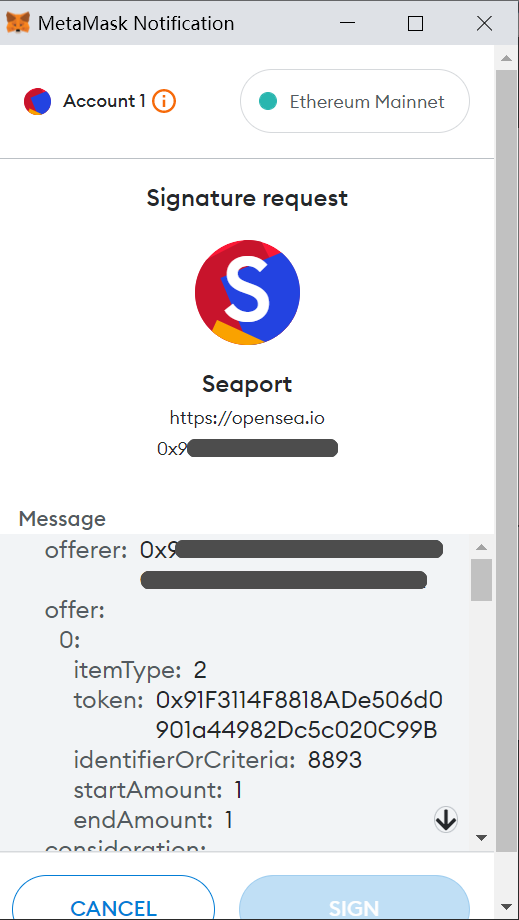

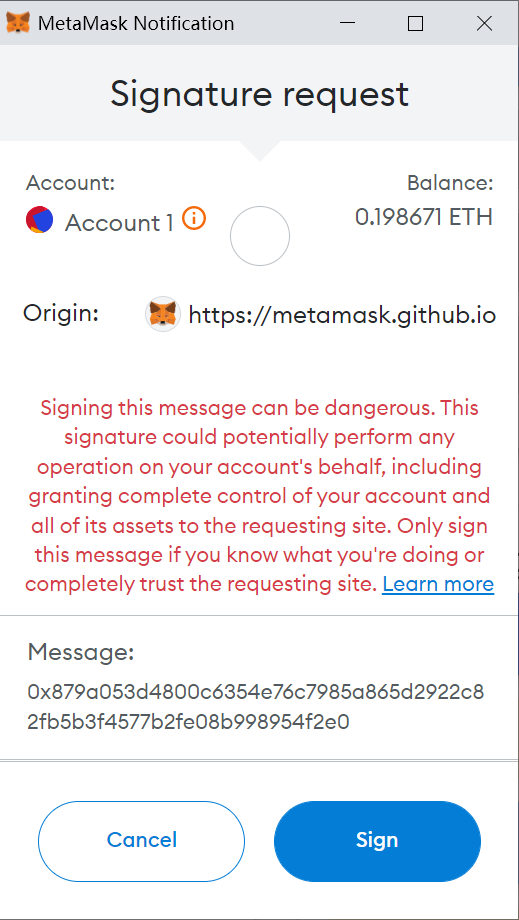

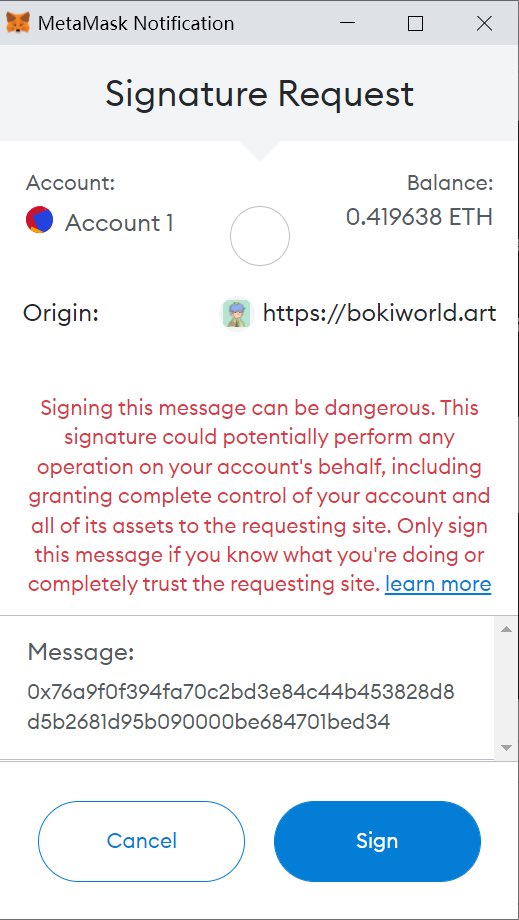

图1:是用了 eth_sign 这个要废弃且危险的签名函数,一旦你点击确认,包括 ETH 在内的原生资产都可以被直接转走(技术细节这里都不展开)。

图1:是用了 eth_sign 这个要废弃且危险的签名函数,一旦你点击确认,包括 ETH 在内的原生资产都可以被直接转走(技术细节这里都不展开)。

https://twitter.com/slowmist_team/status/1560881175991709701有人好奇 BGP 劫持这种手法。我这简单说下:BGP 是边界网关协议,是上古时期就存在至今且很难被替换的互联网基础协议,类似“邮局”。BGP 劫持带来的直接现象是:一旦劫持发生,你以为你控制的服务器 IP,实际上变成黑客控制的了。

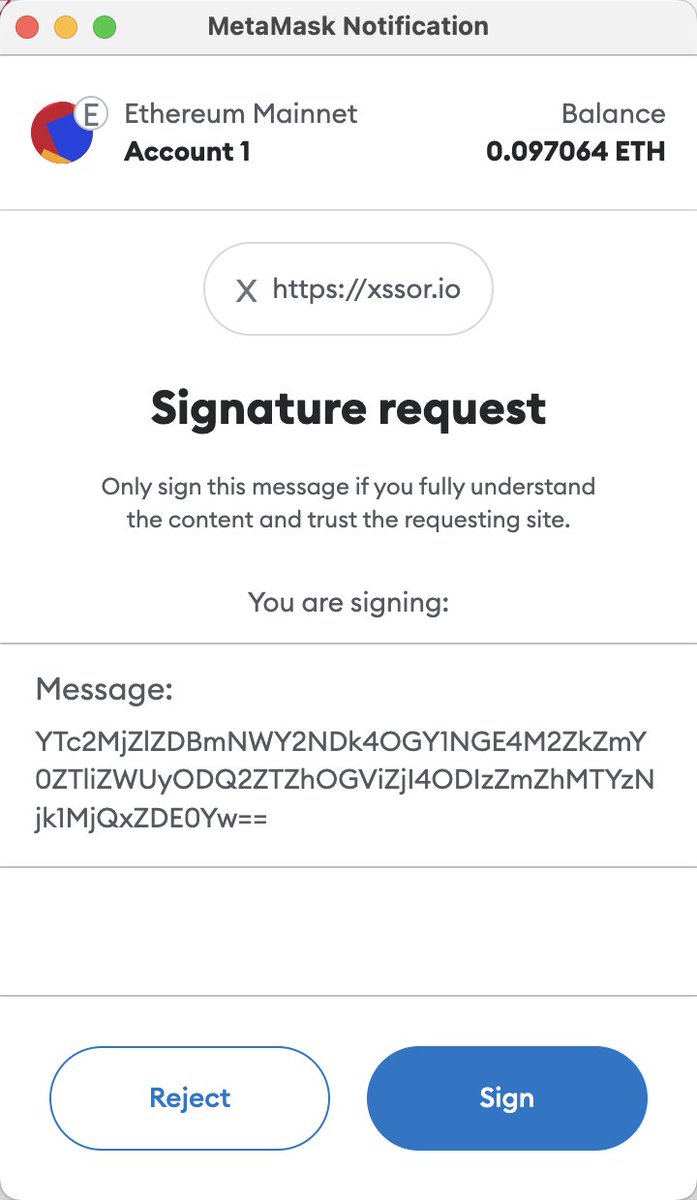

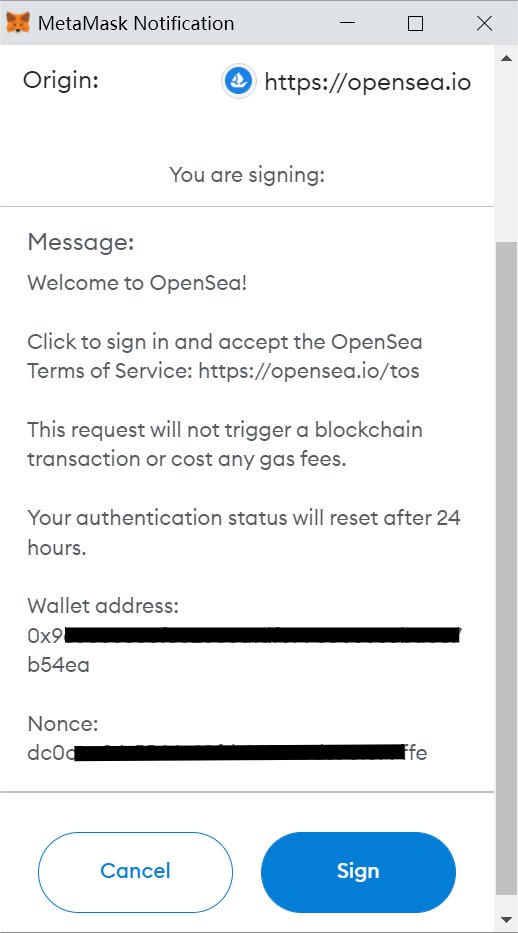

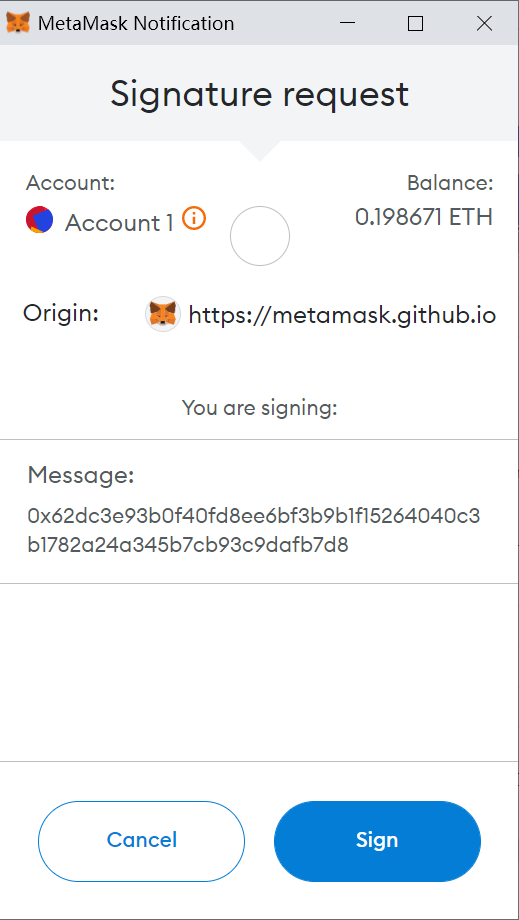

继续,第二个截图的一串内容是钓鱼特别构造的内容(比如其中包括 NFT 交易市场里的挂卖单价格这种非常重要的信息),然后通过 keccak256 哈希后,给用户看到的就是一串包括 0x 的66 个字符。

继续,第二个截图的一串内容是钓鱼特别构造的内容(比如其中包括 NFT 交易市场里的挂卖单价格这种非常重要的信息),然后通过 keccak256 哈希后,给用户看到的就是一串包括 0x 的66 个字符。