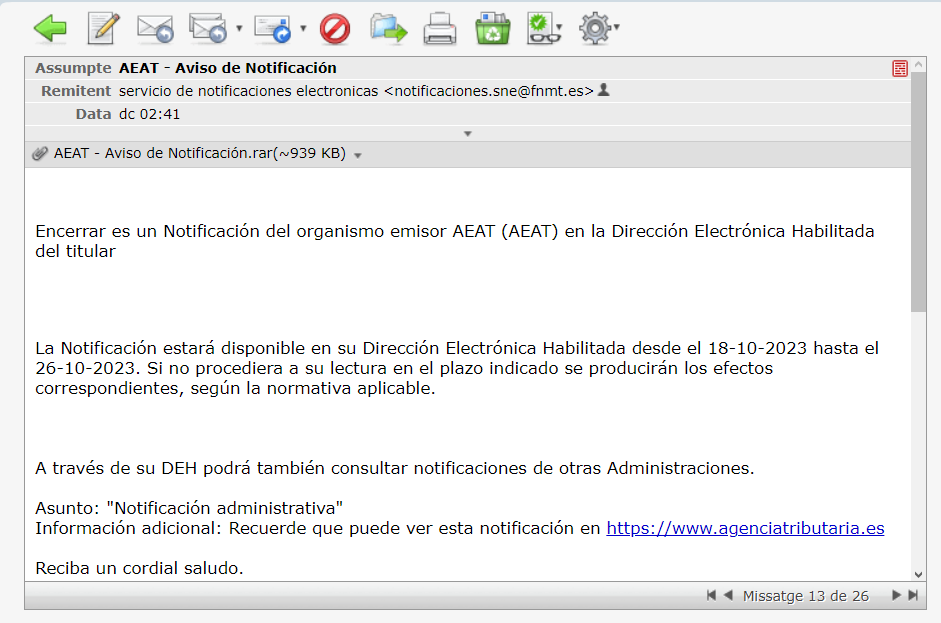

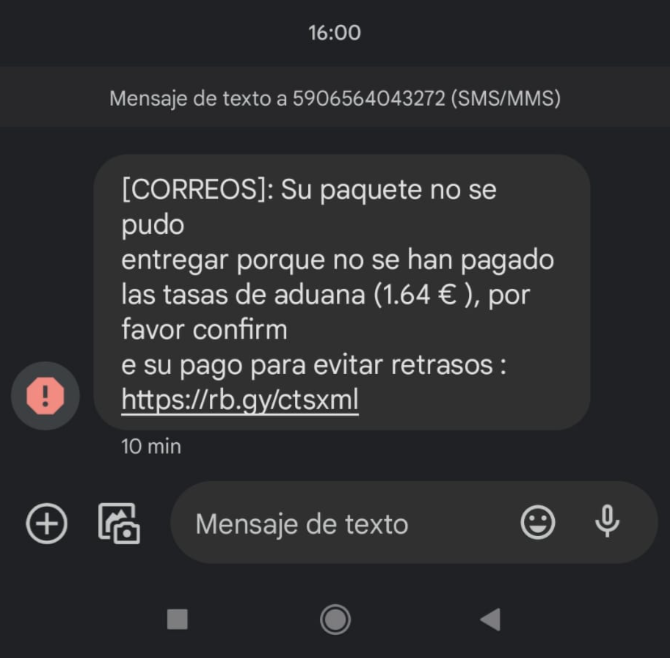

Parece ser que no me van a llegar a tiempo los regalos de Reyes 👑👑👑 porque #Correos no me lo ha podido entregar. 😭

#hilo_b1h0 #smishing #phishing

Vamos a sacarle algunos datos, en realtime.

Poca cosa, que tampoco quiero perder mucho tiempo.

(hilo) 🧵

#hilo_b1h0 #smishing #phishing

Vamos a sacarle algunos datos, en realtime.

Poca cosa, que tampoco quiero perder mucho tiempo.

(hilo) 🧵

Ante todo. Siempre que veáis un enlace acortado, desconfiad. Algunas empresas los tienen, y son legítimos, pero no es el caso de #Correos.

⬇️

⬇️

Antes de cargar en el navegador (nunca se sabe) vamos a comprobar a donde dirige este enlace. Por lo que usaremos curl en la línea de comandos con el flag -i.

Como no!!!! un dominio de Rusia. 🇷🇺😒

⬇️

Como no!!!! un dominio de Rusia. 🇷🇺😒

⬇️

¿Pero, pero, pero..... esto que es????

Se han montado la página dentro del área de administración de un WordPress. 🙃

⬇️

Se han montado la página dentro del área de administración de un WordPress. 🙃

⬇️

Oye, y si cargamos este host, va a pasar algo?

Pues parece ser que sí. Tenemos el resultado de un bonito phpinfo() 😏

⬇️

Pues parece ser que sí. Tenemos el resultado de un bonito phpinfo() 😏

⬇️

Si vamos al enlace en cuestión, nos sale la típica página de pago para recibir nuestro inesperado paquete.

⬇️

⬇️

Aunque si quitamos toda la ruta nos sale la típica pantalla del primer post de ejemplo en WordPress.

⬇️

⬇️

Pero volvamos a la página del cobro.

Que me ando por las ramas.

⬇️

Que me ando por las ramas.

⬇️

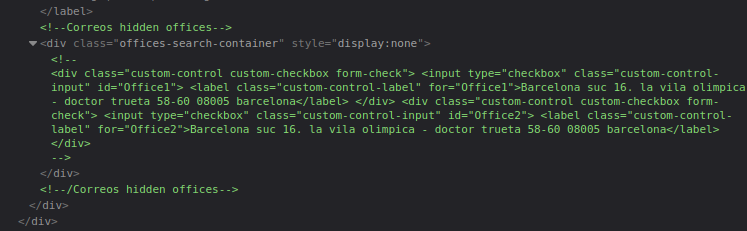

Si miramos el código fuente de esta página encontramos "dead code" que no se usa. Parece ser que si quitaban elementos les daba problemas por lo que optan por poner: style="display:none" y andando que es más fácil. 😑

⬇️

⬇️

Aunque veo que el código que han deshabilitado es de una página para una zona muy concreta, en Barcelona. 😒

⬇️

⬇️

Hago una PAUSA ⏸️ por motivos ajenos. Vuelvo en... un rato... no sé... ⏰

⏯️

⬇️

⏯️

⬇️

Retomo de nuevo el hilo.

¿A ver donde estaba? ...

⬇️

¿A ver donde estaba? ...

⬇️

Ah!, sí, el código y la reutilización.

Aquí tenemos otro ejemplo.

Un campo que estaba destinado para el Código Postal lo aprovechan para pedirte el PIN de la tarjeta de crédito.

OJO!!!!! EL PIN!!!!! 🤣🤣🤣

Ni se os ocurra nunca dar estos datos. 😱

⬇️

Aquí tenemos otro ejemplo.

Un campo que estaba destinado para el Código Postal lo aprovechan para pedirte el PIN de la tarjeta de crédito.

OJO!!!!! EL PIN!!!!! 🤣🤣🤣

Ni se os ocurra nunca dar estos datos. 😱

⬇️

Hay una cosa que si se han "trabajado". Desactivar el acceso a ver el código fuente y las "Herramientas de Desarrollador". Pero esto ya lo vi hace rato, sino no estaríais viendo estas capturas. 😏

⬇️

⬇️

Vamos a ver que otros scripts de JavaScript tienen.

⬇️

⬇️

Ah!!!! pues mira, esto está bien. Una función para validar los números de las tarjetas de crédito y detectar de que compañía son.

⬇️

⬇️

Y ya, para acabar (time is over), si quitamos el nombre de fichero que se recibe en el enlace, entramos en una página de inicio preparada también para redirigir a la página anterior. Con todos sus logos bien bonitos.

⬇️

⬇️

Bueno, y como ya he dicho antes.

Time is over.

Así que cierro hilo, no sin quedarme con sabor de seguir un poco más.

(fin) 🔚

Time is over.

Así que cierro hilo, no sin quedarme con sabor de seguir un poco más.

(fin) 🔚

• • •

Missing some Tweet in this thread? You can try to

force a refresh