Y si os digo que hay una #Blockchain cuyo objetivo es robarte y espiarte a ti como usuario. Es decir, en si es un #Malware encubierto. O al menos la billetera principal del proyecto lo es. La blockchain es #ceilingcatcoin Adelante HILO.

Esta historia comienza con varios usuarios afectados que me contactaron por Redes, indicando que les han #robado todos sus fondos #crypto en diferentes blockchain y diferentes billeteras (Claves privadas), yo no me lo creía hasta que lo comprobé.

Todos tenían una cosa en común, habían invertido en un nuevo proyecto nuevo, que se llama #ceilingcatcoin. Como buen analista, con buen pensamiento lateral empiezo por lo que han hecho en común.

Este nuevo proyecto aparece anunciado en @bitcointalk bitcointalk.org/index.php?topi… Curiosamente nadie, dice que le han robado...

Como ya había evidencias empiezo a aplicar ingeniería inversa al exe, aunque el codigo de @github no parece malicioso, el binario como veremos mas adelante si lo es. #Malware #Reverseengineering #Blockchain #hacked github.com/Ceiling-Catz/c… @ESET_ES @SophosIberia @TrendMicroES

Quizás aqui os perdáis un poco pero intentare ser lo mas claro posible e ir al grano.

Lo primero que hago es un analisis estático del codigo de la billetera, lo primero que observo es que intenta conectarse por red TOR ¿Para que queremos red TOR? ¿Me auto justifico, será por privacidad y anti censura no? Ok, Lo paso por alto, puede ser algo normal.

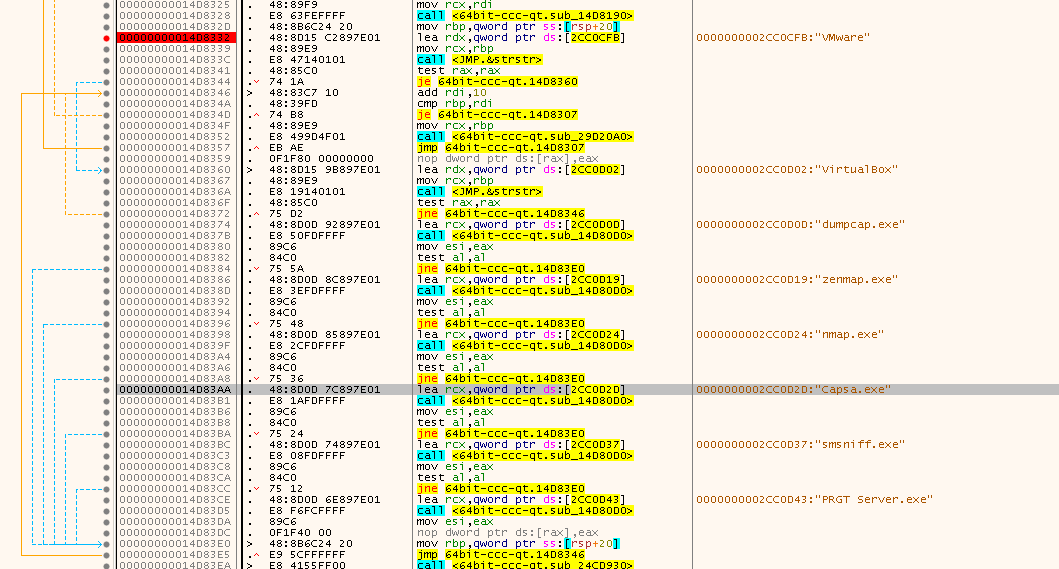

Seguimos haciendo analisis, me encuentro con algo que no me empieza a molar, lleva técnicas #antidebug, y #AntiVM básicamente son técnicas que se usan en desarrollo de malware para evitar ser detectado su comportamiento malicioso en maquinas virtuales o sandbox.

Como se ve en las fotos anteriores el Malware, busca procesos correspondientes a "Hacking & Analisis de codigo" y con el fin de evadir entornos de prueba virtualizados ya sea VirtualBox o VMware.

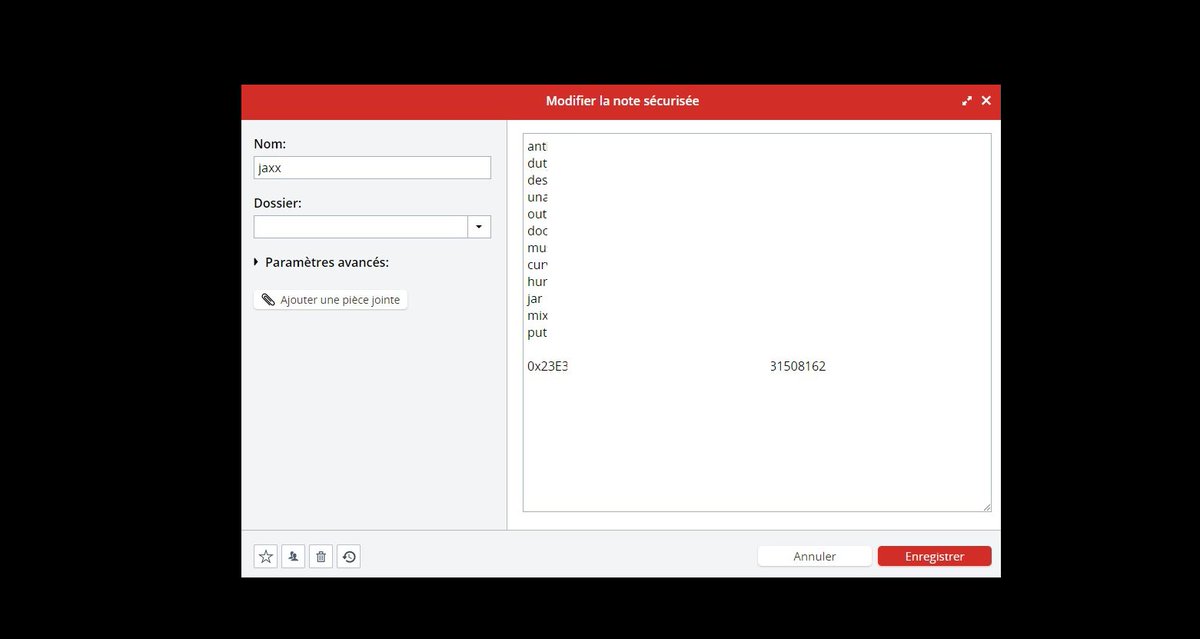

Para continuar la investigación y al usar maquina virtual, parcheo este codigo para poder saltarme esta restricción y que asi el #Malware se comporte tal como es. La verdad que no me complico solo parcheo las referencias de Texto para evadir la protección.

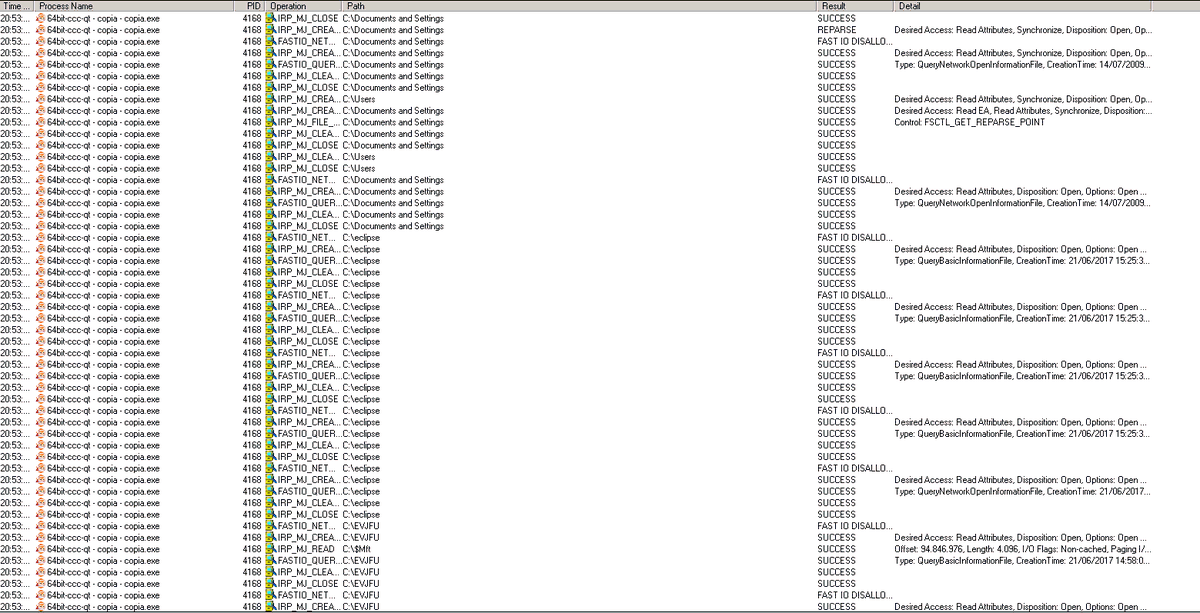

Tras parchear el codigo, dejo a la wallet correr, al principio no ocurre nada, pero al tiempo tras X tiempo de ejecución (donde X es Aleatorio entre 10 y + de 40 minutos) la billetera empieza a acceder a todos los archivos del disco y que no debería tocar...

Asi mismo el analisis de trafico que voy haciendo en paralelo me muestra un comportamiento Raro, ¿Una billetera para que se conecta a un servidor web? ¿Quizás una nueva versión?

Se quiere conectar al sitio web "seed. addnode .xyz" PD: No entréis en el sitio web....

Se quiere conectar al sitio web "seed. addnode .xyz" PD: No entréis en el sitio web....

Tras la resolución DNS la billetera inicia una comunicación con el puerto 80 TCP usando el protocolo HTTP (Si tus wallets van a ir en texto plano) ya lo veréis... Y curiosamente en esa comunicación va un listado de todo mi disco duro C:... en el body de una petición HTTP POST

La parte del codigo que se encarga de eso es esta: Solo colocare las referencias de texto, para no perder al lector.

Revisando el #Malware veo que los servidores de C&C (Comando y Control) se encuentran en:

Nombre: kyiv. medvideos. cloud

Address: 95.214.234.37

Nombre: seed. addnode. xyz

Address: 45.61.137.253

Tras la noche que les di, han cambiado la IP ahora es: 95.214.234.217

Nombre: kyiv. medvideos. cloud

Address: 95.214.234.37

Nombre: seed. addnode. xyz

Address: 45.61.137.253

Tras la noche que les di, han cambiado la IP ahora es: 95.214.234.217

Bueno tenemos el malware, sabemos que filtra nuestros datos ¿Ahora que? Empezamos a darle caña al servidor de C&C (Poneros las botas) empezamos analizando las rutas web que tienen expuestas buscando Apps vulnerables... para ello tiro del archiconocido gobuster.

Con el señor gobuster, descubro unas rutas muy importantes e interesantes, pues resulta, que el servidor web esta mal configurado exponiendo todo en /files /uploads y /logs.

Tras alguien dar con esos directorios automáticamente alguien empezó a revisarlos vio que tienen contenido sensible de los usuarios y recopilo evidencias del delito.

Lo primero que veo es que capturan el teclado para sacar contraseñas de las billeteras, CEX, etc...Y las guardan en MySQL en texto plano...Además saben el saldo de la billetera si la desbloqueas ¿Cómo lo hacen? mas adelante lo sabrás.

¿Por qué recorren el disco duro? ¿Qué buscan, fácil lo que buscan tus frase semilla en texto plano y tus ficheros wallet.dat...

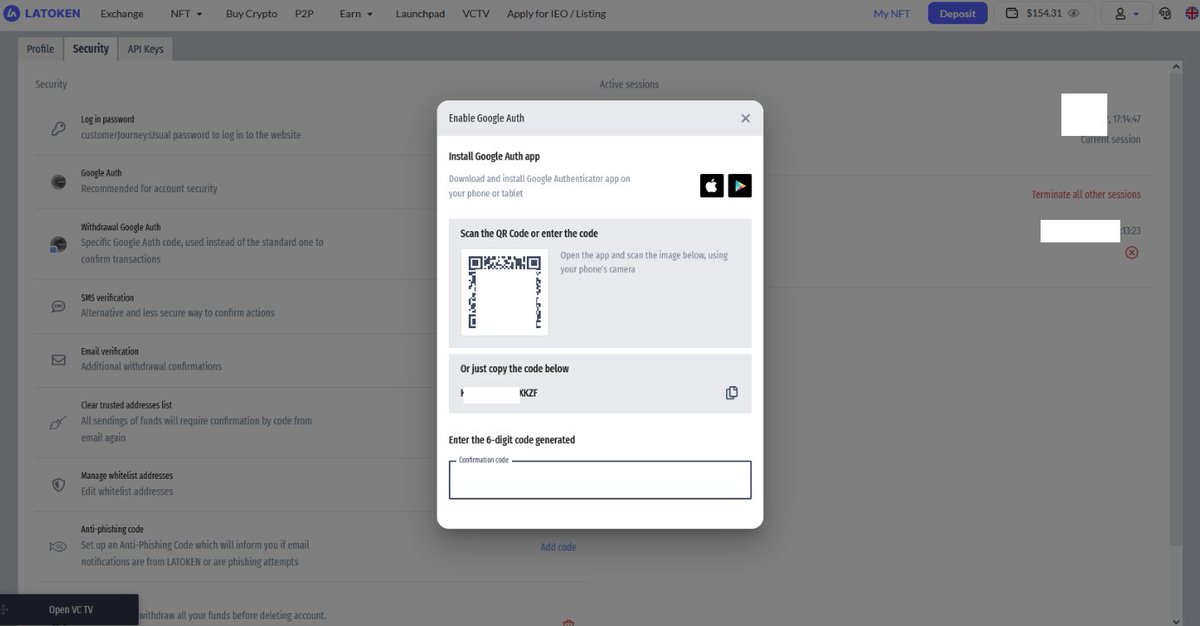

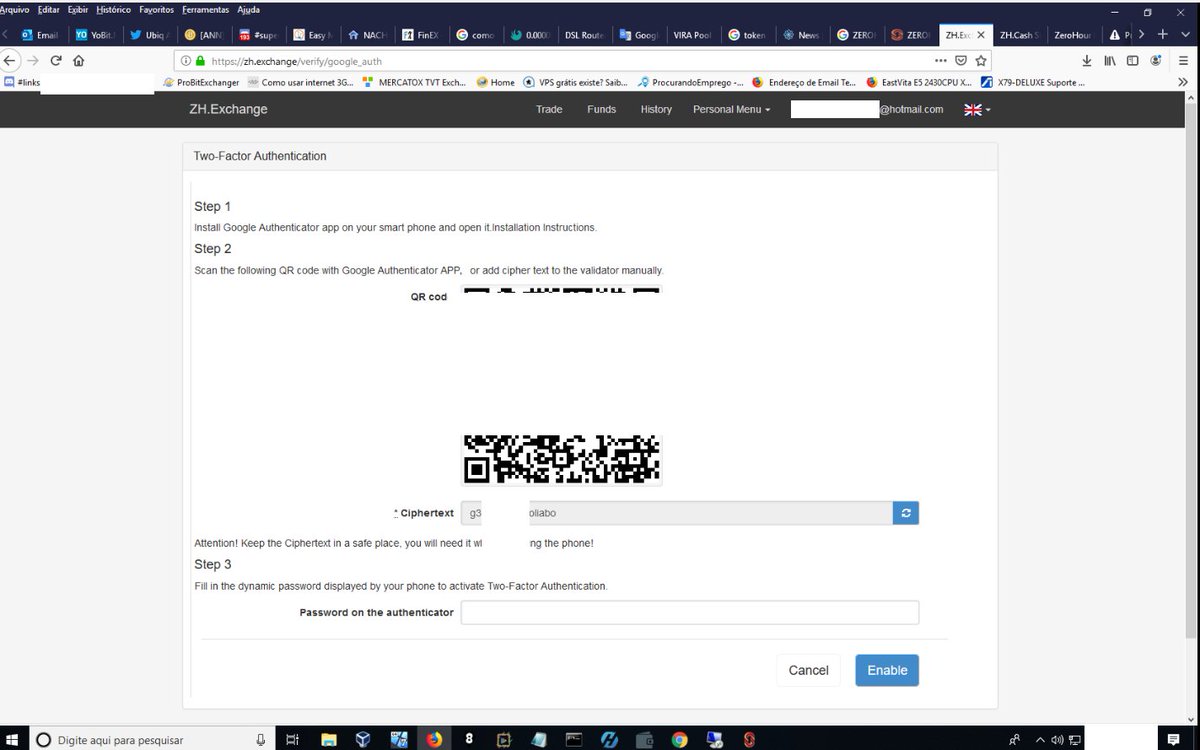

A parte de copiar tu disco duro, tus claves en texto plano y capturar tus pulsaciones del teclado ¿Te parece poco? Pues aqui te explico como te roban el 2FA. Tu segundo factor de autenticación.

@BinanceES @kucoincom @cz_binance

@BinanceES @kucoincom @cz_binance

Que usar keeppass o algo parecido para guardar tus frases semilla, claves privas o similar, te observan y cuando lo desbloquees te sacan foto.

Se me olvidaba,....tambien recorren el registro de Windows buscando contraseñas guardadas....en navegadores, programas, carpetas de red...etc...

Os menciono para ayudar a alertar e informar, es importante: @ericonomic @CertiKAlert @Balo_investor @CryptoBruixot @invasion_crypto @CriiptoWolf @SecretoDefi @elhackernet @fibobeta @Haskell_Gz @Bit2Me_Global @healthy_pockets @ValueAcademia @pobremillenial @OscarEconomik

@WatcherGuru check this

• • •

Missing some Tweet in this thread? You can try to

force a refresh

Read on Twitter

Read on Twitter