Head of Innovación en Telefónica Tech. Opiniones mías. Escribí una novela que ganó un premio del Ateneo de Madrid.

How to get URL link on X (Twitter) App

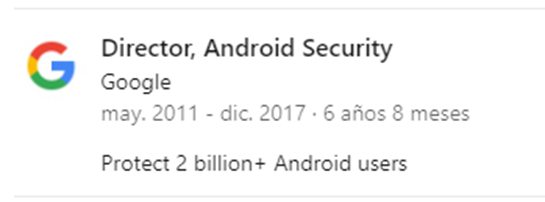

Ha pasado lo que tenía que pasar. Andrian Ludwig, lideró la seguridad de Android desde mayo de 2011 hasta diciembre de 2017. Durante ese periodo, negó sistemáticamente la existencia de malware (usaba eufemismos) en Android y aseguró que no es necesario protegerse.

Ha pasado lo que tenía que pasar. Andrian Ludwig, lideró la seguridad de Android desde mayo de 2011 hasta diciembre de 2017. Durante ese periodo, negó sistemáticamente la existencia de malware (usaba eufemismos) en Android y aseguró que no es necesario protegerse.

El SID (Security Identifier) es un código en Windows que define internamente a objetos y usuarios. Cuando alguien se autentica en Windows, la Local Security Authority Subsystem (Lsass.exe) crea una sesión de logon y un token resultado del SID de la cuenta + grupos + privilegios.

El SID (Security Identifier) es un código en Windows que define internamente a objetos y usuarios. Cuando alguien se autentica en Windows, la Local Security Authority Subsystem (Lsass.exe) crea una sesión de logon y un token resultado del SID de la cuenta + grupos + privilegios.

Casi todo lo que se baja con navegador (y otros programas) a un disco duro con NTFS viene marcado con un metadato que puedes quitar, pero no se recomienda. Se ve con el botón derecho, propiedades: ¿para qué sirve?

Casi todo lo que se baja con navegador (y otros programas) a un disco duro con NTFS viene marcado con un metadato que puedes quitar, pero no se recomienda. Se ve con el botón derecho, propiedades: ¿para qué sirve?

El base64 de arriba es lo que se encuentra en esta página. 360qzone[.]com. El p.mp4 en realidad es un zip que contiene un archivo legítimo LogiMailApp.exe de Logitech y una DLL maliciosa logiMail.dll. Este ejecutable intentará cargar esa DLL desde el mismo directorio primero.

El base64 de arriba es lo que se encuentra en esta página. 360qzone[.]com. El p.mp4 en realidad es un zip que contiene un archivo legítimo LogiMailApp.exe de Logitech y una DLL maliciosa logiMail.dll. Este ejecutable intentará cargar esa DLL desde el mismo directorio primero.

Lo que se ha visto que están aprovechando atacantes es un Word que se trae un HTML de un servidor (ahí está la carga) que a su vez utiliza el protocolo MS-MSDT (Microsoft Diagnostic Troubleshooting ) para cargar código (en este caso PowerShell). (fuente ISC SANS).

Lo que se ha visto que están aprovechando atacantes es un Word que se trae un HTML de un servidor (ahí está la carga) que a su vez utiliza el protocolo MS-MSDT (Microsoft Diagnostic Troubleshooting ) para cargar código (en este caso PowerShell). (fuente ISC SANS).

LittleDavinia se distribuía por correo y páginas web. La web descargaba automáticamente un documento LD.DOC gracias a una vulnerabilidad en la que un ActiveX que venía con Office 2000, estaba marcado por error como ”safe for scripting”. O sea, se podía invocar por JavaScript.

LittleDavinia se distribuía por correo y páginas web. La web descargaba automáticamente un documento LD.DOC gracias a una vulnerabilidad en la que un ActiveX que venía con Office 2000, estaba marcado por error como ”safe for scripting”. O sea, se podía invocar por JavaScript.

Ha eliminado una explicación que siempre daba en cada fallo. Un pequeño párrafo en el que explicaba con un lenguaje natural cómo afectaba la vulnerabilidad, a qué componente, su gravedad, impacto y sus consecuencias. Algo que todos podían entender.

Ha eliminado una explicación que siempre daba en cada fallo. Un pequeño párrafo en el que explicaba con un lenguaje natural cómo afectaba la vulnerabilidad, a qué componente, su gravedad, impacto y sus consecuencias. Algo que todos podían entender.