Es begann ähnlich wie das letzte Mal (zerforschung.org/posts/medicus/): Ein zerforschungs-Angehöriger war beim Corona-Schnelltest und bekam danach eine E-Mail mit einem Link zu seinem Ergebnis. Das kam ihm irgendwie fischig 🐟 vor, also haben wir uns das mal angeschaut. Ein Thread 🧵

Es ging um ein Testzentrum der Firma Eventus Media International (EMI), die unter anderem in Leipzig, Berlin, Hamburg, Schwerte und Dortmund Testzentren unter der Marke testcenter-corona.de Testzentren betreibt und Software und Infrastruktur dafür als Franchise-Modell anbietet.

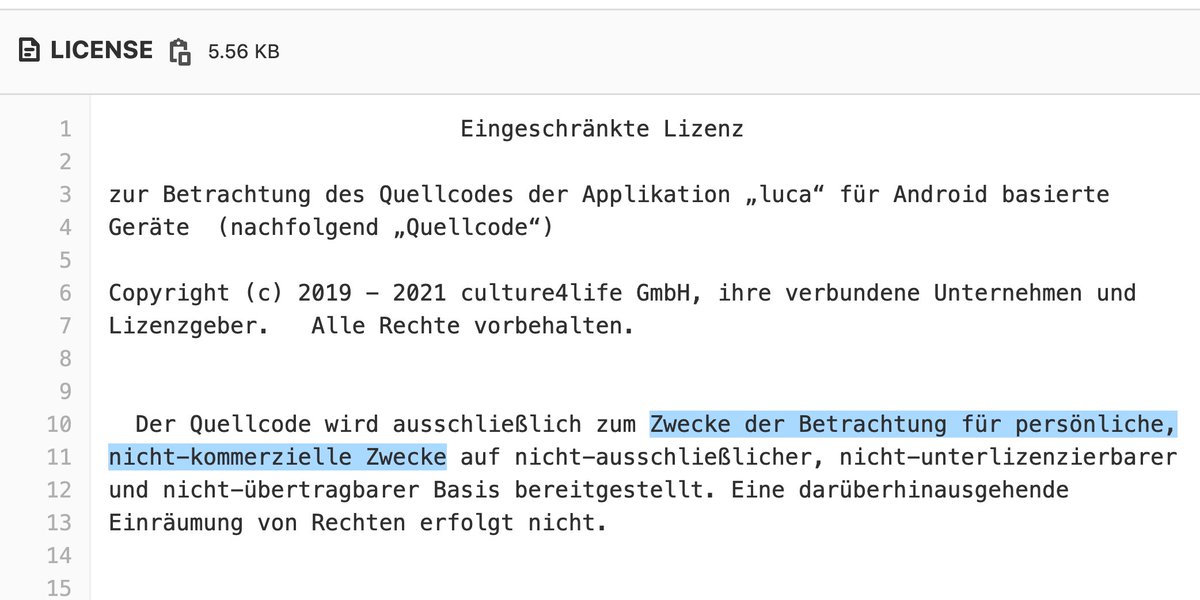

Statt die eigene Website von Grund auf selbst zu entwickeln, setzt Eventus auf WordPress. Dabei haben sie erst einmal etwas richtig gemacht: Für das Abrufen der Ergebnisse werden keine aufsteigenden Nummern verwendet, sondern zufällige 10-stellige, alphanumerische Zeichenketten.

Dabei hat EMI die WordPress-API vergessen, über die viele Inhalte der Seite abrufbar sind. In diesem Fall waren nicht nur Beiträge oder Kommentare abrufbar, sondern auch "Registrierungen", die immer bei der Terminbuchung angelegt werden. Über die API sah das dann so aus:

Darin steht unter anderem ein 10-stelliger, alphanumerischer Code… – Moooment mal, das werden doch nicht genau die Codes zum Abruf des Testergebnisses sein, oder?

Doch tatsächlich entdecken wir relativ schnell unseren eigenen Abrufcode.

Doch tatsächlich entdecken wir relativ schnell unseren eigenen Abrufcode.

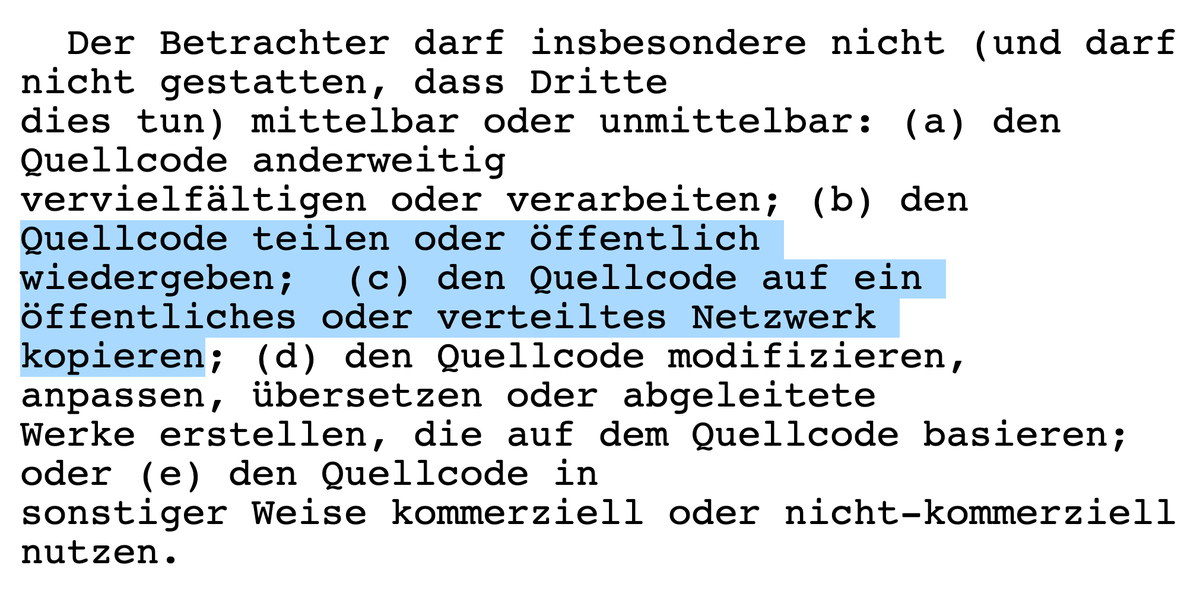

Nun haben wir eine Liste der Abrufcodes und können für alle das Testergebnis (positiv/negativ/noch nicht vorhanden) abrufen. Doch nicht nur das: Auch ein Testzertifikat, auf dem Name, Anschrift, Geburtsdatum, Telefon-Nummer und E-Mail-Adresse stehen, bekommen wir.

Betroffen waren am 6.4.2021 über 14.000 Registrierungen mit hinterlegtem Testergebnis.

Weil es sich um besonders schützenswerte Daten handelt, war es uns wichtig, dass die Lücke möglichst schnell geschlossen wird. Deshalb haben wir uns wieder mit einem detailierten Aufschrieb an das BSI gewendet, welches das Problem anonymisiert an das Unternehmen weiterleitete.

Nachdem EMI vom BSI informiert wurde, wurde die Lücke am gleichen Tag geschlossen. Am nächsten Tag wurde eine weitere Abfrage eingebaut. Man muss jetzt nicht mehr nur den 10-stelligen Code, sondern auch Vorname, Nachname oder E-Mail-Adresse der getesteten Person eingeben.

Für die Veröffentlichung haben wir mit Journalist*innen des NDR, RBB und MDR zusammengearbeitet. Gegenüber diesen sagte ein Sprecher von EMI:

Auch wenn man nicht gerade in den Baumarkt, zum Friseur oder zum Möbelhaus muss, können Tests ein sehr wirksames Mittel in der Pandemiebekämpfung sein – wenn sie für alle verfügbar, leicht zugänglich und auch technisch sicher sind.

Dazu gehört auch, dass man sich guten Gewissens testen (und impfen) lassen kann, ohne dabei Angst haben zu müssen, dass die eigenen Daten plötzlich öffentlich sind.

Weitere Informationen sowie unsere Fordungen findet ihr in unserem Blogbeitrag: zerforschung.org/posts/eventus-…

Hier geht es zu einem Beitrag von @rbb24 dazu:

https://twitter.com/HalukaMB/status/1380405953426817024

Hier findet ihr einen Artikel auf Tageschau.de:

https://twitter.com/tagesschau/status/1380372709255827460

Die Tagesschau hat einen Beitrag darüber gemacht, in dem auch @pajowu zu Wort kommt

https://twitter.com/pajowu/status/1380469638107136000

• • •

Missing some Tweet in this thread? You can try to

force a refresh