HILO 🧵| Vamos a ver como crear tu propia billetera física o paperwallet de una manera muy simple y rápida para: #BTC #BCH #ETH #TRON #BNB #XMR entre otros... Explicaré como se genera, como obtenerla y luego que uso se le puede dar, es algo muy sencillo, 5 pasos.

Vamos a ello:

Vamos a ello:

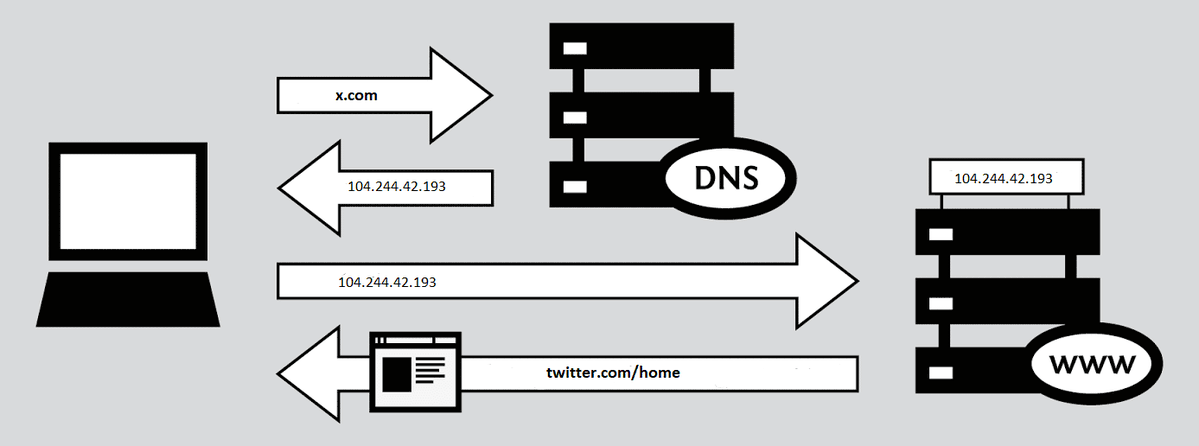

1.Accederemos a los links que dejaré más adelante según que paperwallet quieras. Una vez accedas a la página web desconectarás tu equipo de internet. Para generar tu private/public key, deberás mover el ratón por la pantalla (o escribir donde se indica aleatoriamente).

¿Para que?

¿Para que?

Esto ayudará a randomizar el proceso por el cual se genera tu private key de donde se obtendrá tu public key. Tu public key es donde te enviarán tus cryptos, y la private key lo que necesitas (y no puedes compartir) para acceder a ellas.

2.Una vez se ha generado lo que debes de hacer es imprimirlo, por seguridad que no sea en una copistería (No sabes como tratan dichos equipos o si tiene algún spyware) y como lo suyo es hacerlo en casa que la impresora sea preferiblemente por cable o USB (pero sin internet).

También recomiendo borrar la caché y cookies respecto a haber accedido a dichos sitios, por privacidad.

3. Una vez lo tienes en físico puedes tener tu public key, donde te enviarán fondos en papel (puedes plastificarlo) para más comodidad también se genera un QR.

3. Una vez lo tienes en físico puedes tener tu public key, donde te enviarán fondos en papel (puedes plastificarlo) para más comodidad también se genera un QR.

Esto también puede servir para usarlos como "billetes". Cada uno de 100000sats por ejemplo. O si quieres dar/regalar cierta cantidad pero no quieres que quede registrado ni en la blockchain o sencillamente prefieres de esa forma pues solo tienes que transferir el papel impreso

a la otra persona con su public y private key para un total acceso a los fondos.

4.¿Como retiras los fondos? Muy sencillo, existen multitud de páginas que lo permiten, a continuación te dejo alguna de ellas para que uses la que más se ajuste a tí:

4.¿Como retiras los fondos? Muy sencillo, existen multitud de páginas que lo permiten, a continuación te dejo alguna de ellas para que uses la que más se ajuste a tí:

Compatible con muchas cryptos y redes: guarda.co/app/ También hotwallets como Exodus: exodus.com o TrustWallet: trustwallet.com/es/ son compatibles con distintas cryptos.

5. Perfecto pero ¿como genero esas paper wallets?

Pues recomendaría las siguientes páginas

#BTC --> bitaddress.org

#BCH --> paperwallet.bitcoin.com/cashwallet.html

#ETH y otras cryptos --> papercryptowallet.net

Pues recomendaría las siguientes páginas

#BTC --> bitaddress.org

#BCH --> paperwallet.bitcoin.com/cashwallet.html

#ETH y otras cryptos --> papercryptowallet.net

Hasta aquí el hilo de hoy. Para los que tengáis suficiente acabó. Pero para los que queráis usar una herramienta propia para monero #XMR , quedaros aquí. De acuerdo, paso a comentar que Monero tiene su propia herramienta de generación de direcciones.

Para usarla solo tenemos que acceder al siguiente link github.com/moneromooo-mon… nos descargará directaemnte un .zip el cual al descomprimir contiene un archivo .html. Lo abrimos y podremos acceder a la herramienta de creación de direcciones propia de monero.

Como vemos obtenemos la private/public key además de la clave mnemotécnica. Esto nos permite usar webs como guarda.co/app/ con la privatekey o directamente con la clave mnemotécnica desde la aplicación de escritorio de monero restaurar dicha billetera.

Ahora sí, hasta aquí el hilo. No te quedes solo con lo que dije, realiza tu propia búsqueda al respecto. Cuídense.

• • •

Missing some Tweet in this thread? You can try to

force a refresh