El poder de los datos para #OSINT: 🚨🚨Obtención y homologación d información de números telefónicos 🇵🇪 (expuestos de forma directa por los mismos usuarios en una publicación de Facebook). #HuellaDigital #Socmint #AnalistaOsint #Leaks #ManuelBot #EmailOsint #PhoneOsint

🧵HILO🧵

🧵HILO🧵

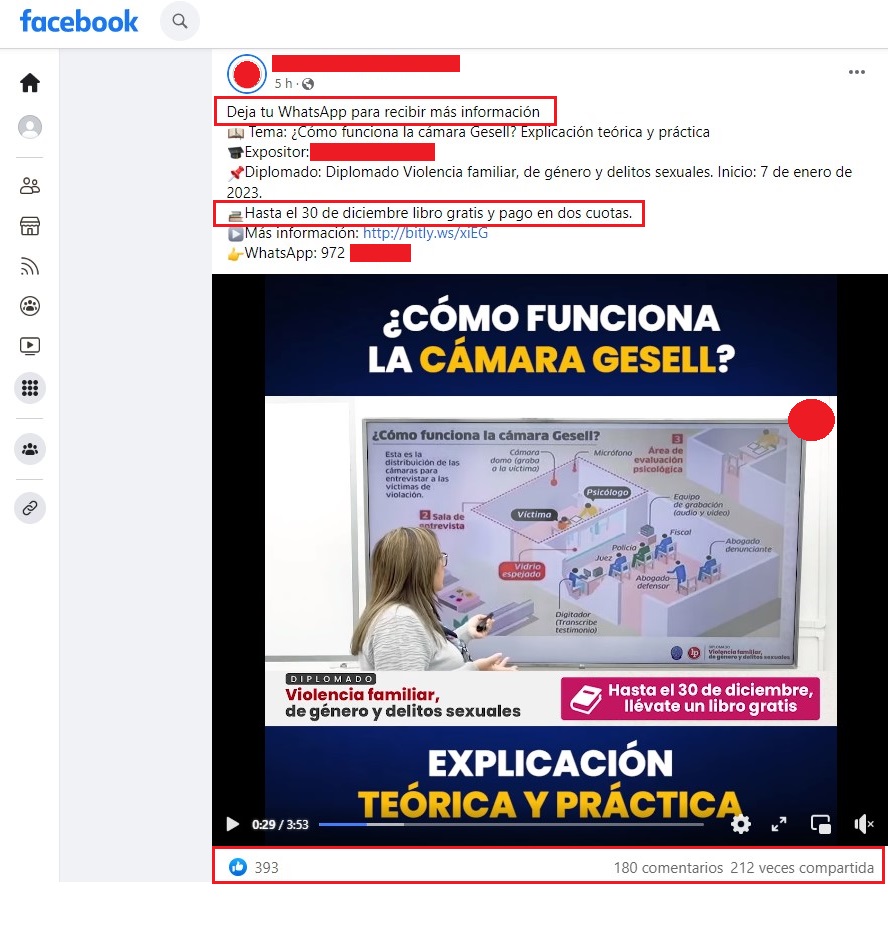

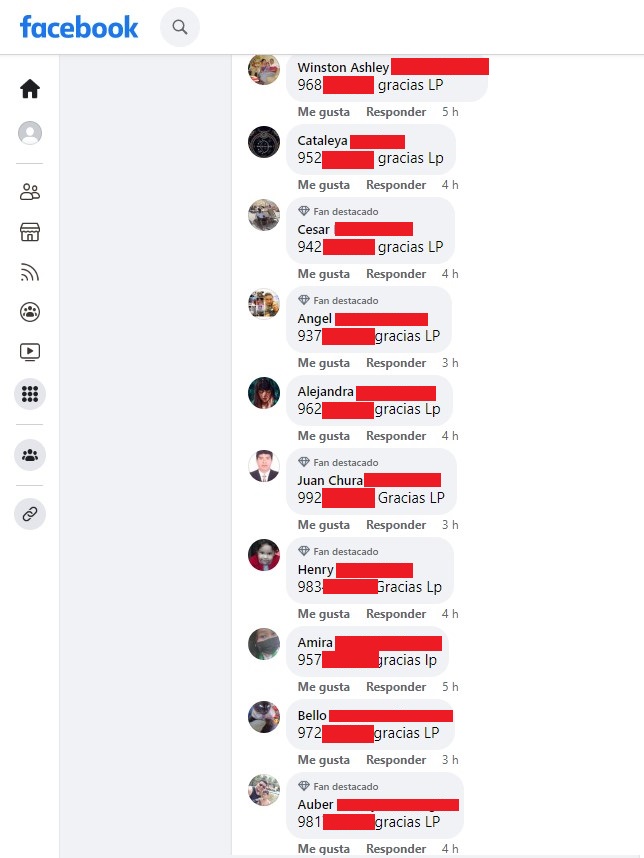

1⃣ Mientras estaba en pleno taller de concientización, por interno me compartían una publicación bien alarmante🚨🚨, ¿Cómo pueden fanpages de facebook pedir a sus usuarios que digiten su WhatsApp a través de comentarios?. A la fecha esa publ. cuenta con + de 180 coments 🚨😑

⬇️

⬇️

2⃣ Por ello decidí, iniciar esta investigación con fines de concientizar a esos usuarios, demostrándoles que con un simple dato (números telefónicos 🇵🇪), se puede obtener muchísima información, la cual puede ser vinculada con otros servicios digitales... Bueno empezamos...

⬇️

⬇️

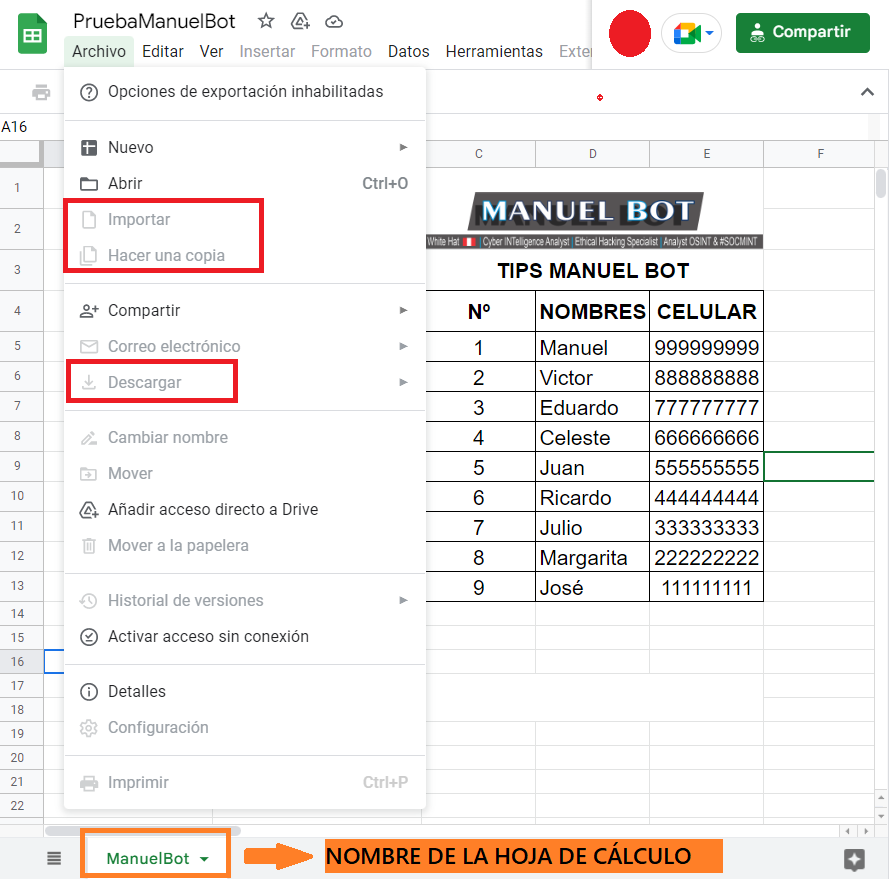

3⃣ Como primer paso, a través de técnicas propias de un #AnalistaOsint, extraje todos los comentarios realizados en esa publicación (180 comentarios), para luego quedarme solo con los números 🇵🇪 (como se menciona en la publicación, serían números de WhatsApp activos). 🇵🇪 🕵

⬇️

⬇️

4⃣ De los 180 números obtenidos, empiezo a realizar consultas (a través de un script) en la filtración masiva de #FacebookDataBreach, obteniendo 63 resultados, es decir, de los 180/63 usuarios vincularon el número telef. en una cuenta de Facebook 😳😬🚨. ¿Serán los mismos?

⬇️

⬇️

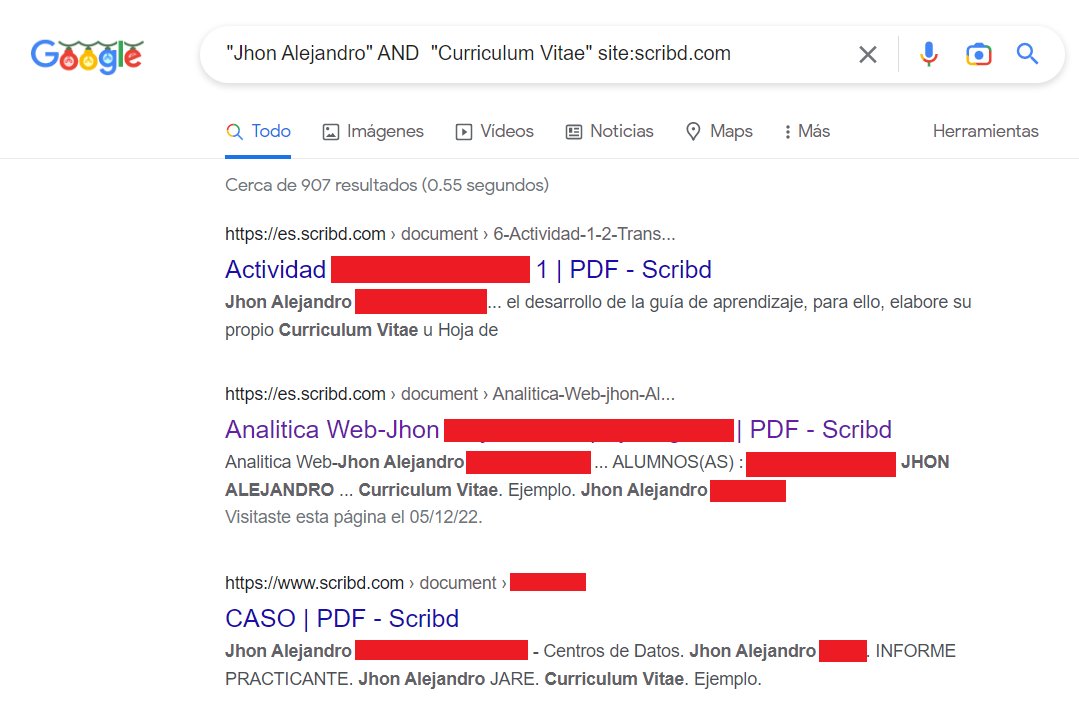

5⃣ Utilizand otras técnicas para esta investigación y cruzando información de los números 🇵🇪 con otros servicios digitales, se obtuvo:

✅ 97 emails

✅ Operador

✅ Nombres

✅ Direccciones

Es decir estos usuarios en alguna ocasión vincularon sus números con otros servicios.😳🚨

⬇️

✅ 97 emails

✅ Operador

✅ Nombres

✅ Direccciones

Es decir estos usuarios en alguna ocasión vincularon sus números con otros servicios.😳🚨

⬇️

6⃣ Para ponerlo más interesante... eh realizado comparaciones de los números 🇵🇪, con sus propios perfiles de usuario, sacando una conclusión...

✅ De los 180/63 usuarios, aún siguen usando los números que están expuestos en la filtración masiva de Facebook. 😳😬🚨

⬇️

✅ De los 180/63 usuarios, aún siguen usando los números que están expuestos en la filtración masiva de Facebook. 😳😬🚨

⬇️

7️⃣ Esa información en manos de ciberdelincuentes, puede ser una mina de datos para cometer diversos ilícitos penales, escondidos bajo un ordenador, seamos conscientes de la exposición de forma directa de nuestras #HuellasDigitales 🚨🚨😬

⬇️

⬇️

8️⃣ Por otro lado, quise saber si de los 97 emails encontrados, algún correo se había expuesto en las diversas brechas de seguridad, por lo que a través de la herramienta Osint #H8mail, obtuve el siguiente resultado:

✅ De los 97/29 emails se han comprometido. 🚨😬

⬇️

✅ De los 97/29 emails se han comprometido. 🚨😬

⬇️

9️⃣ También quise, verificar los correos electrónicos encontrados en registros de servicios digitales con la herramienta Osint #Holehe (Tool que verific si el correo electrónico ha sido registrado en sitios electrónicos) y vaya HUELLA DIGITAL!

✅Tool: github.com/megadose/holehe

⬇️

✅Tool: github.com/megadose/holehe

⬇️

🔟 Con esta investigación realizad con fines de sensibilización, les hago la pregunta. ¿Somos conscientes de la información que vamos compartiendo a diario de forma activa/pasiva? ¿Qué haces al respecto para proteger tu #HuellaDigital?.

✅ Solo TÚ tienes la respuesta.

(FIN)

✅ Solo TÚ tienes la respuesta.

(FIN)

@bot4thread unroll

@SaveToNotion #Thread

@SaveToBookmarks unroll

@PingThread unroll

@threadreaderapp unroll

@threadreaders unroll

@readwiseio save thread

@tresselapp save thread

@threader compile

@threadrip unroll

@TurnipSocial save

@rattibha unroll

@getnaked_bot unroll

@SaveToNotion #Thread

@SaveToBookmarks unroll

@PingThread unroll

@threadreaderapp unroll

@threadreaders unroll

@readwiseio save thread

@tresselapp save thread

@threader compile

@threadrip unroll

@TurnipSocial save

@rattibha unroll

@getnaked_bot unroll

• • •

Missing some Tweet in this thread? You can try to

force a refresh