Algunas notas sobre este #smishing que suplanta a @Bankinter

(hilo) 🧵

(hilo) 🧵

https://twitter.com/310hkc41b/status/1610357810038022145

A diferencia del que recibí hace unos días, este tiene el dominio ubicado en otro continente.

¿Adivinas donde? 🤔

⬇️

¿Adivinas donde? 🤔

⬇️

https://twitter.com/310hkc41b/status/1602657058540732416?s=20

Su IP asociada: 79.137.192.20

En un VPS. Estos son más modestos que el #smishing de hace unos días.

⬇️

En un VPS. Estos son más modestos que el #smishing de hace unos días.

⬇️

Ahora ya inactivo. Pues tiene 15 días de antigüedad. En esto hay que correr, porque son sitios que duran días u horas.

⬇️

⬇️

De hecho, he hecho demasiadas peticiones al dominio original y me ha bloqueado mi IP (aparentemente).

Pero algunas cosas tienen por ahí ...

⬇️

Pero algunas cosas tienen por ahí ...

⬇️

Y cierro hilo aquí.

(fin) 🔚

(fin) 🔚

Bonus track: Una curiosidad.

Por si carga muy rápido, te ponen una simulación con delay de 500 milisegundos en cada paso para que se "vea" que está cargando el contenido. 🤣

Por si carga muy rápido, te ponen una simulación con delay de 500 milisegundos en cada paso para que se "vea" que está cargando el contenido. 🤣

Aunque he cerrado este hilo hace un par de horas, voy a reabrirlo con 4 o 5 comentarios, porque hay cosas a tener en cuenta y que pueden ser interesantes.

(hilo++) 🧵

(hilo++) 🧵

He simulado las dos pantallas en el navegador en vista de móvil. Una es la del #smishing / #phishing la otra es la verdadera de #Bankinter. Hay ligeros cambios, pero que a simple vista, un usuario normal no va a apreciar en su dispositivo móvil.

⬇️

⬇️

Parece que #Twitter está algo K.O. y no enlaza bien la continuación del hilo, que sigue por aquí.

⬇️⬇️⬇️

⬇️⬇️⬇️

https://twitter.com/310hkc41b/status/1610417113658961920?s=20

No se ven bien las dos imágenes juntas, no las ha alineado igual, pero se pueden apreciar los siguientes cambios:

Imagen Izqda = #Phishing

Imagen Dcha = #Original

⬇️

Imagen Izqda = #Phishing

Imagen Dcha = #Original

⬇️

Img Izqda (#phishing):

- El menú de opciones de usuario no funciona.

- Hay menos margen entre logo y texto "Soy Cliente"

- Enlace: "Reactivar o solicitar claves"

- Tipografia: BK-RegularTxt

- No caduca sesión

- Siempre sale en castellano

- Boton "Iniciar Sesión" inactivo

⬇️

- El menú de opciones de usuario no funciona.

- Hay menos margen entre logo y texto "Soy Cliente"

- Enlace: "Reactivar o solicitar claves"

- Tipografia: BK-RegularTxt

- No caduca sesión

- Siempre sale en castellano

- Boton "Iniciar Sesión" inactivo

⬇️

Img Dcha (Original):

- Menú opciones funciona (evidentemente).

- Enlace: "He olvidado mi usuario y/o contraseña"

- Tipografia: BK-SansRegular

- La sesión caduca

- Si el navegador está en Inglés (p.e.), carga página en Inglés

- Boton "Iniciar Sesión" siempre activo

⬇️

- Menú opciones funciona (evidentemente).

- Enlace: "He olvidado mi usuario y/o contraseña"

- Tipografia: BK-SansRegular

- La sesión caduca

- Si el navegador está en Inglés (p.e.), carga página en Inglés

- Boton "Iniciar Sesión" siempre activo

⬇️

Está claro, de todas maneras, que los ciberdelincuentes han hecho una clonación de la página original y después han cambiado a su conveniencia.

⬇️

⬇️

En el código HTML han hecho los cambios de código, o eliminaciones, que pudieran necesitar, pero han dejado todos los comentarios originales de la web de #Bankinter. Como antes, img IZQDA = Phishing.

⬇️

⬇️

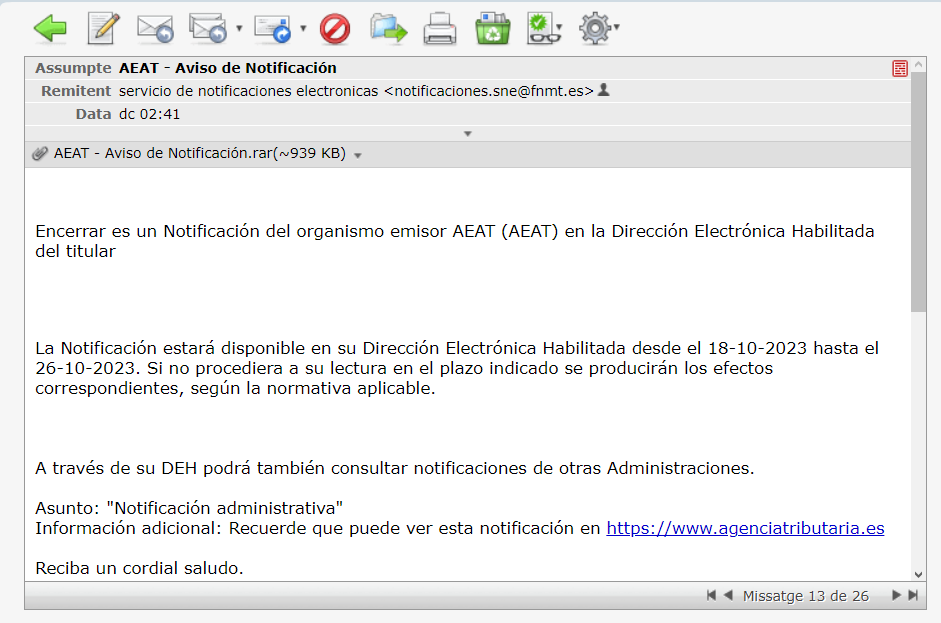

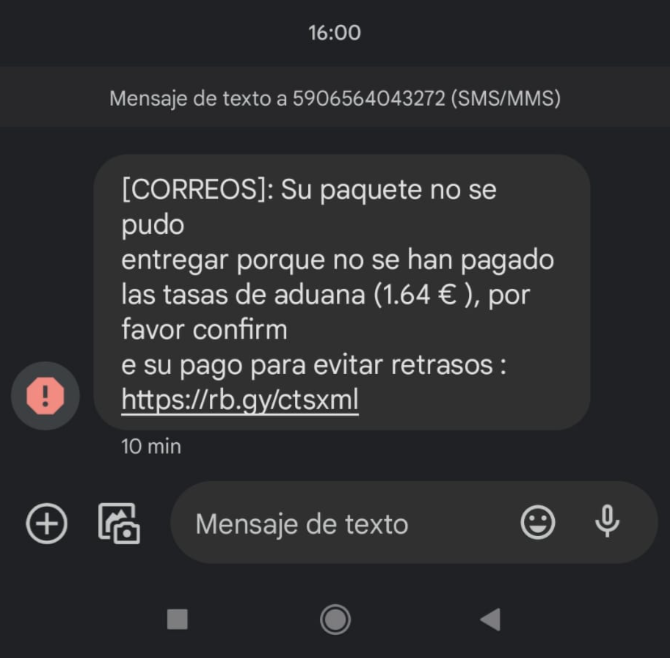

La web falsa (phishing, smishing, maliciosa, mala malísima), aparte de que pueda ser evidente para algunos usuarios que la url sea diferente, no lo es para todos, y tiene una representación bastante fiel a la original. Y lo primero que hace es pedir las credenciales.

⬇️

⬇️

El script que se encarga de pedir y validar los datos, y que solo está en la versión maliciosa (la original, no tiene esto), es el siguiente:

⬇️

⬇️

Visto un poco más limpio, y por partes ...

⬇️

⬇️

Toda la lógica reside en un script hasta que finalmente envía los datos. El formulario tiene varias partes, pero en lugar de pedir todo de golpe al usuario, que le haría sospechar, solo pide lo mismo que la web original.

Así que primero oculta partes del formulario.

⬇️

Así que primero oculta partes del formulario.

⬇️

Tras poner usuario y contraseña, con tal de simular un acceso (inexistente) a una base de datos, van añadiendo unos puntos después del texto "Cargando." en el espacio del botón "Iniciar Sesión". Esto dura solo 2 segundos.

⬇️

⬇️

Ahora, pasan a pedir el móvil asociado a la cuenta. Aquí ya le deberían de saltar todas las alarmas a cualquier usuario. 😑

⬇️

⬇️

Pero tranquilos, si no rellenas este campo, debes de saber que tus credenciales aún no las tienen nadie. Solo se ha hecho un cambio de contenido en pantalla, pero el formulario no se ha enviado, y, por lo tanto, nadie tiene (aún) el usuario y contraseña.

⬇️

⬇️

Esto se ve por este código, que es el que se encarga de hacer el envío de todos los datos, llamando a "sender.php" y como se puede ver le pasa por post los campos: user, pass y phone.

⬇️

⬇️

Si le has dado a "Iniciar Sesion" después de poner el número de teléfono, entonces sí que "estás vendido".

Pero, espera... que hay mas...

⬇️

Pero, espera... que hay mas...

⬇️

Sí revisamos bien el código, tras enviar estos datos al servidor, se carga una nueva página, llamada "card.php".

⬇️

⬇️

¿Adivinas que te va a pedir? ¿Sí? ¿No? ¿Seguro?

⬇️

⬇️

Supongo que no hará falta que te diga que esto no hay que darlo. Lo sabes, ¿verdad?

⬇️

⬇️

Y bueno, ahora sí que cierro definitivamente este hilo.

(fin)(fin) 🔚🔚

(fin)(fin) 🔚🔚

• • •

Missing some Tweet in this thread? You can try to

force a refresh