#Thread On reparle encore du refus de communiquer le code de déverrouillage d'un téléphone (infraction prévue par l'article 434-15-2 du code pénal). La chambre criminelle vient de rendre un arrêt très important à ce sujet.

Avant tout, je vous invite à (re)lire mon thread du 10 décembre 2019 qui concernant le contrôle de conventionnalité de cet article du code pénal. La chambre criminelle considérant que cette infraction n’est pas contraire au droit de ne pas s’auto-incriminer.

Ce nouvel arrêt fait suite à l’arrêt de la cour d’appel de Paris du 16 avril 2019. La cour avait indiqué que le code d’un téléphone n’est pas une convention secrète de déchiffrement. dalloz-actualite.fr/flash/cryptolo…

A cet égard, il convenait de noter que « considérer qu’un code de téléphone n’est pas une convention secrète de déchiffrement ne relève pas de l’évidence de sorte que ce même code ne saurait être réduit à une fonction d’authentification. »

Dans le cadre de cette instance, une QPC avait été formulée. Le Conseil constitutionnel avait déclaré que cette infraction est conforme à la Constitution dans une décision n°2018-696 QPC du 30 mars 2018. legifrance.gouv.fr/jorf/id/JORFTE…

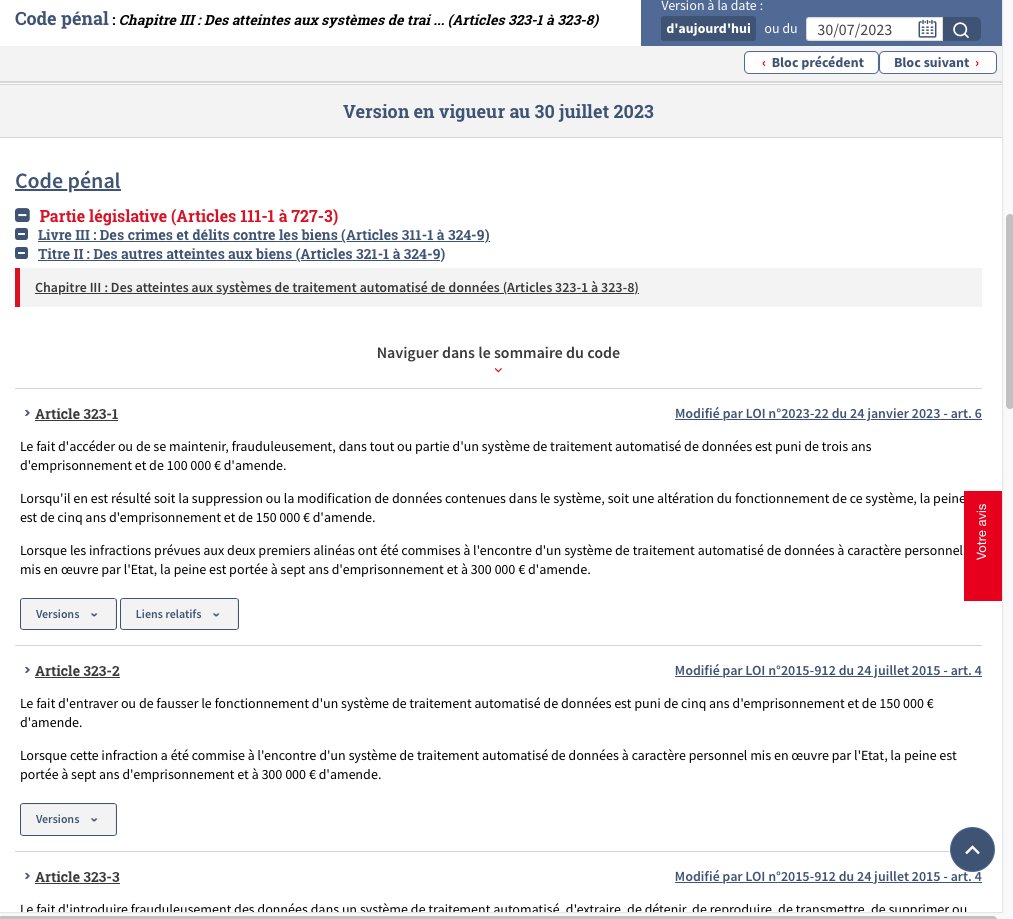

Dans l’arrêt rendu ce jour qui fait suite à un pourvoi dans l’intérêt de la loi, la chambre criminelle vient préciser que ce recouvre l’infraction prévue par l’article 434-15-2 du code pénal. legifrance.gouv.fr/loda/article_l…

Dans son arrêt, la chambre criminelle devait répondre à deux question : la forme et l’origine de la réquisition judiciaire et le code de déverrouillage d’un téléphone constitue t il une convention secrète de déchiffrement ?

courdecassation.fr/jurisprudence_…

courdecassation.fr/jurisprudence_…

Pour la 1ère : « la réquisition délivrée par un OPJ agissant en vertu des articles 60-1, 77-1-1 et 99-3 du CPP, dans leur rédaction applicable au litige, sous le contrôle de l’autorité judiciaire, entre dans les prévisions de l’article 434-15-2 du code pénal. »

Autrement dit, l’OPJ doit donc matérialiser sa demande et avertir le mis en cause que le refus constitue une infraction. Cela ne doit pas être une simple demande orale.

Pour la 2nd : « Le code de déverrouillage d’un téléphone portable peut constituer une telle convention lorsque ledit téléphone est équipé d’un moyen de cryptologie »

La cour précise: « L’existence d’un tel moyen peut se déduire des caractéristiques de l’appareil ou des logiciels qui l’équipent ainsi que par les résultats d’exploitation des téléphones au moyen d’outils techniques, utilisés notamment par les personnes qualifiées requises …/..

ou experts désignés à cette fin, portés, le cas échéant, à la connaissance de la personne concernée »

Autrement dit, Il faut justifier en procédure que le code de déverrouillage a un rôle sur le chiffrement du terminal, ce qui est techniquement le cas des derniers smartphones.

Conclusion: le fait de refuser de communiquer le code de déverrouillage de son téléphone à la demande officielle d’un OPJ est une infraction, dès lors qu’il est démontré que ce code a un impact sur le chiffrement des données du téléphone.

Ping @Maitre_Eolas par rapport à notre discussion à ce sujet.

Code d’accès d’un téléphone : une convention de déchiffrement ? Via @sebastienfucini

dalloz-actualite.fr/flash/code-d-a…

dalloz-actualite.fr/flash/code-d-a…

• • •

Missing some Tweet in this thread? You can try to

force a refresh