Schön erklärt von @lesmoureal:

Die #CWA kann Impfzertifikate fremder Personen scannen (wie Foto von fremden Impfbuch: Bist trotzdem nicht Du!)

Was die Tech-Community schon wusste, erklärt er auch:

#LucaApp nutzt Impfzertifikate, um endlich Deine Kontaktdaten zu verifizieren

Die #CWA kann Impfzertifikate fremder Personen scannen (wie Foto von fremden Impfbuch: Bist trotzdem nicht Du!)

Was die Tech-Community schon wusste, erklärt er auch:

#LucaApp nutzt Impfzertifikate, um endlich Deine Kontaktdaten zu verifizieren

Warum wird das gemacht?

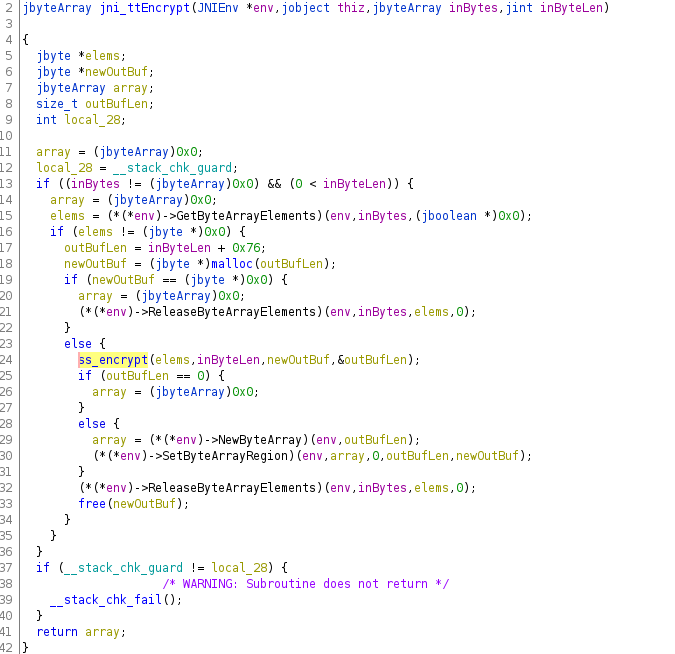

Weil die #LucaApp bis Heute das Werbeversprechen nicht einlösen konnte, dass den Gesundheitsämtern valide Nutzerdaten geliefert werden. So ist bspw die Telefonnummern-Verifikation über SMS nicht funktional (vergleiche CVE-2021-33840)

Weil die #LucaApp bis Heute das Werbeversprechen nicht einlösen konnte, dass den Gesundheitsämtern valide Nutzerdaten geliefert werden. So ist bspw die Telefonnummern-Verifikation über SMS nicht funktional (vergleiche CVE-2021-33840)

Dass die #LucaApp versucht diesen Fehler über den Datenabgleich mit Impfzertifikaten zu kompensieren, führt zu weiteren Missbrauchs-Szenarien, denn:

Man kann die eigenen Luca-Kontaktdaten an ein fremdes Impfzertifikat anpassen, um dieses zu scannen...

Man kann die eigenen Luca-Kontaktdaten an ein fremdes Impfzertifikat anpassen, um dieses zu scannen...

Da falsche Kontaktdaten in der #LucaApp, in Kombination mit einem fremden Impfzertifikat, noch plausibler wirken, wird der Abgleich mit einem weiteren Identitätsnachweis zwingend erforderlich (Ausweis).

Mal abgesehen davon, dass hier ein "Outsourcing" beworbener Luca-Funktionalität ("verifizierte Kontaktdaten") auf externe Entitäten erfolgt, ist der Lösungsansatz schon etwas "fishy".

Eine funktionierende SMS-Verifizierung hätte auch schon geholfen

Eine funktionierende SMS-Verifizierung hätte auch schon geholfen

• • •

Missing some Tweet in this thread? You can try to

force a refresh