@alvar_f @juergen34 @da_mister_e @UlrichKelber Nur leider steht da vieles mit wenig Wert. Das letzte mal als ihr mit dem (mittlerweile überholtem) Dokument argumentieren wolltet, hatte ich noch bis Seite 9 gelesen, die ausführt, dass hier nur Papierlage geprüft wurde (Dokumentation des Herstellers 🤣). Heute reicht Seite 2...

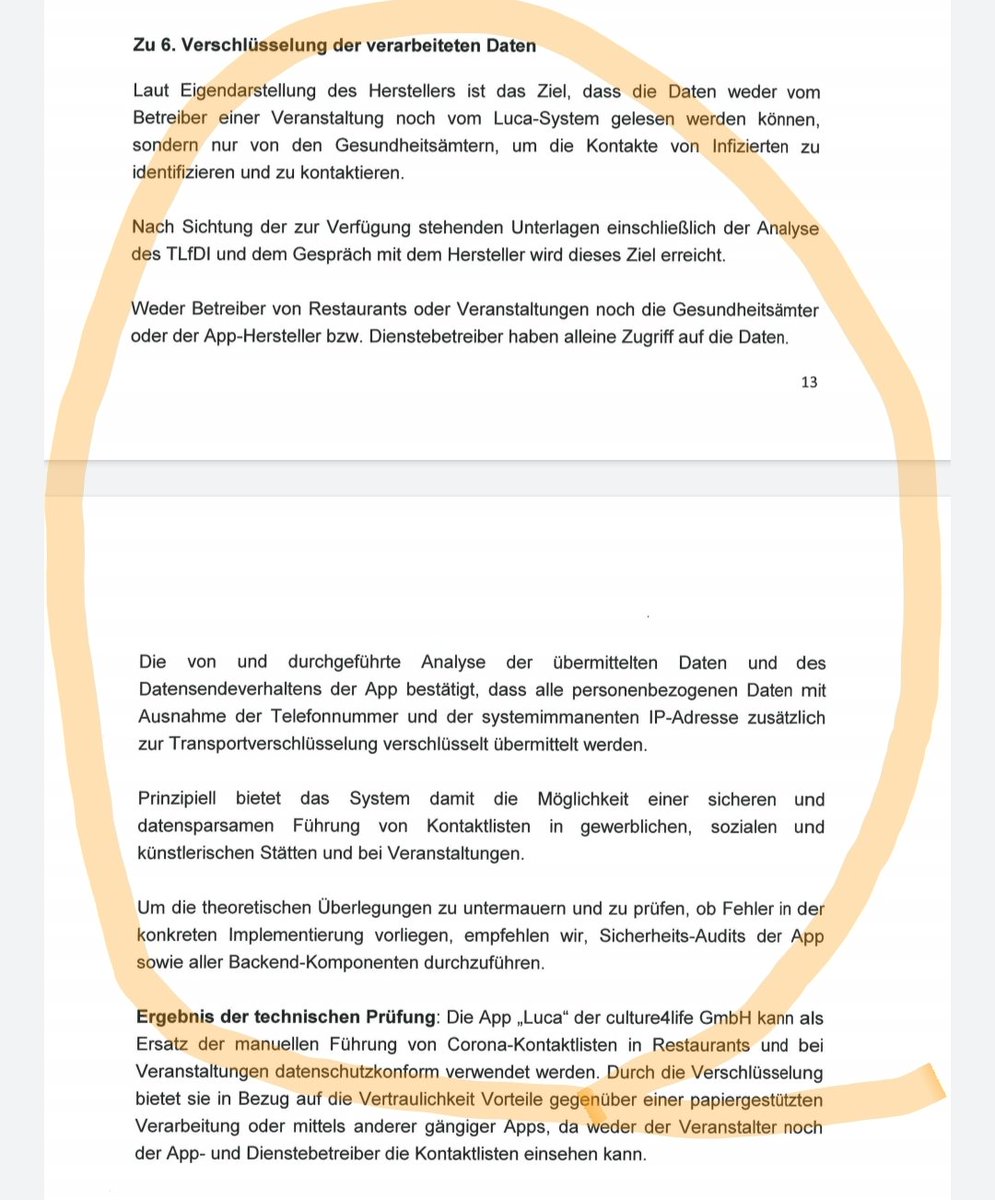

@alvar_f @juergen34 @da_mister_e @UlrichKelber auf der ihr behauptet Kontaktdaten seien Ende-zu-Ende verschlüsselt. Mag sein, dass zum Erstellungszeitpunkt nicht klar war, dass das nicht stimmt (auch wenn es in der Herstellerdokumentation schon im März nicht so dargestellt wurde). Mittlerweile ist dies auch in belegten...

@alvar_f @juergen34 @da_mister_e @UlrichKelber Sicherheitslücken genutzt und demonstriert worden. Das Papier liest sich wie eine Werbebroschüre und hält dabei Versprechen aufrecht, bei denen sogar der Entwickler zurückstecken musste.

Da ist eine MS365 Diskussionen natürlich einfacher, denn dort gibt es Alternativen ...

Da ist eine MS365 Diskussionen natürlich einfacher, denn dort gibt es Alternativen ...

@alvar_f @juergen34 @da_mister_e @UlrichKelber ... und es müssen eben nicht andere ausbaden (fixen), weil Datenschützer "mal eben" ihr Gütesiegel draufgeklebt haben.

Der Leidensdruck die "Verbesserungsvorschläge" für Luca umzusetzen, ist sicher auch immens (ist ja nicht so, dass die Inbetriebnahme davon abhängt)

Der Leidensdruck die "Verbesserungsvorschläge" für Luca umzusetzen, ist sicher auch immens (ist ja nicht so, dass die Inbetriebnahme davon abhängt)

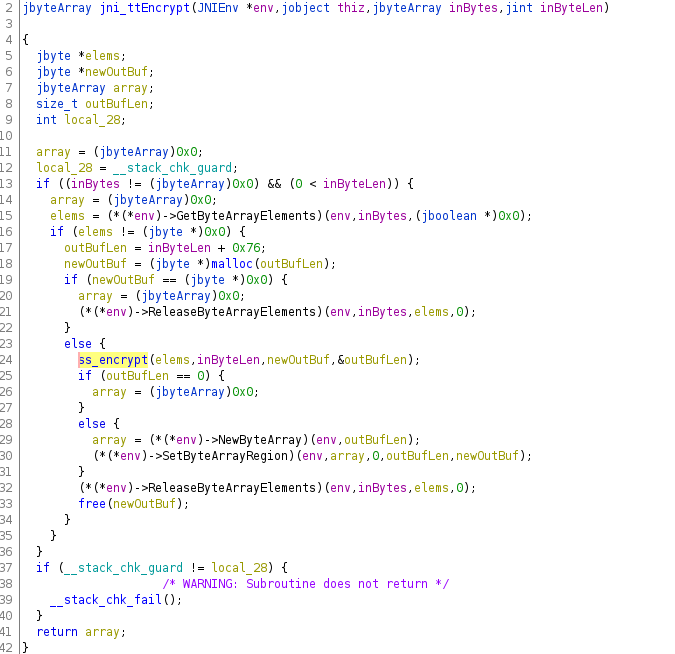

@alvar_f @juergen34 @da_mister_e @UlrichKelber Wie werden denn die Kontaktdaten verschlüsselt?

Richtig! Mit symm AES128 und dann auf dem Server abgelegt (steht auch in Doku).

Wo sind denn die symm Schlüssel für Badges abgelegt?

Richtig, ergeben sich aus der S/N der Schlüsselanhänger (hier 56bit entropy, steht in Doku)!

Richtig! Mit symm AES128 und dann auf dem Server abgelegt (steht auch in Doku).

Wo sind denn die symm Schlüssel für Badges abgelegt?

Richtig, ergeben sich aus der S/N der Schlüsselanhänger (hier 56bit entropy, steht in Doku)!

@alvar_f @juergen34 @da_mister_e @UlrichKelber Wie ist denn sichergestellt, dass der Apo-Hersteller die Seriennummern nicht kennt?

Nope! Steht nicht in Doku, habt ihr dann wohl im Herstellergespräch erörtert?!

Nope! Steht nicht in Doku, habt ihr dann wohl im Herstellergespräch erörtert?!

@alvar_f @juergen34 @da_mister_e @UlrichKelber Da dem Rest der Welt (einschließlich Fragesteller im Bundestagsausschuss Digitale Agenda) wurden hierzu keine Informationen gegeben.

Wir haben also selbst gefragt ... und?

Richtig, die Seriennummern werden von Nexenio vergeben und sind durch Nutzer nicht mehr änderbar.

Wir haben also selbst gefragt ... und?

Richtig, die Seriennummern werden von Nexenio vergeben und sind durch Nutzer nicht mehr änderbar.

@alvar_f @juergen34 @da_mister_e @UlrichKelber Aber hey, das betrifft derzeit nur 40.000 Nutzer zu deren Server-gespeicherten Kontaktdaten Nexenio alle Schlüssel kennt.

Ergibt sich alles aus der Doku und Herstellergespräch.

Ist auch nur ein Beispiel!

Ergibt sich alles aus der Doku und Herstellergespräch.

Ist auch nur ein Beispiel!

@alvar_f @juergen34 @da_mister_e @UlrichKelber Ihr habt dann also in eurer Bewertung festgestellt: "Okay, die garantieren uns die Schlüssel niemals zu verwenden. Also schauen wir lieber ob die TLS Verschlüsselung auch nicht mit RSA läuft!" 😂

@alvar_f @juergen34 @da_mister_e @UlrichKelber Ey wirklich @alvar_f, du tust nicht gut daran immer wieder auf dieses Dokument zu verweisen, damit mach sich der LfDI bloß lächerlich

• • •

Missing some Tweet in this thread? You can try to

force a refresh