Está claro que el #smishing es el pan de cada día.

Veamos que podemos sacar con 4 o 5 comandos desde nuestro equipo.

(hilo) 🧵

Veamos que podemos sacar con 4 o 5 comandos desde nuestro equipo.

(hilo) 🧵

https://twitter.com/LucenaPerezM/status/1581320918110175234

DISCLAIMER: Usa siempre una máquina virtual (VM) si vas a acceder a sitios maliciosos o manipular malware. No es que en este caso vaya a ser muy peligroso, pero más vale prevenir.

⬇️

⬇️

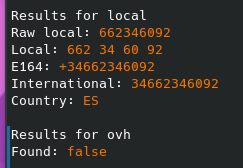

Primero, el teléfono. Hay muchos recursos para buscar información de teléfonos. En este caso voy a usar una herramienta llamada "phoneinfoga". La puedes descargar desde GitHub.

github.com/sundowndev/pho…

⬇️

github.com/sundowndev/pho…

⬇️

Le damos a buscar, pero no encuentra nada en ningún sitio, excepto la información básica que ya podemos saber y deducir de este teléfono. Es posible que esté limpio y no se haya usado en otros intentos anteriores de #smishing

⬇️

⬇️

Usando #Maltego (versión Free sin Transformaciones de pago) poco más nos va a decir. Sabemos que pertenece a #Vodafone, la misma compañía que los dos últimos #smishings que comenté hace unos días. A lo mejor deberían de tener un canal para reportar estos números.

⬇️

⬇️

Vamos a ver que carga esta url:

https(:)//agenciatributariaclientela(.)page(.)link/es

Siempre, empiezo con un curl. 😏

⬇️

https(:)//agenciatributariaclientela(.)page(.)link/es

Siempre, empiezo con un curl. 😏

⬇️

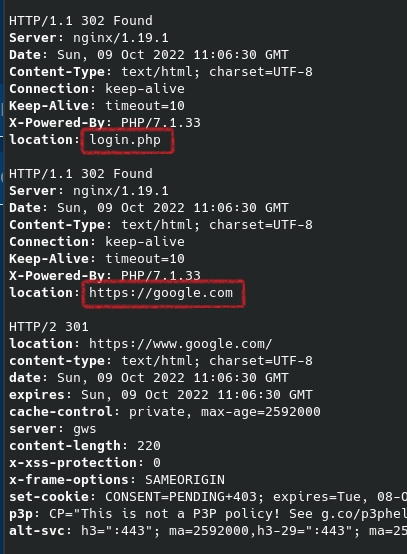

En este caso no hay medida de protección para que solo se acepte la petición desde un dispositivo móvil.

Directamente, nos responde con un código 302 que indica que la URL que buscamos ha sido movida temporalmente a otra URL.

⬇️

Directamente, nos responde con un código 302 que indica que la URL que buscamos ha sido movida temporalmente a otra URL.

⬇️

Así que volvemos a hacer la misma petición con curl, pero esta vez, además de incluir el flag "i" para que incluya las cabeceras, también le añadimos el flag "L" para que siga las redirecciones.

⬇️

⬇️

¿Qué tenemos? Un buen "churro" de datos, donde para empezar si hacen referencia al UserAgent y posibles estilos a personalizar, pero... no hay personalización. 🤷♂️

⬇️

⬇️

El sitio web tiene certificado SSL. 🧐

Entonces... me puedo fiar de esta web, ¿verdad @santander_es ? 😏

⬇️

Entonces... me puedo fiar de esta web, ¿verdad @santander_es ? 😏

⬇️

NO!!!! por Dios!!! estoy siendo irónico. No vaya a ser que alguien se crea que el sitio mencionado en el anterior tuit es seguro. ⛔️⛔️⛔️

⬇️

⬇️

El certificado es válido hasta Mayo de 2023. No es un simple certificado de Let's Encrypt, es de pago. Y, por lo tanto, alguien habrá tenido que pagar por él, aunque no tiene por qué haber sido el creador del #smishing.

⬇️

⬇️

La página en cuestión se ve de la siguiente manera.

Sin entrar en que, la Agencia Tributaria no tienen ninguna página, ni la va a tener, ni nunca nos va a pedir los datos de la tarjeta de crédito, hay que tener en cuenta el texto "MONTO". 😏

⬇️

Sin entrar en que, la Agencia Tributaria no tienen ninguna página, ni la va a tener, ni nunca nos va a pedir los datos de la tarjeta de crédito, hay que tener en cuenta el texto "MONTO". 😏

⬇️

Voy a especular y me voy a mojar.

Eso ya nos sitúa en dos datos:

1) El ciberdelincuente, si no está en España, tiene contactos en España, por el uso de un número de móvil de aquí.

2) Aunque en lengua Española existe el término "Monto", no es muy usado actualmente.

⬇️

Eso ya nos sitúa en dos datos:

1) El ciberdelincuente, si no está en España, tiene contactos en España, por el uso de un número de móvil de aquí.

2) Aunque en lengua Española existe el término "Monto", no es muy usado actualmente.

⬇️

Y apostaría más por un país fuera de España, pero que usen habla Hispana. Es más factible porque cuando la estafa pasa a nivel internacional entran más barreras para detener a los culpables.

⬇️

⬇️

Pasemos a otro elemento dentro del código.

A esta gente parece ser que le interesan las métricas.

¿Las métricas? Si, si, las estadísticas!!!!

⬇️

A esta gente parece ser que le interesan las métricas.

¿Las métricas? Si, si, las estadísticas!!!!

⬇️

Existen páginas donde, a partir de un identificador de Google Analytics, nos informa de si hay otros sitios web que lo usan. Como este:

osintcombine.com/google-analyti…

⬇️

osintcombine.com/google-analyti…

⬇️

Pero en este caso no hay "match" con otros sitios. Es una lástima, pero guardadlo, quien sabe si en un futuro aparece en otros sitios y se pueden estableces lazos.

⬇️

⬇️

Peeeeroooooo, hay otras maneras de buscar. Google nos facilita esta tarea con sus "dorks" y podemos encontrar un análisis en el sitio web de Hybrid Analysis con este mismo indicador.

⬇️

hybrid-analysis.com/sample/424f812…

⬇️

hybrid-analysis.com/sample/424f812…

En ese caso, suplantando también a la Agencia Tributaria Española. Esta gente se está especializando en hacienda. 😏

⬇️

⬇️

No voy a entrar en más detalles dentro de Hybrid Analysis. Ahí tenéis un montón de información en bruto que después podríais relacionar.

⬇️

⬇️

¿Qué más podemos sacar?

¿Vamos por los dominios?

⬇️

¿Vamos por los dominios?

⬇️

El primer enlace está hosteado en:

⏩⏩⏩⏩ G O O G L E 🤡

https(:)//agenciatributariaclientela(.)page(.)link/es

⬇️

⏩⏩⏩⏩ G O O G L E 🤡

https(:)//agenciatributariaclientela(.)page(.)link/es

⬇️

El segundo, tras la redirección, es de:

NAMECHEAP

https(:)//tributaria-1-bdc53d.ingress-baronn.ewp.live/cuentainformacion/tributaria/cc.php

⬇️

NAMECHEAP

https(:)//tributaria-1-bdc53d.ingress-baronn.ewp.live/cuentainformacion/tributaria/cc.php

⬇️

Ahí tienen alguna redirección rota si se consulta el dominio principal, o quizás está hecho aposta.

Quiero pensar que no sea algún servicio de terceros donde corren diferentes máquinas virtuales, y de ahí el subdominio que tiene. No lo sé con certeza.

⬇️

Quiero pensar que no sea algún servicio de terceros donde corren diferentes máquinas virtuales, y de ahí el subdominio que tiene. No lo sé con certeza.

⬇️

... vemos que la geolocalización de este nos dice que está en Atlanta. Pero el subdominio tiene otra geolocalización.

⬇️

⬇️

¿Qué nos queda? Y con esto acabo...

Puntualizo. No es que no se pueda buscar más información. Nos podríamos tirar más tiempo. Pero como otras ocasiones, se me acaba el tiempo del fin de semana.

⬇️

Puntualizo. No es que no se pueda buscar más información. Nos podríamos tirar más tiempo. Pero como otras ocasiones, se me acaba el tiempo del fin de semana.

⬇️

Pues utilizar #SHODAN y ver que nos dice de esta IP.

Nos confirma ciertos datos, y nos aporta otros nombres de dominio. 🧐

⬇️

Nos confirma ciertos datos, y nos aporta otros nombres de dominio. 🧐

⬇️

Porque no he tenido tiempo de ponerme esta tarde con Maltego, pero con todo esto sacaríamos un bonito gráfico.

⬇️

⬇️

Tiene abierto el puerto 22. Típico para administraciones remotas de VPS. Aunque también se podría haber molestado en cambiar puertos por defecto. Pa que!!!!???? 😏

⬇️

⬇️

Y aquí otro dominio con un #WordPress

@erica_aguado pégale un ojo, seguro que tiene algo "abierto". 😬

⬇️

@erica_aguado pégale un ojo, seguro que tiene algo "abierto". 😬

⬇️

¿Y qué és? Pues otro sitio preparado para #phishing en otra entidad bancaria. Me apuesto una piruleta. 😏😏😏

⬇️

⬇️

Y lo dejo ya. Finalizo este hilo, que para variar me ha salido más largo de lo esperado porque acabo yéndome por las ramas. 🤦♂️

(fin) 🔚

(fin) 🔚

• • •

Missing some Tweet in this thread? You can try to

force a refresh