El poder de los datos para #OSINT: Obtención y cruce de información de emails encontrados en Google Sheets (Hojas de Cálculo) expuestos en Google, todo a raíz de una simple búsqueda por Dorking. #HuellaDigital #Socmint #AnalistaOsint #Leaks #ManuelBot #EmailOsint

🧵ABRO HILO🧵

🧵ABRO HILO🧵

1⃣ Mientras estoy a la espera del partido final entre 🇦🇷 - 🇫🇷 , me puse a navegar en la internet, con la intención de distraerme y hacer lo que más me gusta, empecé a realizar una simple búsqueda por Google Hacking en relación a Documentos de Google Sheets expuestos...

⬇️

⬇️

2⃣ Sin imaginar que encontraría más de 3200 resultados de documentos (hojas de cálculo) y que están expuestas de forma pública para cualquiera. Entre todos ellos, hubo 2 o 3 resultados que me alarmó🚨, todo por la excesiva información de docentes de una Universidad Nacional.

⬇️

⬇️

3⃣ Entre la información expuesta, se encontraba los siguientes registros:

✅ Más de 70 registros personales

✅ Información personal

✅ Nro de DNI o Cédula

✅ Email

✅ Números telefónicos

Y lo más importante:

✅ Relación del I - VI Semestre de los nuevos ingresantes a la Univ.

⬇️

✅ Más de 70 registros personales

✅ Información personal

✅ Nro de DNI o Cédula

✅ Números telefónicos

Y lo más importante:

✅ Relación del I - VI Semestre de los nuevos ingresantes a la Univ.

⬇️

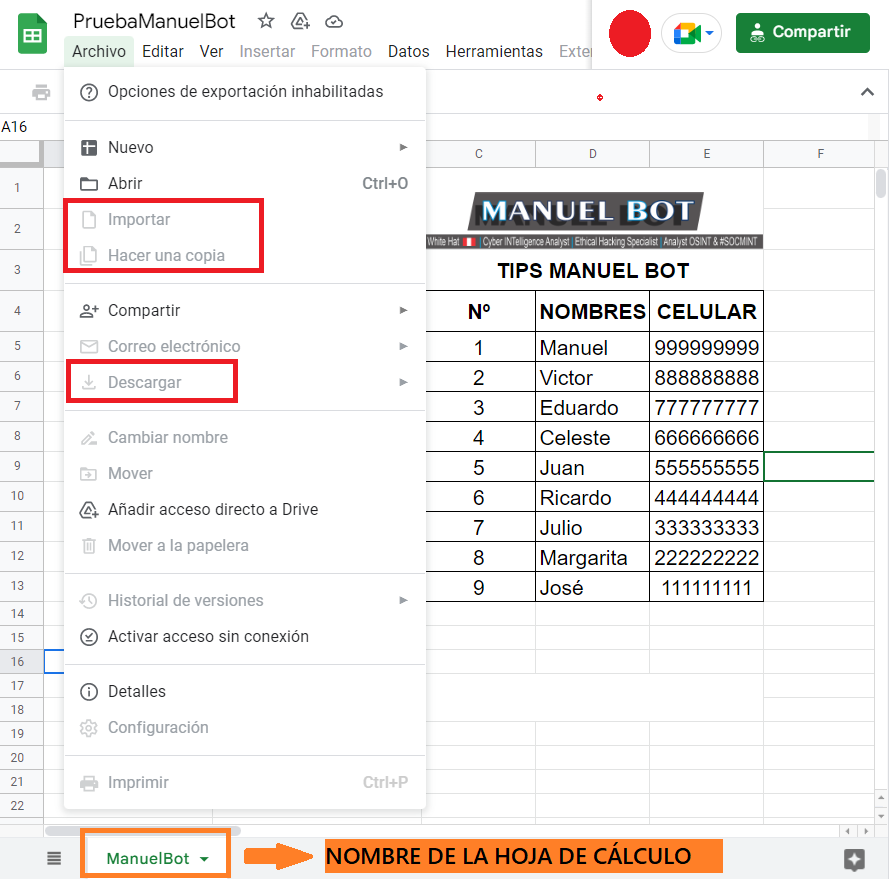

4⃣ Y empiezo así mi lado investigador, para ver que información puedo encontrar con esos datos expuestos; El document no se podía permitir hacer copia ni descargar, pero a través de una técnica compartida, logro extraer solo los correos y números telefónicos para la invest.

⬇️

⬇️

5⃣ TARGETS EMAIL. Utilizando la herramienta Osint #H8mail a través del #GoogleCloudShell, se puede decir que, de los 72 emails, 63 han sido expuestos en las diversas filtraciones, encontrando más de 500 contraseñas expuestas.😳 ¿🚨Ellos sabrán de esta información 🚨?

⬇️

⬇️

6⃣ TARGETS NÚMEROS TELEFÓNICOS. Con estos 73 números telef., hago la consulta (a través de un script) en la filtración masiva de #FacebookDataBreach, obteniendo 68 resultados, es decir, 68 personas vincularon su número en una cuenta de Facebook 😳😬🚨(es decir más del 90% 😬)

⬇️

⬇️

7️⃣ Esa información en manos de ciberdelincuentes, puede ser una mina de datos para cometer diversos ilícitos penales, escondidos bajo un ordenador, seamos conscientes de la exposición de forma pasiva y activa de nuestras #HuellasDigitales 🚨🚨😬

⬇️

⬇️

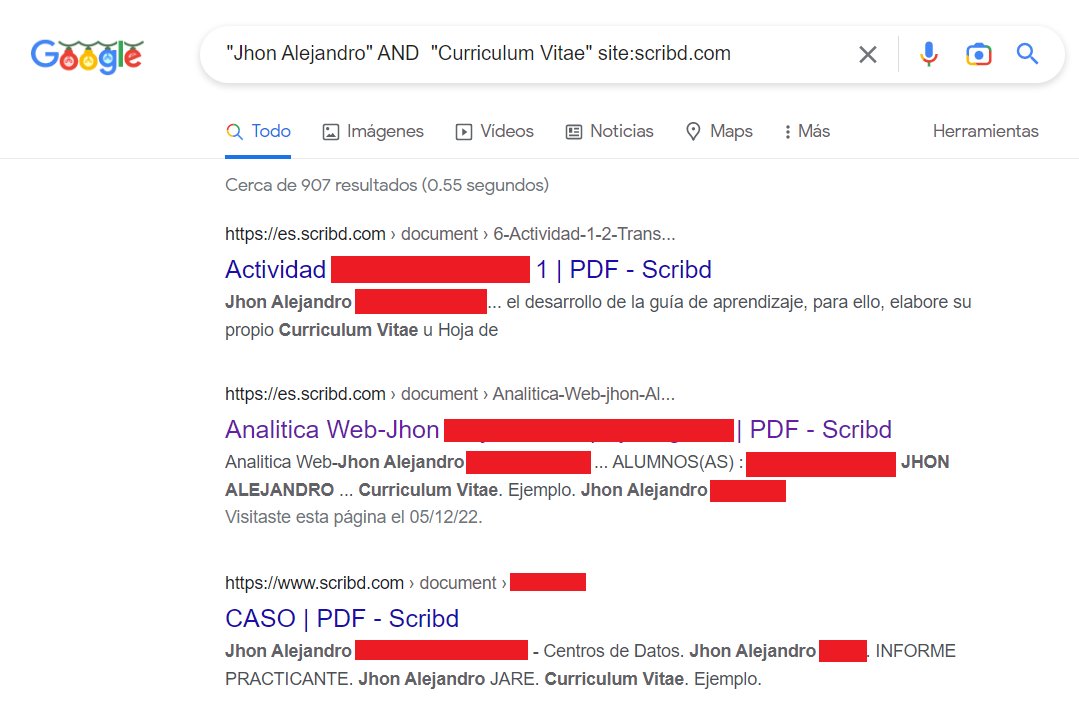

8️⃣ Quise continuar con este análisis, con el fin de saber quién es el "responsable" de haber expuesto ese documento (Hoja de datos), de la relación de docentes y alumnos de la Universidad, pues para ello, usé la herramienta #Xeuledoc, ejecutándolo en #GoogleCloudShell

⬇️

⬇️

9️⃣ La herramienta #Xeuledoc, me facilita la siguiente información:

✅Fecha de creación y edición del Documento de Google

✅Nombre y email del creador del documento

✅Google ID

Información necesaria para llegar con el "responsable" de haber expuesto esos datos en la internet

⬇️

✅Fecha de creación y edición del Documento de Google

✅Nombre y email del creador del documento

✅Google ID

Información necesaria para llegar con el "responsable" de haber expuesto esos datos en la internet

⬇️

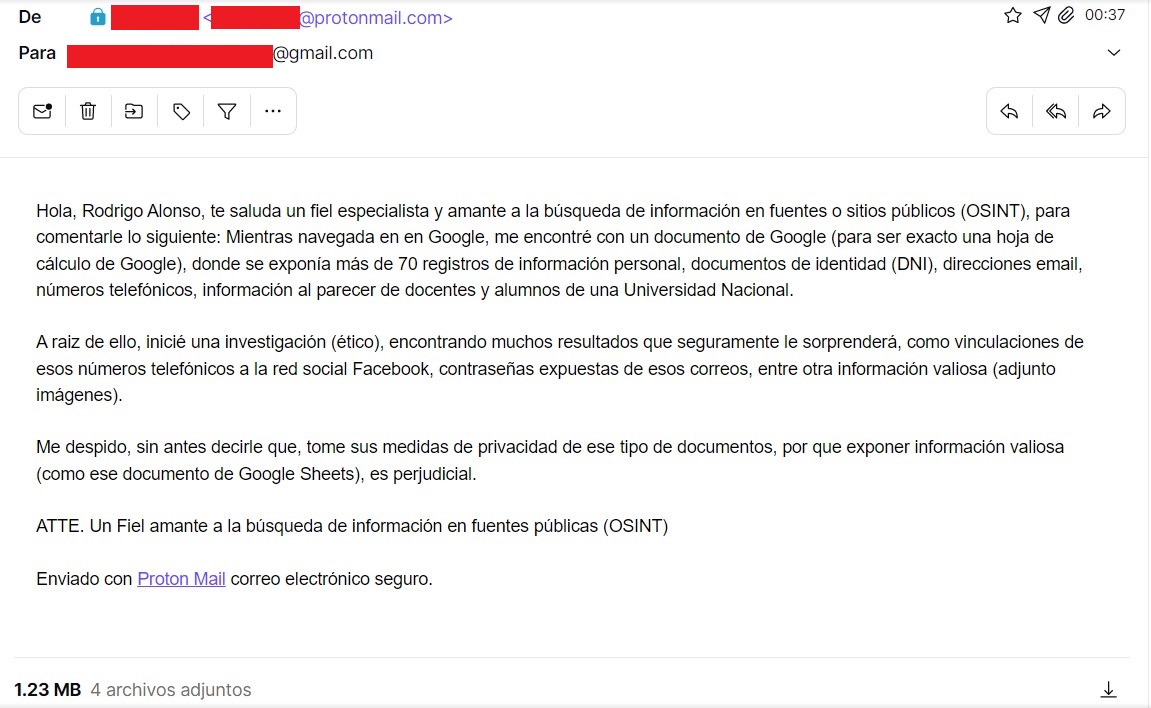

🔟 Continuando siempre con mi labor concientizador, procedo escribir a ese email educadamente, con la finalidad de tome las medidas de precaución ante la mala exposición de información de terceras personas (nombres, teléfono, email). 🚨😬

FIN 🔚

FIN 🔚

@threader compile

@threadreaderapp unroll

@threadrip unroll

@PingThread unroll

@threadreaders unroll

@TurnipSocial save

@readwiseio save thread

@tresselapp save thread

@rattibha unroll

@getnaked_bot unroll

@threadreaderapp unroll

@threadrip unroll

@PingThread unroll

@threadreaders unroll

@TurnipSocial save

@readwiseio save thread

@tresselapp save thread

@rattibha unroll

@getnaked_bot unroll

• • •

Missing some Tweet in this thread? You can try to

force a refresh