#Thread sur un sujet parfois d’actualité : le « hack éthique ». De quoi s’agit-il et quel encadrement juridique ? #CyberSecurity

Si les cyber-attaques existent, c’est parce qu’il y a des failles ou des vulnérabilités qui peuvent être exploitées pour compromettre un système. Le but des hackers éthiques (aussi appelés « white hat hackers ») est de découvrir des failles qui n’ont pas encore étés identifiées⬇️

(dite « zero-days vulnerabilities ») sur des systèmes et d’en informer directement les développeurs /entreprises. Ces derniers pourront réparer cette faille avant qu’elles ne soient exploitées par des hackers mal intentionnés.

Ce nouveau type d’audit de sécurité, qui prévient directement les attaques futures et peut faire économiser les pertes qu’elles engendrent à une entreprise par exemple. il peut aussi poser problème concernant le moyen de la divulgation des vulnérabilités et leur prise en compte.

Plébiscitée aux USA, cette pratique est de plus en plus pratiquée en FR, ce qui peut soulever des questions quant à sa légalité.

En FR, plusieurs indépendants et groupes de hacktivistes (ex : Yes We Hack) ont voulu importer cette technique pour prévenir institutions et entreprises de l'existence de failles de sécurité sur leurs systèmes.

Cependant, les juridictions pénales ont parfois condamné des agissements qui pouvaient s’en rapprocher (Par exemple : Crim. 27 octobre 2009, n°09-82346 et Crim. 20 mai 2015, n°14-81336).

➡️legifrance.gouv.fr/juri/id/JURITE…

➡️ legifrance.gouv.fr/juri/id/JURITE…

➡️legifrance.gouv.fr/juri/id/JURITE…

➡️ legifrance.gouv.fr/juri/id/JURITE…

En pratique, tout va dépendre de l'intention des « hackers éthiques ». Dès lors, le législateur a prévu deux faits justificatifs respectivement dans le code pénal et dans le code de la défense.

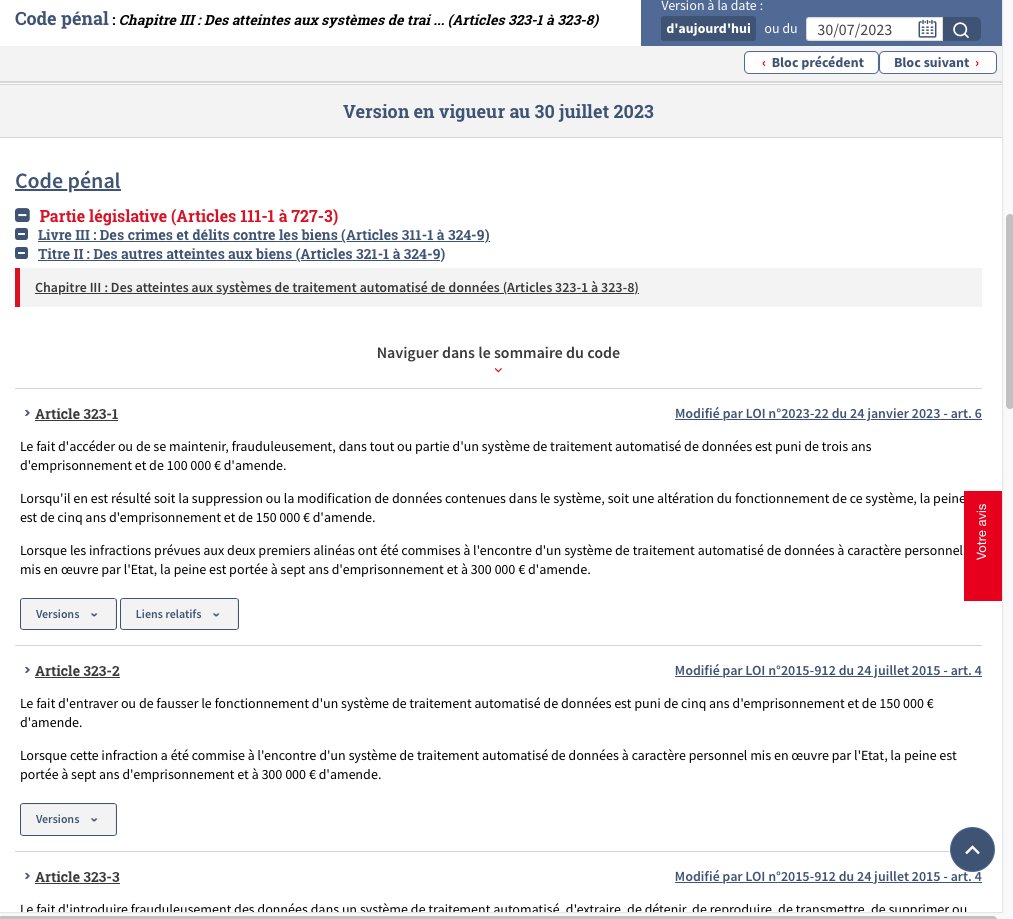

L'article 323-3-1 du code pénal prévoit le « motif légitime, notamment de recherche ou de sécurité informatique »

L'art L.2321-4 du code de la déf. prévoit que pour les besoins de la SSI, l'obligation prévue à l'article 40 CPP n'est pas applicable à l'égard d'une personne de bonne foi qui transmet à l'ANSSI une information sur l'existence d'une vulnérabilité concernant la sécurité d'un STAD.

Cet article permet d'exonérer l'ANSSI de réaliser un signalement au procureur de la République concernant un individu qui, de bonne foi, aurait découvert l'existence d'une faille de sécurité.

Résumé : ces 2 dispositifs impliquent: que le « hacker éthique » agisse pour un motif légitime qui doit nécessairement être la recherche scientifique ou la sécurité informatique. Les dispositions du CP concerne particulièrement la fourniture de moyens matériels et ⬇️

que le « hacker éthique » agisse de bonne foi ( = absence d'intention frauduleuse, cf Crim. 20 mai 2015) et qu'il communique les informations relatives à l'existence d'une vulnérabilité seulement à l'ANSSI (code de la déf.).

Le statut du hacker éthique peut aussi être rapproché selon les circonstances du statut de lanceur d’alerte. La loi en donne une définition

La loi a créé une nouvelle cause objective d’irresponsabilité pénale au travers de l’article 122-9 CP. Toutefois, les cas d’application de ces dispositions ne sont pas nécessairement en adéquation avec la cyber puisqu’il est mentionné l’atteinte à un secret protégé par la loi.

Conclusion : le dispositif juridique français permet donc de procéder à du hacking éthique en respectant les conditions exposées supra.

• • •

Missing some Tweet in this thread? You can try to

force a refresh