@IngoPan Berechtigte Frage! Let me try:

Luca garantiert den Gesundheitsämtern "verwertbare" Kontaktdaten (wesentliches Merkmal). Die Plausibilitätsprüfung der Kontaktdaten beschränkt sich allerdings auf die Telefonnummer, welche ein Gast angibt (SMS Verifikation).

1/n

Luca garantiert den Gesundheitsämtern "verwertbare" Kontaktdaten (wesentliches Merkmal). Die Plausibilitätsprüfung der Kontaktdaten beschränkt sich allerdings auf die Telefonnummer, welche ein Gast angibt (SMS Verifikation).

1/n

@IngoPan Diese Plausibilitätsprüfung lässt sich aber umgehen, so dass Nutzer mit beliebigen Telefonnummern (und weiteren Kontaktdaten) angelegt werden können (auch mehrfach, mit gleichen Kontaktdaten und Telefonnummer).

Damit ist zunächst die Integrität nicht mehr gewährleistet.

2/n

Damit ist zunächst die Integrität nicht mehr gewährleistet.

2/n

@IngoPan Jeder kann beliebige Nutzer anlegen (oder existierende Personen erneut anlegen). Wer einen Nutzer angelegt hat, kann diesen dann in beliebige Locations einchecken ... auch zeitgleich in mehrere.

Damit leidet die Integrität weiter, aber ...

3/n

Damit leidet die Integrität weiter, aber ...

3/n

@IngoPan ... es entsteht auch die Möglichkeit, Kontaktnachverfolgungsvorgänge (durch Gesundheitsämter) mit falschen/nicht relevanten Daten zu "fluten". Damit leidet, neben der Integrität, auch die Verfügbarkeit erheblich.

4/n

4/n

@IngoPan Dennoch müsste ein Threat Actor (geringen) Aufwand betreiben, um die SMS Verifizierung beim Neuanlegen von User Accounts zu überspringen und die angelegten Accounts irgendwo einzuchecken.

5/n

5/n

@IngoPan Luca gibt Location-Betreibern allerdings die Möglichkeit, Realpersonen über ein Webformular in Locations einzuchecken. Hierzu wird für die eingegebenen Kontaktdaten IMMER EIN NEUER USERACCOUNT ANGELEGT. Die SMS Verifizierung der Telefonnummer muss dabei nicht mehr ...

6/n

6/n

@IngoPan ... umgangen werden, denn sie findet von vornherein nicht statt. Der "Umgehungsaufwand" entfällt damit vollständig. Diese Webformulare existieren je Location und können ohne jegliche Authentifizierung von jedem genutzt werden. Der einzige Zugriffsschutz der hier ...

7/n

7/n

@IngoPan ... angesetzt wird, ist eine "geheime" ID, welche man kennen muss, um das "Checkin Formular" einer Location zu erreichen.

Diese IDs findet man aber mittlerweile veröffentlicht, bspw mit dem o.a. "Google Dork".

8/n

Diese IDs findet man aber mittlerweile veröffentlicht, bspw mit dem o.a. "Google Dork".

8/n

@IngoPan Es handelt sich also nicht um eine neue Schwachstelle, sondern, "security by obscurity" und fehlende Anwenderschulungen machen die Ausnutzung bestehender Schwachstellen noch einfacher.

Betroffen bleiben Integrität + Verfügbarkeit. Einfachere Ausnutzung erhöht dabei ...

9/n

Betroffen bleiben Integrität + Verfügbarkeit. Einfachere Ausnutzung erhöht dabei ...

9/n

@IngoPan ... die Eintrittswahrscheinlickeit (Risiko) und würde sich (bei korrekter Berechnung) auch auf den CVSS Score auswirken (also Kritikalität).

10/n

10/n

@IngoPan Man könnte zum Anlegen nicht verifizierter Nutzer auch eine eigene Location erstellen und deren "Checkin Formular" nutzen, aber dann müsste man wieder die SMS Verifizierung für Locationbetreiber umgehen (zusätzlicher Aufwand).

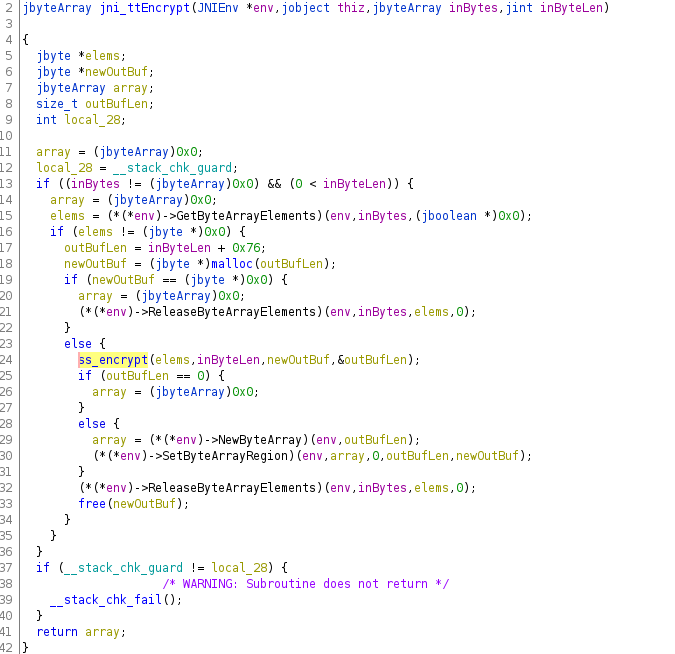

In jedem Fall landet das Schlüsselmaterial ...

11/n

In jedem Fall landet das Schlüsselmaterial ...

11/n

@IngoPan ... für neue Accounts in der "IndexedDB" des Browsers und lässt sich leicht extrahieren.

Die Webformulare sehen dabei keine Löschung der angelegten Nutzeraccounts vor.

12/n

Die Webformulare sehen dabei keine Löschung der angelegten Nutzeraccounts vor.

12/n

@IngoPan Legt also jemand mittels der Formulare Accounts an und verwendet dabei Ihre Kontaktdaten und Telefonnummer, bekommt davon niemand etwas mit:

- es wird nicht überprüft ob die Nummer ist (keine SMS an Sie)

- es wird nicht überprüft ob schon ein Nutzer mit der Nummer existiert

13/n

- es wird nicht überprüft ob die Nummer ist (keine SMS an Sie)

- es wird nicht überprüft ob schon ein Nutzer mit der Nummer existiert

13/n

@IngoPan - werden die Accounts in Locations eingecheckt, kann ein Locationbetreiber nichts ungewöhnliches erkennen, da er keine Kontaktdaten sieht

- der Locationbetreiber könnte sie trotzdem "auschecken", in einer Abfrage durch Gesundheitsämter würden Sie trotzdem auftauchen...

14/n

- der Locationbetreiber könnte sie trotzdem "auschecken", in einer Abfrage durch Gesundheitsämter würden Sie trotzdem auftauchen...

14/n

@IngoPan ... wenn zeitgleich eine Kontaktperson anwesend war, für die eine Kontaktverfolgung ausgelöst werden musste

- das Gesundheitsamt müsste dann gemeinsam mit Ihnen feststellen, dass die Daten nicht valide waren

- dass Sie noch in hunderte weitere Locations eingecheckt wurden...

15/n

- das Gesundheitsamt müsste dann gemeinsam mit Ihnen feststellen, dass die Daten nicht valide waren

- dass Sie noch in hunderte weitere Locations eingecheckt wurden...

15/n

@IngoPan ... sieht das Gesundheitsamt zunächst nicht

- weitere Accounts, welche mit Ihrer Identität angelegt wurden, sind nicht löschbar, da niemand feststellen kann, dass diese existieren (bis diese in einem Tracing Vorgang relevant werden)

16/16

- weitere Accounts, welche mit Ihrer Identität angelegt wurden, sind nicht löschbar, da niemand feststellen kann, dass diese existieren (bis diese in einem Tracing Vorgang relevant werden)

16/16

@IngoPan @threadreaderapp please unroll

• • •

Missing some Tweet in this thread? You can try to

force a refresh