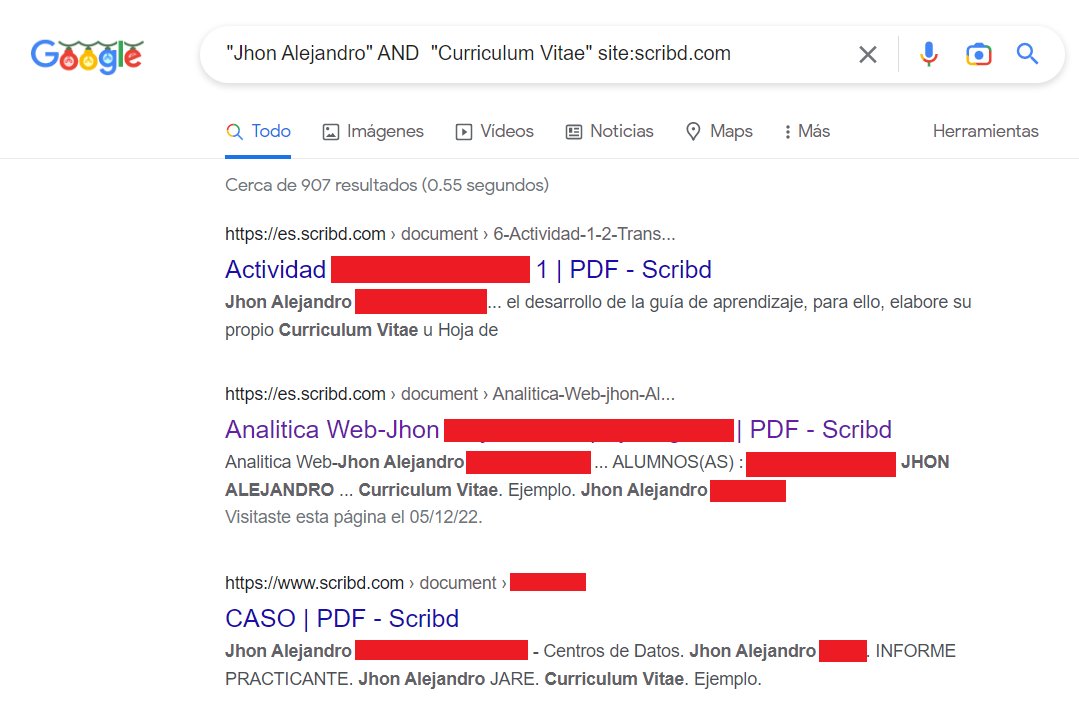

#TipManuelBot: Hola!, les traigo un tip para copiar los datos de un Documento protegido de Google Sheets! (Documento que no se permite hacer copia ni descargar por configuración de acceso al document)

#AnalistaOsint #ToolsOsint #ManuelBot #GoogleSheets #CiberINT

🧵ABRO HILO🧵

#AnalistaOsint #ToolsOsint #ManuelBot #GoogleSheets #CiberINT

🧵ABRO HILO🧵

1⃣ En alguna ocasión habremos accedido a documentos públicos de #GoogleSheet (Hojas de cálculo) y al momento de querer copiar, descargar, importar, imprimir o de hacer una copia del documento, nos topamos con que el document está protegido, pero hay una forma de omitir eso!

⬇️

⬇️

2⃣ Pero como siempre digo: en el mundo digital nada es seguro!. Bueno Empezamos:

✅ Imaginemos que nuestro documento a copiar es:

https[:]//docs[.]google[.]com/spreadsheets/d/XXXXX/edit?usp=sharing

(XXXXX es el ID del documento visible en la URL

✅Abrimos una hoja en blanco

⬇️

✅ Imaginemos que nuestro documento a copiar es:

https[:]//docs[.]google[.]com/spreadsheets/d/XXXXX/edit?usp=sharing

(XXXXX es el ID del documento visible en la URL

✅Abrimos una hoja en blanco

⬇️

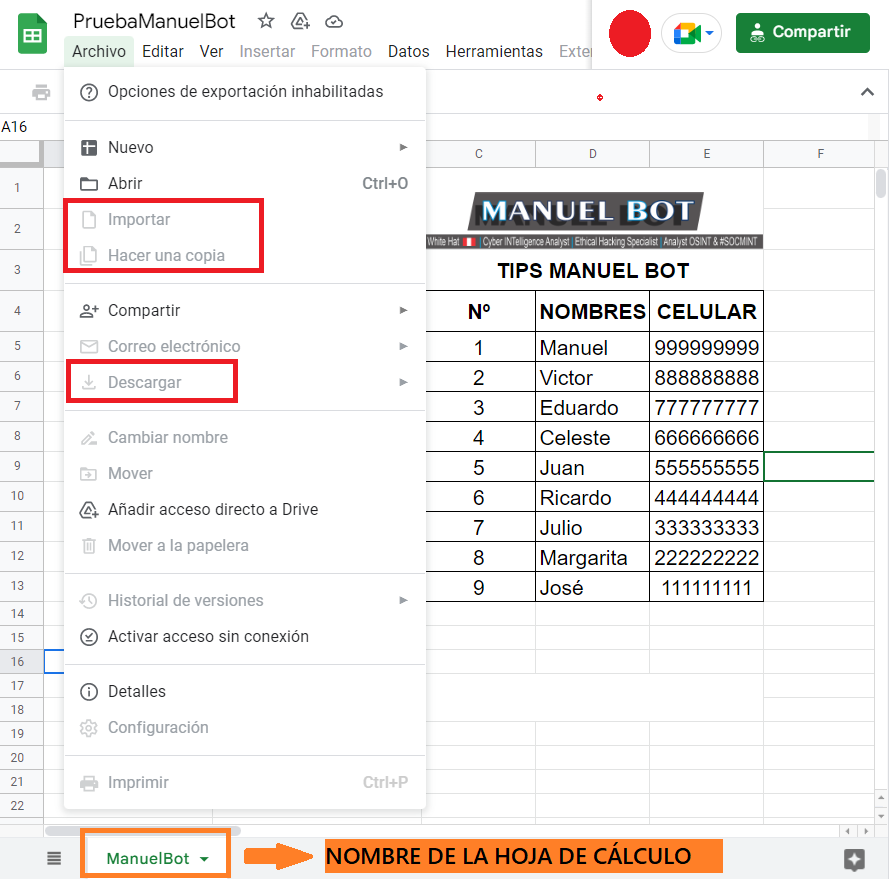

3⃣ En nuestra nueva hoja de cálculo, hacemos lo sigte:

✅ En la celda A1, agregue la fórmula:

✅

=QUERY(IMPORTRANGE("XXXXX";"'YYYYY'!A1:Z"))

(Cambie los XXXXX por el ID del documento visible en la URL y el YYYYY por el nombre de la hoja de cálculo del documento a copiar)

⬇️

✅ En la celda A1, agregue la fórmula:

✅

=QUERY(IMPORTRANGE("XXXXX";"'YYYYY'!A1:Z"))

(Cambie los XXXXX por el ID del documento visible en la URL y el YYYYY por el nombre de la hoja de cálculo del documento a copiar)

⬇️

4⃣ Pues, ya teniendo los datos cargados como resultado, se pueden copiar a otra hoja de cálculo, una de las formas puede ser:

✅ Opción Pegado especial -> valores solamente y luego hacer lo que quieras con ellos.

✅ Opción Pegado especial -> valores solamente y luego hacer lo que quieras con ellos.

5⃣ Para los que se perdieron en el proceso, les dejo esta imagen resumido de todo el 🧵HILO🧵. Nota: Este tip lo utilizo muchísimo para mis investigaciones, y como algunos me estuvieron pidiendo, se los comparto. 😄🦉

(FIN) 🔚

(FIN) 🔚

@threader compile

@threadreaderapp unroll

@threadrip unroll

@PingThread unroll

@threadreaders unroll

@TurnipSocial save

@readwiseio save thread

@tresselapp save thread

@rattibha unroll

@getnaked_bot unroll

@threadreaderapp unroll

@threadrip unroll

@PingThread unroll

@threadreaders unroll

@TurnipSocial save

@readwiseio save thread

@tresselapp save thread

@rattibha unroll

@getnaked_bot unroll

• • •

Missing some Tweet in this thread? You can try to

force a refresh