Les dirigeants d'Amesys et Nexa sont poursuivis pour « complicité de tortures », 10 ans après nos révélations au sujet du système de « surveillance de masse » qu'ils avaient vendus à des dictateurs

#Thread /1

nextinpact.com/article/47509/…

#Thread /1

nextinpact.com/article/47509/…

Tout est parti de ce petite guide de sécurité IT, écrit après que des journalistes @LePoint & @Mediapart se soient fait voler leurs ordinateurs, où je mentionnais notamment Globull, un disque dur chiffré recommandé par les services de renseignement /2

lemonde.fr/blog/bugbrothe…

lemonde.fr/blog/bugbrothe…

En réponse, un lanceur d'alerte me contacta pour m'expliquer qu'une filiale de Bull, Amesys, avait également conçu un système de surveillance de masse à la demande de Kadhafi...

Mais je n'avais aucun moyen de le vérifier, et ça nous a pris plus de 9 mois... /3

Mais je n'avais aucun moyen de le vérifier, et ça nous a pris plus de 9 mois... /3

En février 2011, alors que venait de débuter le printemps arabe, @bluetouff publiait ce tweet, alors passé relativement inaperçu : /4

https://twitter.com/bluetouff/status/40013275240464384

Dans la foulée, @_reflets_ commençait de son côté à publier une série d'articles au sujet du DPI, la technologie de Deep Packet Inspection qu'Amesys et Qosmos avaient vendu aux services de renseignement militaires libyens et syriens : /5

https://twitter.com/_reflets_/status/1407242949411364866

En juin 2011, @oliviertesquet, avec qui je travaillais @OWNI, parvenait à obtenir, à demi-mot, confirmation de ce que le lanceur d'alerte m'avait indiqué 9 mois plus tôt : /6

owni.fr/2011/06/10/la-…

owni.fr/2011/06/10/la-…

En août, le @WSJ prenait en photo, dans un centre d'interception des télécommunications libyen une affiche où figurait le logo d'Amesys /7

wsj.com/articles/SB100…

wsj.com/articles/SB100…

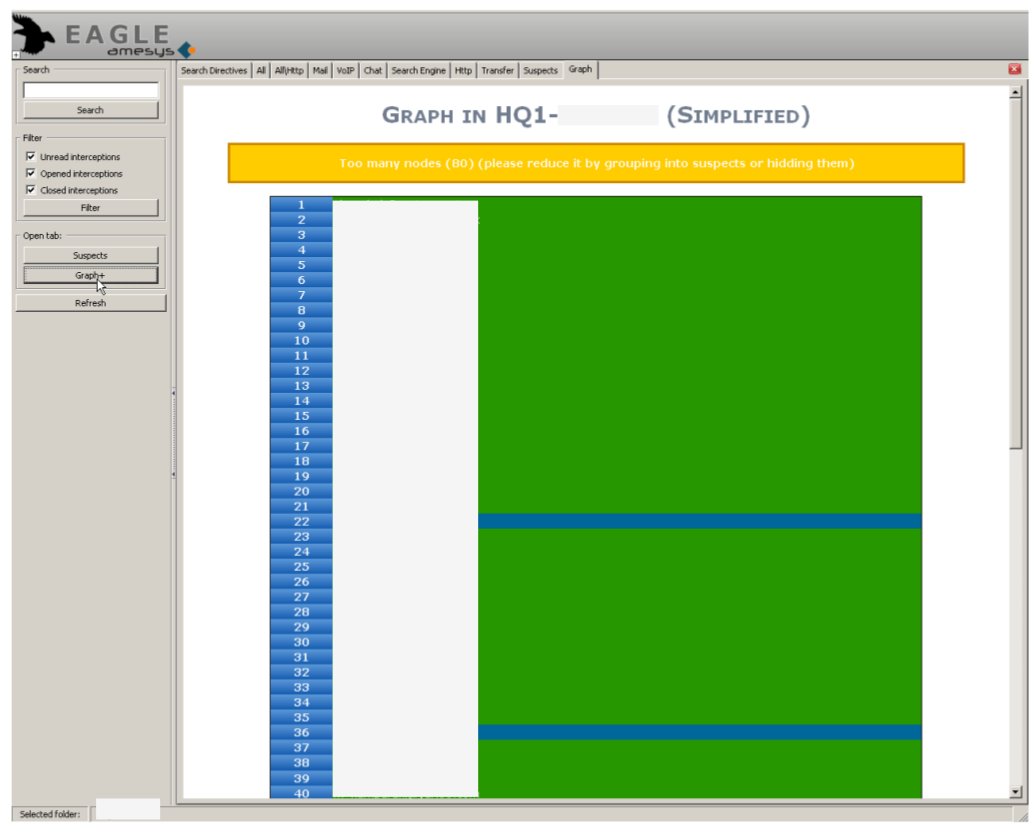

Dans la foulée, je parvenais à mettre la main sur le mode d'emploi d'Eagle, le système de surveillance de masse d'Amesys /8

owni.fr/2011/09/07/le-…

owni.fr/2011/09/07/le-…

En décembre 2011, je parvenais à identifier une 10aine d'intellectuels et dissidents dont les noms figuraient dans le mode d'emploi (son auteur avait... oublié de fusionner les calques, suffisait de copier/coller l'image, oups la boulette ;~) /9

owni.fr/2011/12/01/ame…

owni.fr/2011/12/01/ame…

La "cible" ? Annakoa, pseudo du nouvel ambassadeur de la Libye (libérée) à Londres, et tous ceux avec qui il communiquait, dont... l'avocat de @wikileaks (re-oups la reboulette ;o), qui défendait aussi des dissidents libyens, + 2 fonctionnaires américains /10

On avait donc la "preuve" qu'Amesys ne pouvait pas ne pas savoir à quoi servait réellement son système de surveillance de masse.

En réponse, le dir commercial d'Amesys nia le fait qu'il s'agissait d'une liste d'opposants, mais de... "pédophiles" /11

lemonde.fr/blog/bugbrothe…

En réponse, le dir commercial d'Amesys nia le fait qu'il s'agissait d'une liste d'opposants, mais de... "pédophiles" /11

lemonde.fr/blog/bugbrothe…

En //, @wikileaks était parvenu à mettre la main sur plusieurs plaquettes commerciales de marchands d'armes de surveillance, dont Amesys, démontrant qu'il s'agissait bien de "surveillance de masse", et pas d'"interception légale" : /12

wikileaks.org/spyfiles/docum…

wikileaks.org/spyfiles/docum…

Face au scandale, Amesys, qui avait entre temps racheté Bull, décida de se séparer de son bâton merdeux, en donnant de l'argent aux responsables d'Eagle pour qu'ils créent une nouvelle boite, Nexa; mais là encore, ils firent qq boulettes : /13

lemonde.fr/blog/bugbrothe…

lemonde.fr/blog/bugbrothe…

Nexa décida également de créer une filiale à Dubai, Advanced Middle East SYStems (AMESYS, LOL), dont le site web partageait le même code Google Analytics que celui de Nexa, au demeurant... /14

On pourrait aussi parler de l'implication de Ziad Takieddine, Brice Hortefeux et Claude Guéant, le contrat visant initialement à rapprocher la Libye de Kadhafi de la France de Sarkozy, et dont @Mediapart a beaucoup parlé /15

Je m'étais à ce titre permis de fact-checker une de leurs enquêtes, démontrant grâce à l'#OSINT qu'il était impossible à Hortefeux d'avoir pu faire un A/R à Tripoli pour récupérer 50 M€ /16

owni.fr/2012/04/30/les…

owni.fr/2012/04/30/les…

J'ai écrit pas mal d'articles à ce sujet, un ebook aussi (désormais téléchargeable gratuitement), ainsi qu'une BD, « Grandes oreilles et bras cassés », qui avait faire rire jaune @LaRevueDessinee & @Futuropolis tellement ils avaient laissé de traces /17

lemonde.fr/blog/bugbrothe…

lemonde.fr/blog/bugbrothe…

Je pourrais pas tout re-raconter, mais dans mon récap', je pointe aussi du doigt le fait que les 4 mis en examen ne l'auraient probablement jamais été si les autorités ne les avait pas incités à passer ces contrats-là, au pire fermer les yeux, #CQFD /18

nextinpact.com/article/47509/…

nextinpact.com/article/47509/…

À la demande générale, les liens vers :

l'ebook (désormais téléchargeable gratuitement, donc) : bugbrother.blog.lemonde.fr/2012/03/16/au-…

la BD (avec une 20aine de pages de "bonnes feuilles") : futuropolis.fr/9782754812504/…

l'ebook (désormais téléchargeable gratuitement, donc) : bugbrother.blog.lemonde.fr/2012/03/16/au-…

la BD (avec une 20aine de pages de "bonnes feuilles") : futuropolis.fr/9782754812504/…

• • •

Missing some Tweet in this thread? You can try to

force a refresh