🔐¿SHODAN Y PASSWORDS?

Vamos con el hilo del finde, a explicar algunas de las cosas que nos encontramos por aquí, y quién y qué se puede hacer con ello.

Primero antes de todo

¿Sabemos qué es SHODAN?

Pues es un buscador, os recomiendo este minimanual.

programmerclick.com/article/161437…

Vamos con el hilo del finde, a explicar algunas de las cosas que nos encontramos por aquí, y quién y qué se puede hacer con ello.

Primero antes de todo

¿Sabemos qué es SHODAN?

Pues es un buscador, os recomiendo este minimanual.

programmerclick.com/article/161437…

https://twitter.com/TheXXLMAN/status/1550467950104174593

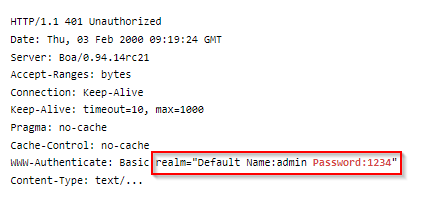

Supongo que lo primero que hay que responder es

¿Por qué sabe #SHODAN las passwords?

Pues sencillamente, porque está indexando el texto de las respuestas, donde hay , por ejemplo estas credenciales por defecto

¿Por qué sabe #SHODAN las passwords?

Pues sencillamente, porque está indexando el texto de las respuestas, donde hay , por ejemplo estas credenciales por defecto

Por tanto, SHODAN no está revelando (ni probando las credenciales) sino que se están publicando en distintos sistemas cuales tenían por defecto.

El problema es que el "tenía" sea un "todavía tiene", y que por tanto, el sistema sea accesible y vulnerable.

El problema es que el "tenía" sea un "todavía tiene", y que por tanto, el sistema sea accesible y vulnerable.

Es exactamente el mismo caso respecto a los CVE que #SHODAN nos enseña respecto de cada activo. No significa que sea vulnerable sino que esa versión de Software o Sistema Operativo tiene catalogado ese CVE en cuestión, aunque pudiera estar parcheado o remediado.

Vamos a ver por tanto un par de casos que podemos ver presentes en España.

El primero corresponde a un dispositivo IoT para conectividad GSM.

Lo más gracioso del tema es que incluye una errata:

"Input password (defaul 1234):"

El primero corresponde a un dispositivo IoT para conectividad GSM.

Lo más gracioso del tema es que incluye una errata:

"Input password (defaul 1234):"

Los dispositivos en cuestión son Módulos IP ALWON, cuyo telnet por el puerto 23 viene con las credenciales por defecto mencionadas.

Un poco de google y sabemos cómo usarlo, o tambien, consulta por el comando HELP.

Un poco de google y sabemos cómo usarlo, o tambien, consulta por el comando HELP.

Como se puede apreciar, entre las muchas funcionalidades, está la de enviar SMS.

Muchos de los dispositivos IoT de hoy en día con comandos muy simples utilizan precisamente este sistema para comunicarse, y no depender del canal de datos GPRS, por razones como cobertura, etc....

Muchos de los dispositivos IoT de hoy en día con comandos muy simples utilizan precisamente este sistema para comunicarse, y no depender del canal de datos GPRS, por razones como cobertura, etc....

¿Os habéis preguntado qué servicios GSM usan los #cibercriminales para enviar SMS de #Phishing?

pues quizá este tipo de activos expuestos en modo "barra libre SMS" tengan la culpa.

#ciberataques #hacking #infosec #ciberseguridad

pues quizá este tipo de activos expuestos en modo "barra libre SMS" tengan la culpa.

#ciberataques #hacking #infosec #ciberseguridad

➡️Veamos un segundo caso (éste sin errata 🤣)

Se trata de un "extensor wifi" de una marca en cuestión, muy usado por un operador.

El por qué necesitamos el panel de administración web abierto a internet es algo que se me escapa.

Configuración por defecto de nuevo, supongo.

Se trata de un "extensor wifi" de una marca en cuestión, muy usado por un operador.

El por qué necesitamos el panel de administración web abierto a internet es algo que se me escapa.

Configuración por defecto de nuevo, supongo.

OJO que aquí el tema se pone serio. Esto es gravísimo.

Para empezar, un DOS de la red tan fácil como toquetear o desactivar cosas.

Decidle adios a la conectividad que ya se va......

Para empezar, un DOS de la red tan fácil como toquetear o desactivar cosas.

Decidle adios a la conectividad que ya se va......

Por otro lado, teniendo acceso a la configuración (y la ubicación por geoposicionamiento) usar la red de alguien se convierte en un simple paseo hasta el punto más cercano.

De hecho, las contraseñas se pueden ver en claro, desmarcando el "ocultar"

De hecho, las contraseñas se pueden ver en claro, desmarcando el "ocultar"

Más maldades:

Si tengo el control del punto de acceso, tengo el control sobre la salida a internet.

Entre otras, se podría envenenar todas las peticiones DNS hacia un servidor DNS malicioso donde el #cibermalo cambie las URL reales por URL de #phishing

Si tengo el control del punto de acceso, tengo el control sobre la salida a internet.

Entre otras, se podría envenenar todas las peticiones DNS hacia un servidor DNS malicioso donde el #cibermalo cambie las URL reales por URL de #phishing

Es decir, DNS es funciona como una agenda de teléfonos, donde si pongo "paypal.com" por ejemplo pues se direcciona a la IP correspondiente y legítima.

Pero ahora, se puedo hacer que cuando un usuario lo escriba correctamente se redireccione a otro sitio malicioso.

Pero ahora, se puedo hacer que cuando un usuario lo escriba correctamente se redireccione a otro sitio malicioso.

Y ésto tendría lugar para todos los dispositivos que se conecten a ese punto de acceso.

¿os imagináis el daño?

¿os imagináis si se hace en todos esos dispositivos a la vez?

¿os imagináis si a través de esa redirección comprometemos dispositivos con una URL habitual ?

¿os imagináis el daño?

¿os imagináis si se hace en todos esos dispositivos a la vez?

¿os imagináis si a través de esa redirección comprometemos dispositivos con una URL habitual ?

Por ejemplo: mucha gente usa #instagram #facebook o tambien, como no #Twitter

si cambiamos las URL de destino hacia un servidor malicioso que intente infectar dispositivos tenemos un compromiso masivo, al intentar acceder a recursos legítimos.

Y eso, sin interacción del usuario

si cambiamos las URL de destino hacia un servidor malicioso que intente infectar dispositivos tenemos un compromiso masivo, al intentar acceder a recursos legítimos.

Y eso, sin interacción del usuario

En fin, el hilo da para mucho más.

entre otras cosas algunos routers tienen la posibilidad de crear un túnel IPSec desde fuera,con lo que podríamos garantizarnos la conectividad en remoto, comprometer equipos por acceso LAN,...

Dentro de poco, más contenidos sobre Seguridad DNS

entre otras cosas algunos routers tienen la posibilidad de crear un túnel IPSec desde fuera,con lo que podríamos garantizarnos la conectividad en remoto, comprometer equipos por acceso LAN,...

Dentro de poco, más contenidos sobre Seguridad DNS

Y a vosotros:

¿qué se os ocurre?

¿qué os ha parecido el hilo?

Contadme cosas!

#vosotrosSoisCosasDeHackers ❤️

¿qué se os ocurre?

¿qué os ha parecido el hilo?

Contadme cosas!

#vosotrosSoisCosasDeHackers ❤️

• • •

Missing some Tweet in this thread? You can try to

force a refresh