⚠️ Vi assicuro che questa è grossa ⚠️

Nell’ambiente c’è parecchia fibrillazione dal momento che lo scopo principale pare fosse il furto di informazioni di sicurezza nazionale.

wired.com/story/russia-s…

Nell’ambiente c’è parecchia fibrillazione dal momento che lo scopo principale pare fosse il furto di informazioni di sicurezza nazionale.

wired.com/story/russia-s…

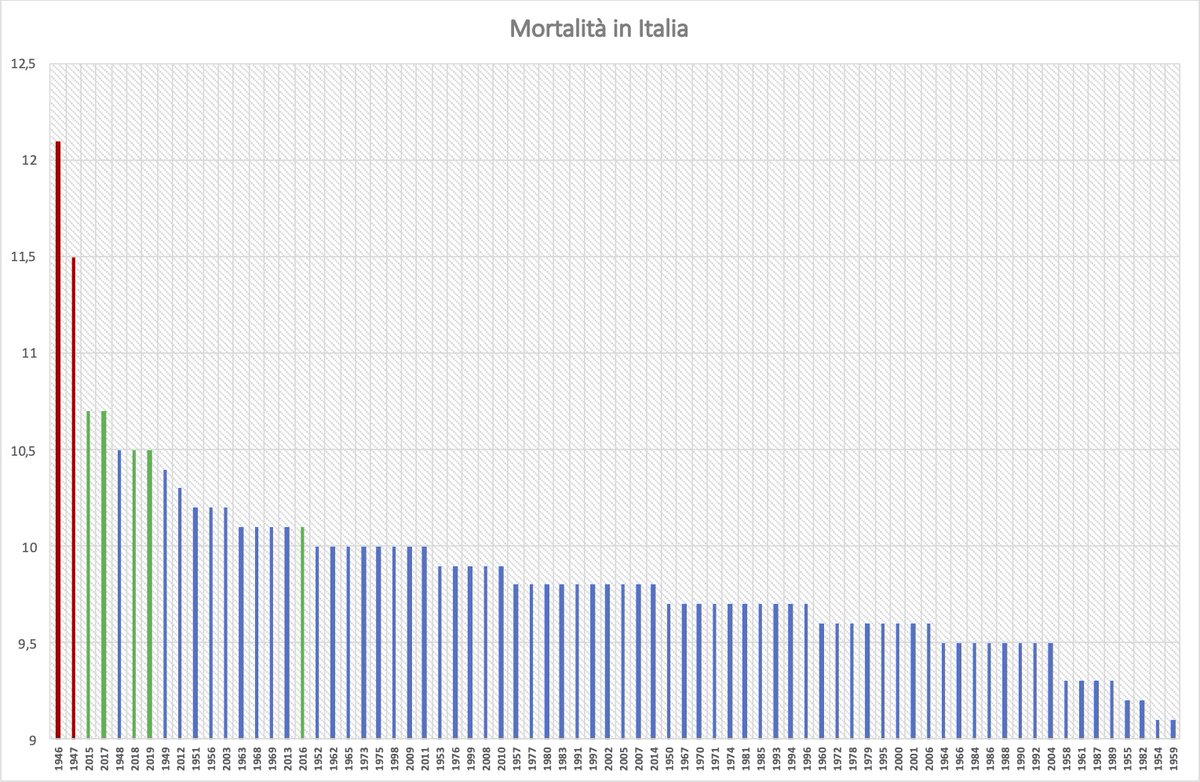

Per dare un contesto numerico.

Al di là delle agenzie governative US che vedete citate, noi (azienda per cui lavoro) abbiamo una mole di dati che indica che centinaia di aziende sono state impattate.

Ed il taglio dei nostri clienti è tipicamente medio-alto a livello worldwide.

Al di là delle agenzie governative US che vedete citate, noi (azienda per cui lavoro) abbiamo una mole di dati che indica che centinaia di aziende sono state impattate.

Ed il taglio dei nostri clienti è tipicamente medio-alto a livello worldwide.

L’evidenza della storia (la storia vera parte molto prima) si ha l’8 dicembre 2020 quando FireEye riporta di essere stata compromessa con tecniche volte a esfiltrazione di dati.

1/4

nytimes.com/2020/12/08/tec…

1/4

nytimes.com/2020/12/08/tec…

Per chi di voi non è dell’ambiente, FireEye è una delle più rinomate aziende in ambito cybersecurity.

Il fatto che una azienda di questo calibro e con questa expertise sia stata compromessa ha rappresentato un grosso campanello d’allarme per due motivi.

2/4

Il fatto che una azienda di questo calibro e con questa expertise sia stata compromessa ha rappresentato un grosso campanello d’allarme per due motivi.

2/4

Il primo.

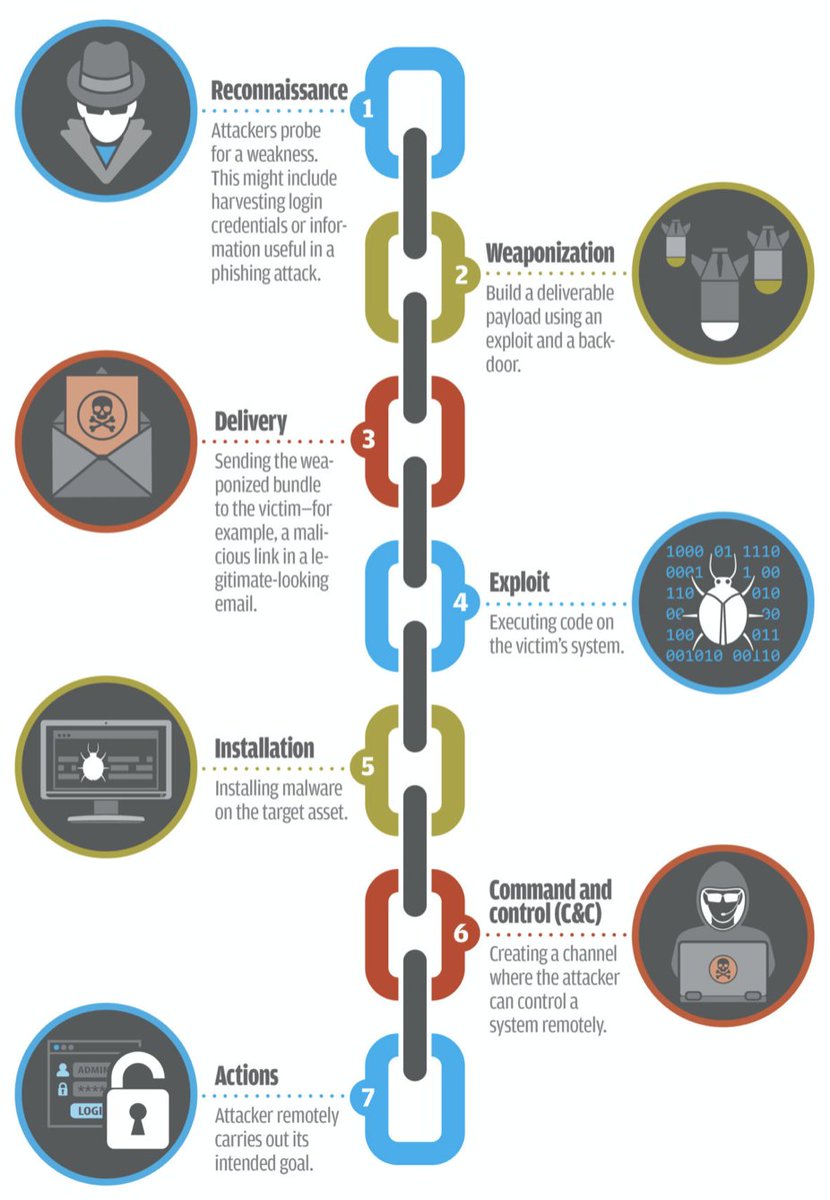

Chi è in grado di portare un attacco simile ha enormi competenze e sostanziose disponibilità economiche; presumibilmente governi stranieri.

Inoltre un attacco del genere può, potenzialmente, bucare chiunque.

3/4

Chi è in grado di portare un attacco simile ha enormi competenze e sostanziose disponibilità economiche; presumibilmente governi stranieri.

Inoltre un attacco del genere può, potenzialmente, bucare chiunque.

3/4

Il secondo.

Chi muove un attacco simile sa che il rischio di essere intercettato è enorme e di conseguenza è alta la probabilità che le tecniche usate per portare l’attacco vengano scoperte e bloccate.

Perché, quindi, prendersi questo rischio?

4/4

Chi muove un attacco simile sa che il rischio di essere intercettato è enorme e di conseguenza è alta la probabilità che le tecniche usate per portare l’attacco vengano scoperte e bloccate.

Perché, quindi, prendersi questo rischio?

4/4

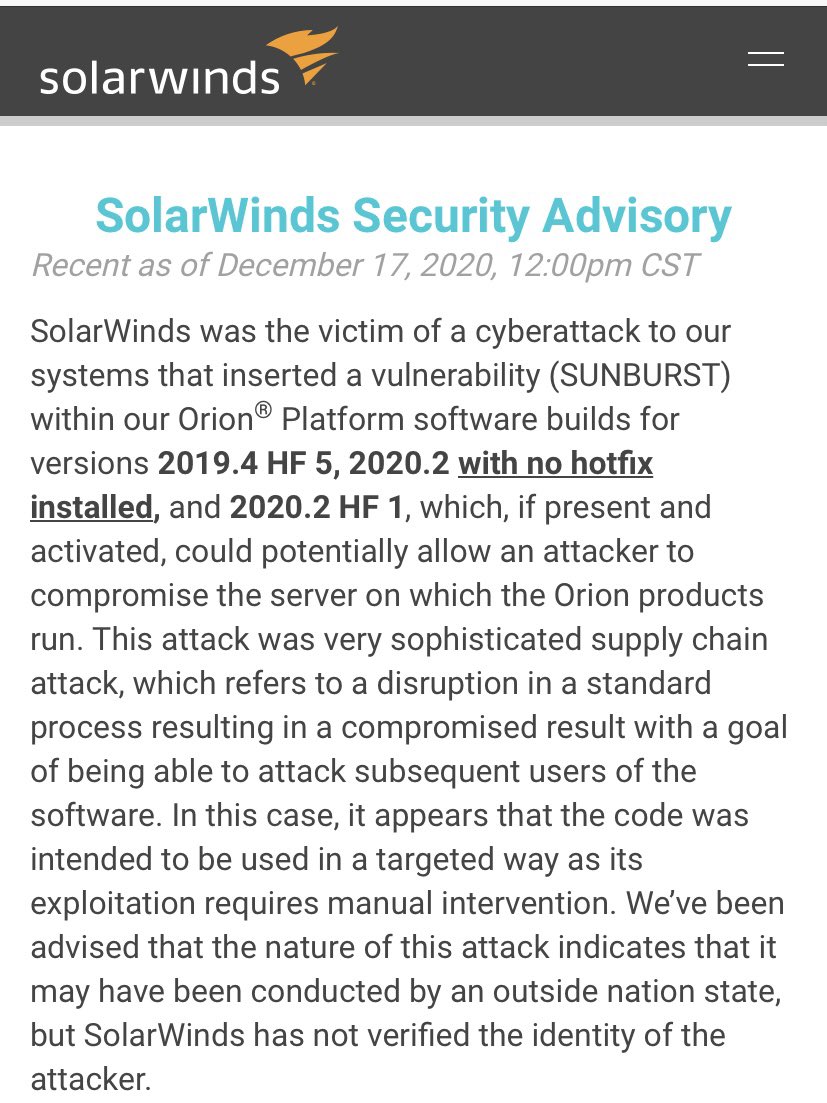

Il 13 dicembre vengono rilasciate informazioni sull’attacco e si viene a sapere che la piattaforma che è stata bucata è un prodotto SolarWinds e nella fattispecie Orion.

1/2

fireeye.com/blog/threat-re…

1/2

fireeye.com/blog/threat-re…

Le soluzioni SolarWinds sono estremamente diffuse nel mondo, si contano a livello globale oltre 300mila aziende clienti (è un numero decisamente elevato).

La preoccupazione, quindi, continuava ad aumentare.

2/2

La preoccupazione, quindi, continuava ad aumentare.

2/2

Altro dettaglio preoccupante è che l’atracco riguardava non un laptop ma un server e non un server qualunque ma un server la cui funzione nativa è quella di contattatare il resto dei componenti della rete per verificarne, ad esempio, lo stato di funzionamento.

1/2

1/2

Questa è una delle funzioni di SolarWinds e che lo rende un componente centrale in una architettura di rete aziendale.

Visti anche i privilegi ed i diritti che tale server ha per svolgere il proprio compito, è uno degli ultimi oggetti che vorreste venisse compromesso.

2/2

Visti anche i privilegi ed i diritti che tale server ha per svolgere il proprio compito, è uno degli ultimi oggetti che vorreste venisse compromesso.

2/2

Si tratta di una delle campagne di attacco più vaste e di più alto rango mai viste, considerando che le aziende che utilizzano Orion sono circa 18mila nel mondo e molte sono di livello decisamente elevato.

Non stupisce che SolarWinds, dopo il 13 dicembre, crolli in borsa.

Non stupisce che SolarWinds, dopo il 13 dicembre, crolli in borsa.

Il 17 dicembre SolarWinds segnala a tutti i clienti di aggiornare la piattaforma Orion vulnerabile a questo attacco ed indica, nello stesso comunicato, di aver ricevuto informazioni secondo cui il mandante potrebbe essere uno Stato straniero.

🔥 Si tratta di uno dei 5 attacchi più sofisticati nella storia della cybersecurity e ne vedremo gli impatti per mesi se non, addirittura, per anni.

In cybersecurity il tempo in cui un attaccante ha campo libero perché non è ancora stato individuato si chiama “dwell time”.

1/2

In cybersecurity il tempo in cui un attaccante ha campo libero perché non è ancora stato individuato si chiama “dwell time”.

1/2

Il dwell time è il tempo che va dalla compromissione all’identificazione della compromissione.

In questo caso si parla di *mesi*.

Mesi in cui gli attaccanti hanno avuto accesso a server di posta, di autenticazione, di condivisione file e molto altro.

L’impatto è totale.

2/2

In questo caso si parla di *mesi*.

Mesi in cui gli attaccanti hanno avuto accesso a server di posta, di autenticazione, di condivisione file e molto altro.

L’impatto è totale.

2/2

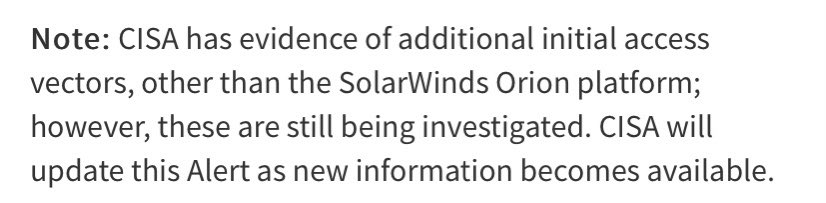

E volete sapere una delle parti più interessanti della storia?

Il vettore di cui abbiamo parlato, SolarWinds Orion, non è presumibilmente l’unico utilizzato.

Questo significa che, forse, stiamo solo guardando la punta di un enorme iceberg.

us-cert.cisa.gov/ncas/alerts/aa…

Il vettore di cui abbiamo parlato, SolarWinds Orion, non è presumibilmente l’unico utilizzato.

Questo significa che, forse, stiamo solo guardando la punta di un enorme iceberg.

us-cert.cisa.gov/ncas/alerts/aa…

• • •

Missing some Tweet in this thread? You can try to

force a refresh