💢 Che cos'è la Cyber Kill Chain 💢

In questi giorni sta avvenendo uno dei più gravi attacchi di cybersecurity mai visti.

Credo valga la pena descrivere che cosa, ad alto livello, compone un attacco informatico avanzato o APT (Advanced Persistent Threat).

Un thread.

1/n

In questi giorni sta avvenendo uno dei più gravi attacchi di cybersecurity mai visti.

Credo valga la pena descrivere che cosa, ad alto livello, compone un attacco informatico avanzato o APT (Advanced Persistent Threat).

Un thread.

1/n

I vecchi tempi in cui un virus (sarebbe più corretto parlare genericamente di 'malware') veniva preso da un floppy con dubbio contenuto, sono lontani.

Le tipologie di attacco si sono moltiplicate nel corso degli anni e, con esse, è aumentata la difficoltà nel contrastarle.

2/n

Le tipologie di attacco si sono moltiplicate nel corso degli anni e, con esse, è aumentata la difficoltà nel contrastarle.

2/n

Sino a 10-15 anni fa si riteneva che la protezione di un software antivirus (di nuovo, meglio definirlo 'antimalware') fosse sufficiente se non a bloccare del tutto quantomeno a limitare la maggioranza degli attacchi.

Non era vero allora, lo è ancor meno adesso.

3/n

Non era vero allora, lo è ancor meno adesso.

3/n

Gli attacchi si sono evoluti sino ad assumere forme molto diverse ma identificabili, nelle forme più complesse e tecnologicamente raffinate, con il nome di APT: Advanced Persistent Threat.

Cosa caratterizza questo tipo di attacchi? Lo spiega lo stesso acroninimo.

4/n

Cosa caratterizza questo tipo di attacchi? Lo spiega lo stesso acroninimo.

4/n

Advanced → attacchi con uno scopo preciso, spesso personalizzati per un bersaglio specifico, gestiti in modo coordinato.

Persistent → l'azione per cui sono ingegnerizzati può durare mesi, se non anni

Threat → la minaccia deriva da persone od organizzazioni se non Stati.

5/n

Persistent → l'azione per cui sono ingegnerizzati può durare mesi, se non anni

Threat → la minaccia deriva da persone od organizzazioni se non Stati.

5/n

Le piattaforme informatiche si sono evolute negli anni.

I browser che utilizziamo per la navigazione Internet, ad esempio, hanno tecniche in grado di intercettare parte di queste minacce e lo stesso sono in grado di fare i sistemi operativi.

6/n

I browser che utilizziamo per la navigazione Internet, ad esempio, hanno tecniche in grado di intercettare parte di queste minacce e lo stesso sono in grado di fare i sistemi operativi.

6/n

La continua lotta tra il 'bene' e il 'male' è però senza fine e insieme all'aumentare della complessità dei sistemi si sono aperte nuove possibilità per gli attaccanti.

Sfruttare queste possibilità però non è facile, affatto.

Sono richieste competenze e molte risorse.

7/n

Sfruttare queste possibilità però non è facile, affatto.

Sono richieste competenze e molte risorse.

7/n

Ecco quindi che gli attacchi di cui stiamo parlando non sono più attacchi 'puntuali' ma sono composti da una serie di tasselli che, insieme, compongono l'attacco vero e proprio.

Non si ha un solo componente, ma una serie di componenti.

Una catena. La Cyber Kill Chain.

8/n

Non si ha un solo componente, ma una serie di componenti.

Una catena. La Cyber Kill Chain.

8/n

Ci sono diverse rappresentazioni della Cyber Kill Chain, tutte descrivono ad alto livello la medesima tipologia di attacco.

Nota per non addetti: quando si dice 'ad alto livello' si indica descrizione non di dettaglio, descrizione generica.

9/n

Nota per non addetti: quando si dice 'ad alto livello' si indica descrizione non di dettaglio, descrizione generica.

9/n

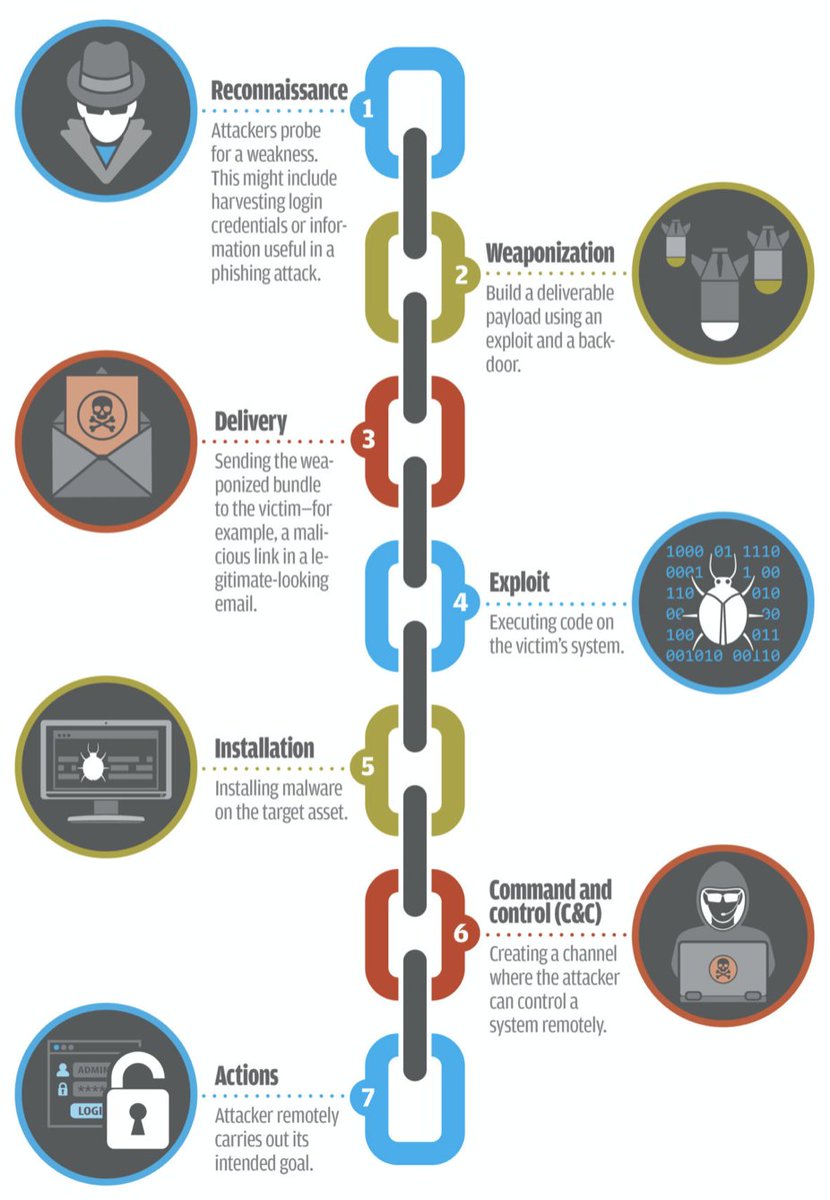

La Cyber Kill Chain è composta da 7 anelli, 7 fasi che avvengono in sequenza:

1⃣ Reconnasisance

2⃣ Weaponization

3⃣ Delivery

4⃣ Exploitation

5⃣ Installation

6⃣ Command & Control (C2)

7⃣ Action

10/n

1⃣ Reconnasisance

2⃣ Weaponization

3⃣ Delivery

4⃣ Exploitation

5⃣ Installation

6⃣ Command & Control (C2)

7⃣ Action

10/n

1⃣ Reconnasisance

Si cerca una debolezza nel proprio bersaglio.

Di tipo applicativo (una vulnerabilità di un software), relativa alle credenziali (password semplici), di rete o di sistema (apparati non adeguatamente protetti).

Molto pericoloso è il social engineering.

11/n

Si cerca una debolezza nel proprio bersaglio.

Di tipo applicativo (una vulnerabilità di un software), relativa alle credenziali (password semplici), di rete o di sistema (apparati non adeguatamente protetti).

Molto pericoloso è il social engineering.

11/n

2⃣ Weaponization

Si prepara (noi diciamo beceramente 'si crafta') un malware che sia in grado di sfruttare le debolezze identificate in fase 1.

Il malware è progettato per sfruttare i varchi lasciati nel perimetro (informatico o umano) ed è generalmente personalizzato.

12/n

Si prepara (noi diciamo beceramente 'si crafta') un malware che sia in grado di sfruttare le debolezze identificate in fase 1.

Il malware è progettato per sfruttare i varchi lasciati nel perimetro (informatico o umano) ed è generalmente personalizzato.

12/n

3⃣ Delivery

Il malware deve raggiungere, in qualche modo, il bersaglio.

Può essere recapitato attivamente (esempio, anche se vintage, come allegato email) o si può indurre il bersaglio a scaricarlo (esempio email con link camuffati o compromissione di repository cloud.

13/n

Il malware deve raggiungere, in qualche modo, il bersaglio.

Può essere recapitato attivamente (esempio, anche se vintage, come allegato email) o si può indurre il bersaglio a scaricarlo (esempio email con link camuffati o compromissione di repository cloud.

13/n

4⃣ Exploitation

Il malware viene eseguito sul sistema bersaglio.

Se le informazioni di fase 1 e la scrittura codice in fase 2 sono corrette, riuscirà ad aggirare le diverse tecniche di protezione a bordo del sistema stesso e sarà in grado di compiere operazioni.

14/n

Il malware viene eseguito sul sistema bersaglio.

Se le informazioni di fase 1 e la scrittura codice in fase 2 sono corrette, riuscirà ad aggirare le diverse tecniche di protezione a bordo del sistema stesso e sarà in grado di compiere operazioni.

14/n

5⃣ Installation

Una volta che la exploitation (sfruttamento di vulnerabilità) è stata effettuata, il malware si installa nel sistema bersaglio.

Potrebbe dover scaricare codice (payload) addizionale, non contenuto nel codice originale per mantenere un basso profilo.

15/n

Una volta che la exploitation (sfruttamento di vulnerabilità) è stata effettuata, il malware si installa nel sistema bersaglio.

Potrebbe dover scaricare codice (payload) addizionale, non contenuto nel codice originale per mantenere un basso profilo.

15/n

6⃣ Command And Control

Una volta che il sistema bersaglio è 'pronto' (quindi compromesso), può comunicare con chi ha lanciato l'attacco.

Il sistema bersaglio si mette a disposizione dell'attaccante che potrà decidere quali operazioni compiere, come con un telecomando.

16/n

Una volta che il sistema bersaglio è 'pronto' (quindi compromesso), può comunicare con chi ha lanciato l'attacco.

Il sistema bersaglio si mette a disposizione dell'attaccante che potrà decidere quali operazioni compiere, come con un telecomando.

16/n

7⃣ Action

L'intero sistema è pronto e all'attaccante non resta che decidere quali operazioni compiere.

Le più frequenti sono furto di dati e criptazione del sistema bersaglio ma si può andare oltre, molto oltre.

Esempio? Distruzione fisica di una infrastruttura.

17/n

L'intero sistema è pronto e all'attaccante non resta che decidere quali operazioni compiere.

Le più frequenti sono furto di dati e criptazione del sistema bersaglio ma si può andare oltre, molto oltre.

Esempio? Distruzione fisica di una infrastruttura.

17/n

Questa è chiaramente solo una introduzione ma doverosa se vogliamo portare la nostra capacità di comprensione ad un livello più elevato.

Se volete un assaggio di quello che sta capitando in questi giorni, ne ho parlato qui 👇

18/n

Se volete un assaggio di quello che sta capitando in questi giorni, ne ho parlato qui 👇

https://twitter.com/diabolicus23/status/1339692015953588228?s=20

18/n

Fatemi sapere se avete voglia di approfondire qualcosa di specifico o se, invece, vado a ruota libera 😀

Grazie per il vostro tempo.

19/19

Grazie per il vostro tempo.

19/19

• • •

Missing some Tweet in this thread? You can try to

force a refresh