☢️ STUXNET ☢️

Storia del più ingegnoso malware di tutti i tempi.

Signore e signori, benvenuti nel più brillante esempio di cyber warfare, o guerra cibernetica, che il mondo abbia mai visto.

Sino ad ora, almeno.

1/n

Storia del più ingegnoso malware di tutti i tempi.

Signore e signori, benvenuti nel più brillante esempio di cyber warfare, o guerra cibernetica, che il mondo abbia mai visto.

Sino ad ora, almeno.

1/n

Olanda, 1975.

Abdul Qadeer Khan, ingegnere metallurgico e fisico nucleare pakistano con un impiego al consorzio europeo per l’arricchimento dell’uranio (Urenco), si impossessa dei progetti delle centrifughe a gas che costituiscono la base del processo di arricchimento.

2/n

Abdul Qadeer Khan, ingegnere metallurgico e fisico nucleare pakistano con un impiego al consorzio europeo per l’arricchimento dell’uranio (Urenco), si impossessa dei progetti delle centrifughe a gas che costituiscono la base del processo di arricchimento.

2/n

Dopo aver preso un permesso per un ipotetico periodo di vacanza, sparirà dal Paese e diventerà il responsabile delle operazioni nucleari in Pakistan, operazioni che condurranno il Paese a possedere la bomba atomica.

3/n

3/n

Intuendo quanto altri Paesi potessero essere interessati a raggiungere lo stesso obbiettivo, Khan inizia a vendere a potenze estere di nascosto dallo stesso Pakistan, la tecnologia per l’arricchimento dell’uranio. Tra queste figurano Corea del Nord, Libia ed Iran.

4/n

4/n

I contatti con l’Iran iniziano nel 1987 ma al Paese serviranno molti anni per iniziare a pensare seriamente al progetto di costruzione della propria bomba atomica.

Processo che inizierà tra mille difficoltà a cui ne seguirà una imprevista e micidiale.

5/n

Processo che inizierà tra mille difficoltà a cui ne seguirà una imprevista e micidiale.

5/n

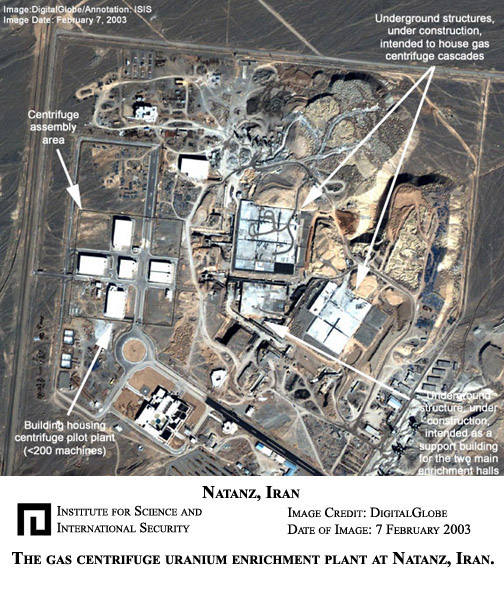

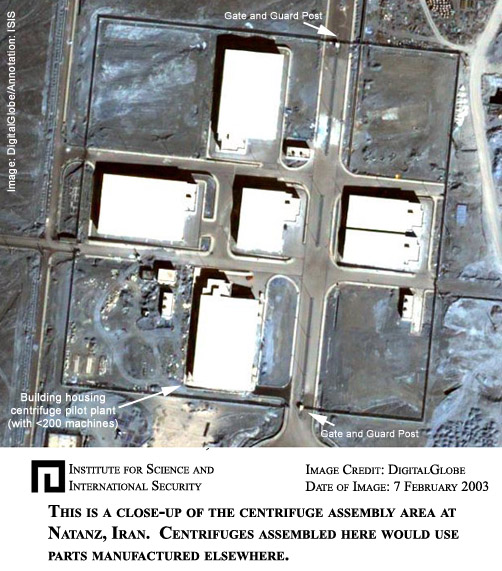

Iran,2000

Si inizia segretamente a costruire l’impianto di Natanz.

La notizia diventa di dominio pubblico un paio di anni dopo quando un gruppo di dissidenti iraniani (NCRI) divulga la notizia di impianti nucleari non dichiarati alla comunità internazionale.

6/n

Si inizia segretamente a costruire l’impianto di Natanz.

La notizia diventa di dominio pubblico un paio di anni dopo quando un gruppo di dissidenti iraniani (NCRI) divulga la notizia di impianti nucleari non dichiarati alla comunità internazionale.

6/n

L’Iran si trova a dover negoziare con EU3 (Francia, Germania, Regno Unito) e la decisione finale è che le attività correlate all’industria nucleare iraniana devono fermarsi.

Nel 2005 però Ahmadinejad diventa presidente dell’Iran e annuncia la ripresa del programma nucleare.

7/n

Nel 2005 però Ahmadinejad diventa presidente dell’Iran e annuncia la ripresa del programma nucleare.

7/n

A causa sia dell’embargo, sia della scarsità di competenze tecniche, l’Iran ha numerosi problemi nel costruire le centrifughe che devono girare, per mesi se non addirittura anni, ad altissima velocità.

Le centrifughe continuano a danneggiarsi, il programma non può partire.

8/n

Le centrifughe continuano a danneggiarsi, il programma non può partire.

8/n

Viene quindi applicato un brillante workaround.

Il sistema viene modificato così da diventare, nei fatti, un insieme di centrifughe capace di proseguire nelle proprie attività anche in caso di guasto di alcune, singole centrifughe.

9/n

Il sistema viene modificato così da diventare, nei fatti, un insieme di centrifughe capace di proseguire nelle proprie attività anche in caso di guasto di alcune, singole centrifughe.

9/n

Per farlo, ai sistemi industriali vengono adottate tecnologie moderne come sensori di vibrazione e valvole, in modo da poter escludere dal circuito le eventuali centrifughe danneggiate; durante l’esclusione di una centrifuga, il resto del sistema continua a lavorare.

10/n

10/n

I danneggiamenti sono eventi quotidiani, a Natanz.

In una foto di Ahmadinejad in visita all'impianto, su uno schermo si notano, in grigio, due centrifughe non operative.

11/n

In una foto di Ahmadinejad in visita all'impianto, su uno schermo si notano, in grigio, due centrifughe non operative.

11/n

Nonostante l’ingegnosa trovata per escludere le centrifughe danneggiate, resta un problema. Tagliare fuori dal circuito le centrifughe non funzionanti, impattava la pressione del gas del resto della catena, dal punto di chiusura delle valvole in avanti.

12/n

12/n

Lo stratagemma applicato è quello di operare sul sistema di scarico utilizzato per liberare gas in caso di emergenza e che viene quindi utilizzato anche per sfogare la pressione dovuta all’esclusione di alcune centrifughe.

13/n

13/n

Vengono quindi installate delle valvole pilotate da un controller specifico che monitora la pressione in ogni specifico settore: se viene rilevata pressione eccessiva, il gas viene rilasciato nel sistema di scarico.

14/n

14/n

Il sito di Natanz risulta diverso da un tipico impianto di arricchimento dell’uranio.

Ci sono numerose centrifughe mal costruite e mal funzionanti ed un insieme di tecnologie automatizzate che permettono di far comunque funzionare il tutto, pur con una efficienza ridotta.

15/n

Ci sono numerose centrifughe mal costruite e mal funzionanti ed un insieme di tecnologie automatizzate che permettono di far comunque funzionare il tutto, pur con una efficienza ridotta.

15/n

Questa automatizzazione digitale, pur se ha permesso di far funzionare l’impianto, lo ha nel contempo esposto al rischio di cyber attacchi.

Nel 2007 il sito di Natanz è operativo e inizia la procedura di arricchimento dell’uranio.

È qui, ora, che entra in gioco Stuxnet.

16/n

Nel 2007 il sito di Natanz è operativo e inizia la procedura di arricchimento dell’uranio.

È qui, ora, che entra in gioco Stuxnet.

16/n

Stuxnet è un gioiello nell’ambito della cybersecurity, per diversi aspetti.

Primo su tutti, il suo scopo.

Quando si parla di malware in ambito industriale, l’obiettivo è lo spionaggio, il furto di informazioni per il loro valore economico o strategico.

Stuxnet è diverso.

17/n

Primo su tutti, il suo scopo.

Quando si parla di malware in ambito industriale, l’obiettivo è lo spionaggio, il furto di informazioni per il loro valore economico o strategico.

Stuxnet è diverso.

17/n

Il codice non ha effetti abituali sui normali computers: non cancella dati, non li cripta, non li ruba.

Lo scopo di Stuxnet non è lo spionaggio, è il sabotaggio. Stuxnet nasce per danneggiare qualcosa di fisico.

18/n

Lo scopo di Stuxnet non è lo spionaggio, è il sabotaggio. Stuxnet nasce per danneggiare qualcosa di fisico.

18/n

Quello che fa è manipolare i controllori logici che si occupano di configurare i sistemi industriali.

In una parola, l’obiettivo di Stuxnet sono i PLC e, per la precisione, i modelli S7-315 and S7-417 della Siemens.

19/n

In una parola, l’obiettivo di Stuxnet sono i PLC e, per la precisione, i modelli S7-315 and S7-417 della Siemens.

19/n

Dal momento che i PLC vengono, a loro volta, gestiti da normali PC con sistema operativo Windows sui quali è installato un apposito software, questi PC sono quelli su cui Stuxnet deve operare.

20/n

20/n

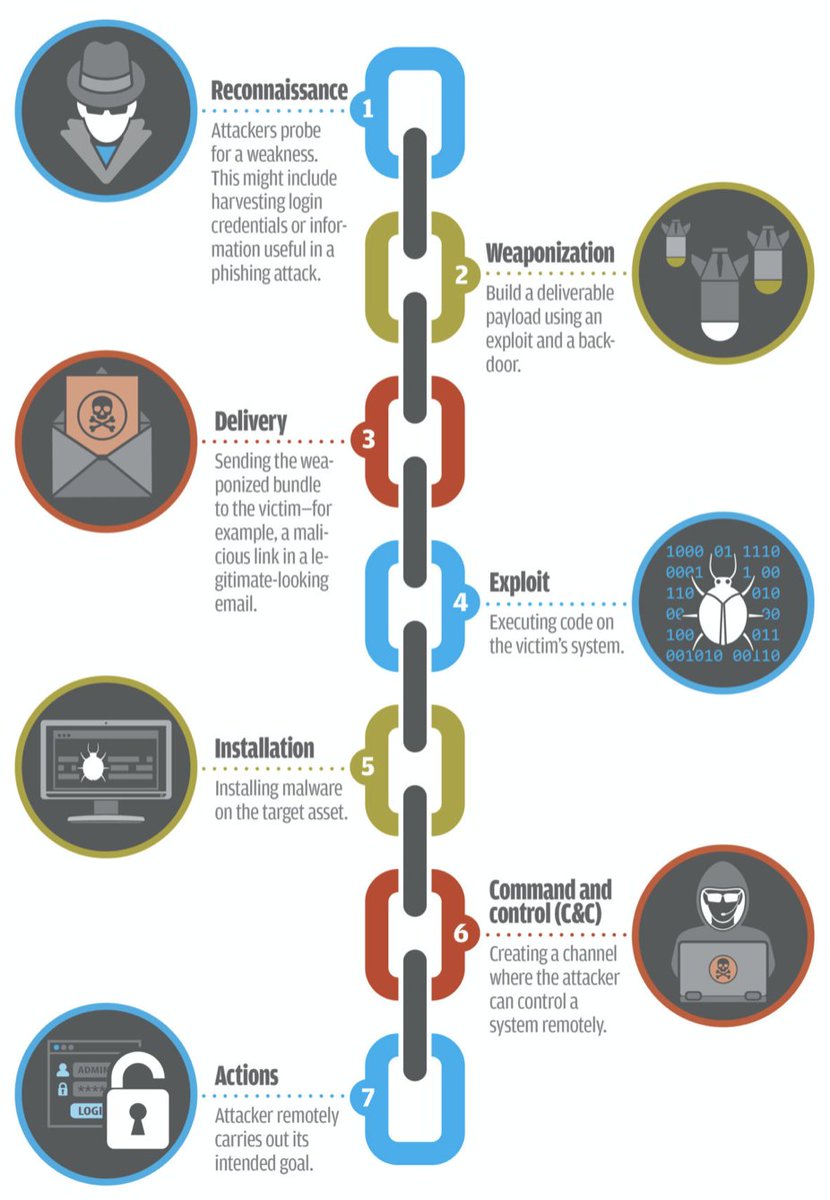

La catena è quindi composta da:

PC (infetto) con software Siemens

↕️

PLC Siemens

↕️

Centrifuga

21/n

PC (infetto) con software Siemens

↕️

PLC Siemens

↕️

Centrifuga

21/n

Una volta sul sistema bersaglio, il payload (la parte che viene eseguita del malware) inizia con il non fare nulla per un paio di settimane; per meglio dire, non fa nulla di “attivo” ma si occupa di registrare il normale flusso di comunicazioni tra PLC e centrifuga.

22/n

22/n

Al momento giusto, il payload inizia ad iniettare codice modificato nelle istruzioni che PLC invia alla centrifuga ma, nello stesso momento, esegue una sorta di replay dei normali flussi di informazioni che ha registrato in precedenza.

23/n

23/n

In questo modo tanto i sistemi di controllo preposti a verificare eventuali malfunzionamenti quanto gli operatori umani che supervisionano le operazioni, sono ingannati e ritengono che tutto stia funzionando correttamente.

24/n

24/n

Avete presente quando, nei film, durante una rapina i malviventi mettono in loop, nelle telecamere di sorveglianza, una registrazione che cela l’attività criminale mentre viene eseguita?

È esattamente la stessa cosa.

25/n

È esattamente la stessa cosa.

25/n

La finalità del payload è di danneggiare le centrifughe per via di una pressione operativa eccessiva.

Se la pressione salisse oltre un certo limite, il gas al suo interno diventerebbe solido, distruggendo istantaneamente le centrifughe.

26/n

Se la pressione salisse oltre un certo limite, il gas al suo interno diventerebbe solido, distruggendo istantaneamente le centrifughe.

26/n

Avete presente cosa succede ad una lavatrice se mettete al suo interno un mattone e poi fate partire la centrifuga?

Date una occhiata e tenete conto che una lavatrice gira a 1.000-1.200 giri al minuto.

Le centrifughe di cui parliamo noi a 63mila.

27/n

Date una occhiata e tenete conto che una lavatrice gira a 1.000-1.200 giri al minuto.

Le centrifughe di cui parliamo noi a 63mila.

27/n

Ebbene, non è questa la modalità di azione di Stuxnet.

Sarebbe troppo grezza, troppo visibile, troppo poco efficiente sulla lunga distanza.

Un qualcosa di tanto distruttivo ed eclatante avrebbe attirato l’attenzione.

No, meglio agire in modo più intelligente.

28/n

Sarebbe troppo grezza, troppo visibile, troppo poco efficiente sulla lunga distanza.

Un qualcosa di tanto distruttivo ed eclatante avrebbe attirato l’attenzione.

No, meglio agire in modo più intelligente.

28/n

Quello che fa Stuxnet è far aumentare leggermente la pressione, ma non troppo.

La centrifuga così subisce uno stress maggiore di quello per cui è progettata, si danneggia leggermente e, di conseguenza, la sua durata si accorcia.

29/n

La centrifuga così subisce uno stress maggiore di quello per cui è progettata, si danneggia leggermente e, di conseguenza, la sua durata si accorcia.

29/n

In precedenza abbiamo detto che il sistema di Natanz ha un insieme di valvole di sfogo atte ad evitare pressione eccessiva. Per quale motivo non prevengono un simile malfunzionamento?

Semplice, perché Stuxnet illude il sistema alimentandolo con falsi messaggi di stato.

30/n

Semplice, perché Stuxnet illude il sistema alimentandolo con falsi messaggi di stato.

30/n

Quella registrazione fatta nelle prime settimane, a funzionamento normale, permette a Stuxnet di fornire dati falsati al sistema di controllo automatizzato.

Il sistema pensa che la pressione sia normale e, quindi, non apre le valvole di sfogo.

È tutto? Non proprio.

31/n

Il sistema pensa che la pressione sia normale e, quindi, non apre le valvole di sfogo.

È tutto? Non proprio.

31/n

Ad ogni valvola è associato un display digitale con l'indicazione della pressione.

Se la pressione riportata eccedesse quella normale, un qualsiasi operatore umano si accorgerebbe del malfunzionamento.

Ma, di nuovo, Stuxnet invia al display un dato errato e "lecito".

32/n

Se la pressione riportata eccedesse quella normale, un qualsiasi operatore umano si accorgerebbe del malfunzionamento.

Ma, di nuovo, Stuxnet invia al display un dato errato e "lecito".

32/n

Nel tempo ci sono state diverse varianti di Stuxnet, sviluppate da team diversi.

Le prime versioni erano più discrete (ad esempio non colloquiavano con server di command&control su Internet) e quindi più difficilmente individuabili.

Le ultime versioni erano più aggressive.

33/n

Le prime versioni erano più discrete (ad esempio non colloquiavano con server di command&control su Internet) e quindi più difficilmente individuabili.

Le ultime versioni erano più aggressive.

33/n

Per via dell'ingente numero di centrifughe danneggiate e per una serie di evidenze atipiche (una su tutte, i suoni differenti prodotti tra centrifughe a normale funzionamento e centrifughe controllate dal malware) i tecnici iraniani iniziano a cercare la causa.

34/n

34/n

Tuttavia Stuxnet è qualcosa di tanto complesso ed impensabile, sino a quel momento, da non venire scoperto e può continuare ad operare.

Sino al 2010 e all'opera di alcuni team di diversa provenienza (principalmente uno in Bielorussa, uno degli US e uno in Germania).

35/n

Sino al 2010 e all'opera di alcuni team di diversa provenienza (principalmente uno in Bielorussa, uno degli US e uno in Germania).

35/n

I tecnici scoprono un malware mai visto per complessità e modo di azione e riescono, tramite un lungo lavoro di reverse engineering e conoscenza dei protocolli industriali, a capire lo scopo del malware e, anche, qual è il suo obiettivo specifico: il sito di Natanz.

36/n

36/n

Novembre 2010.

Il sito di Natanz viene quindi fermato nella sue operazioni dagli iraniani con lo scopo, a questo punto, di liberarsi del malware.

L'attività operativa di Stuxnet cessa in questo momento.

Che cosa ha prodotto? Qual è stato il risultato di questa campagna?

37/n

Il sito di Natanz viene quindi fermato nella sue operazioni dagli iraniani con lo scopo, a questo punto, di liberarsi del malware.

L'attività operativa di Stuxnet cessa in questo momento.

Che cosa ha prodotto? Qual è stato il risultato di questa campagna?

37/n

Chi conosce superficialmente Stuxnet, spesso pensa che l'obiettivo fosse fermare le centrifughe con un evento distruttivo.

Sarebbe stato possibile, certo, chiudendo le valvole di sfogo e facendo aumentare sensibilmente la pressione (ricordate il video della lavatrice?).

38/n

Sarebbe stato possibile, certo, chiudendo le valvole di sfogo e facendo aumentare sensibilmente la pressione (ricordate il video della lavatrice?).

38/n

Sarebbe stato però altamente inefficiente, come scelta.

Gli iraniani potevano costruire massivamente quelle centrifughe e distruggerle avrebbe semplicemente comportato la sostituzione delle stesse.

Un fastidio, certo. Ma nulla di più.

Si poteva fare di meglio. E si fece.

39/n

Gli iraniani potevano costruire massivamente quelle centrifughe e distruggerle avrebbe semplicemente comportato la sostituzione delle stesse.

Un fastidio, certo. Ma nulla di più.

Si poteva fare di meglio. E si fece.

39/n

Il vero scopo era quello di rallentare il programma nucleare così da dare tempo alla diplomazia di svolgere il proprio ruolo.

Parallelamente si sarebbe instillato negli iraniani il dubbio nelle proprie capacità di ottenere un risultato, fattore utilissimo in negoziazione.

40/n

Parallelamente si sarebbe instillato negli iraniani il dubbio nelle proprie capacità di ottenere un risultato, fattore utilissimo in negoziazione.

40/n

Cosa ascia la vicenda Stuxnet?

Un mix di emozioni dolci e amare.

Dolci perché si tratta di una operazione raffinata ed avanzatissima, capace di rallentare il programma nucleare di uno Stato senza sparare un colpo (l'alternativa, meno efficace, sarebbe stata bomardare).

41/n

Un mix di emozioni dolci e amare.

Dolci perché si tratta di una operazione raffinata ed avanzatissima, capace di rallentare il programma nucleare di uno Stato senza sparare un colpo (l'alternativa, meno efficace, sarebbe stata bomardare).

41/n

Amare perché pur se è facile entrare in empatia con Stuxnet per via di ciò contro cui ha combattuto, l'idea che una simile potenza possa essere scatenata contro una diga, un impianto di depurazione dell'acqua, un impianto elettrico... spaventa.

E non poco.

42/n

E non poco.

42/n

Chi c'è dietro Stuxnet?

La quantità di risorse necessarie, competenze richieste e la tipologia del bersaglio, fanno pensare a US o Israele.

O, forse, una collaborazione tra i due.

Ci sono poi altri componenti puntuali necessari per il funzionamento dell'ingranaggio.

43/n

La quantità di risorse necessarie, competenze richieste e la tipologia del bersaglio, fanno pensare a US o Israele.

O, forse, una collaborazione tra i due.

Ci sono poi altri componenti puntuali necessari per il funzionamento dell'ingranaggio.

43/n

In seguito abbiamo avuto un altro esempio di guerra cibernetica, nel 2005 in Ucraina.

In quel caso buona parte della rete elettrica è stata messa fuori uso per diverse ore, lasciando centinaia di migliaia di persone senza corrente.

44/n

In quel caso buona parte della rete elettrica è stata messa fuori uso per diverse ore, lasciando centinaia di migliaia di persone senza corrente.

44/n

Qui finisce la descrizione della nostra storia.

Ci sarebbe molto altro da dire. Dettagli tecnici di funzionamento, dettagli operativi di come è stata portata l'infezione a Natanz, come il malware si è diffuso nel mondo...

C'è materiale per altre storie. Molte altre.

45/45

Ci sarebbe molto altro da dire. Dettagli tecnici di funzionamento, dettagli operativi di come è stata portata l'infezione a Natanz, come il malware si è diffuso nel mondo...

C'è materiale per altre storie. Molte altre.

45/45

• • •

Missing some Tweet in this thread? You can try to

force a refresh