@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Und ich werde auch keine Kryptoanalyse schreiben ... nicht nur weil ich kein Kryptologe bin, sondern weil der Großteil der relevanten Informationen UNVERSCHLÜSSELT am Backend anfallen.

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Bekannt und korrelierbar sind Telefonnummer, Checkinhistorie, Abfragestatus Gesundheitsamt der Systemteilnehmer.

Die einzigen Informationen die das Backend nicht ohne weiteres lernen kann, sind die nicht anderweitig bekanntgewordenen Kontaktdatenanteile (Name, Adresse).

Die einzigen Informationen die das Backend nicht ohne weiteres lernen kann, sind die nicht anderweitig bekanntgewordenen Kontaktdatenanteile (Name, Adresse).

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Für die genannten verbleibenden Kontaktdatenanteile (Name, Adresse) hat wiederum das "asymnetrische Krypto-Kungfu" keine Relevanz, da sie SYMMETRISCH verschlüsselt auf dem Server abgelegt und mit einer UserID assoziiert werden.

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Es wäre auch wenig interessant die AES128 Verschlüsselung dieser verbleibenden Daten anzugreifen, den es handelt sich um genau die Daten die nicht verifiziert werden (Namen, Adressen sind beliebig wählbar).

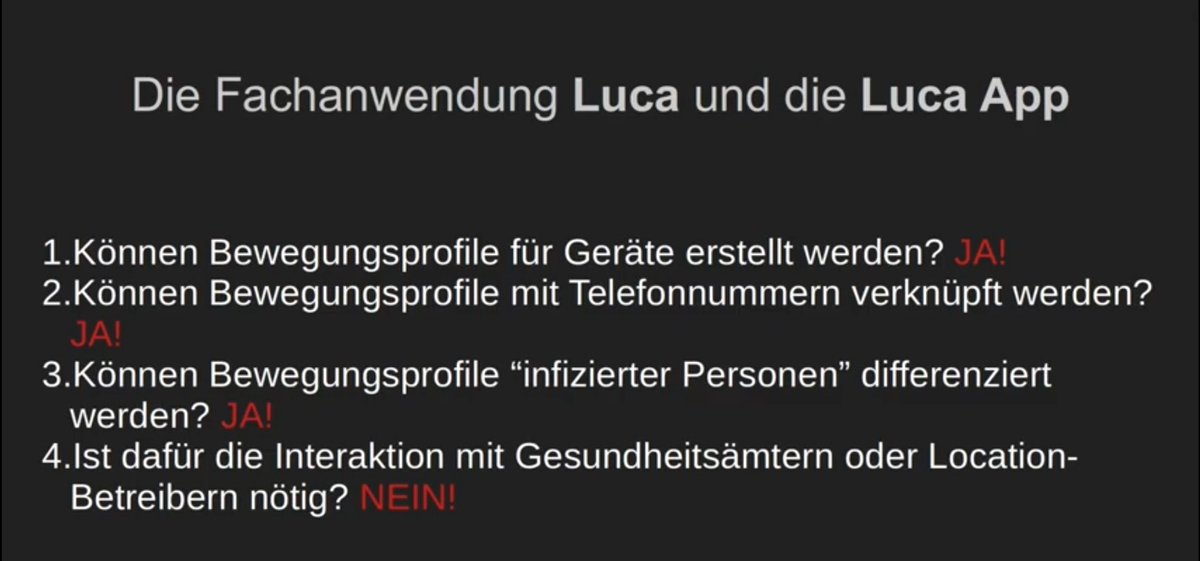

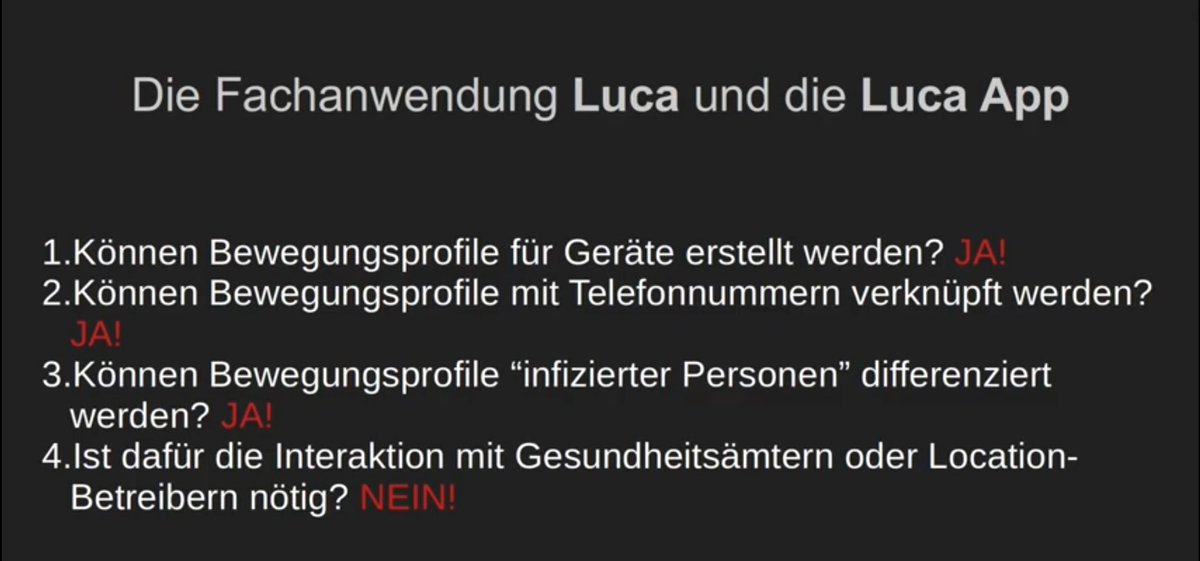

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Die tatsächlich sensiblen Informationen sind am Backend jederzeit ableitbar (Welches Gerät war wan und wo eingecheckt? Welche Telefonnummer hat das Gerät? Wurde der Gerätenutzer von einem Gesundheitsamt in einem Kontaktverfolgungsvorgang abgefragt?)

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Hierzu muss weder die Verschlüsselung "angefasst" werden, noch müssen Gesundheitsämter oder Locationbetreiber involviert werden, um solche Ableitungen zu treffen.

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Die verbleibenden asymmetrische "Doppelverschlüsselung" schützt nur noch dem Austausch symmetrischer Keys, für Informationen mit vergleichsweise geringem Gehalt (die nicht verifizierten Namen + Adressen).

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Gleichzeitig wird die Mehrfachverschlüsselung genutzt, um weitere "Features" unterzubringen, welche weitere Sicherheitsrisiken und Missbrauchspotential in das Gesamtsystem einbauen (bspw "additional trace data") OHNE DABEI ZU EINEM KRYPTOLOGISCHEN MEHRWERT ZU FÜHREN

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Das greift das von @HonkHase erwähnte Dokument (unter anderem) auf und referenziert dabei ein umfassenderes Dokument, welches den Fokus auf dieses Thema legt.

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Keines der beiden Dokumente wurde hier inhaltlich widerlegt. Im Gegenteil sie adressieren Datenschutzrelevante Aspekte und wurden u.a. an LfDI BaWü bereitgestellt.

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Auch auf Hersteller-Seite sind die behandelten Aspekte bekannt, aber es wurden keinerlei Anstrengungen unternommen diesen zu begegnen ... nichteinmal wo zur Behebung von Teilproblemen die Löschung einer Codezeile genügt.

Warum? Ganz einfach ...

Warum? Ganz einfach ...

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp ... der Hersteller verspürt für die Abstellung der datenschutzrelevanten offensichtlich keinerlei Handlungsdruck. Vermutlich weil diese nicht (wie einige der sicherheitsrelevanten Fehler) mit plakativen "Demos für Jedermann" im den Fokus gerückt wurden

@alvar_f @HonkHase @LoeweHeinz @gnirbel @AllenRe97883617 @BergerPhilipp @patrick_hennig @_lucaApp Ich freue mich aber bereits darauf, die Veröffentlichung der Kryptoanalyse die den Datenschutzbewertungen zu Grunde gelegt wurden zu lesen ... oder hat man sich bezüglich der Umsetzung erneut auf "Herstellerangaben" verlassen?

• • •

Missing some Tweet in this thread? You can try to

force a refresh