@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Ich greife die Aussagen gerne auf, weil hier (wie so oft) Fakten vermischt und in teilen falsch dargestellt werden.

Zunächst diese:

Zunächst diese:

https://twitter.com/patrick_hennig/status/1409794244789874689

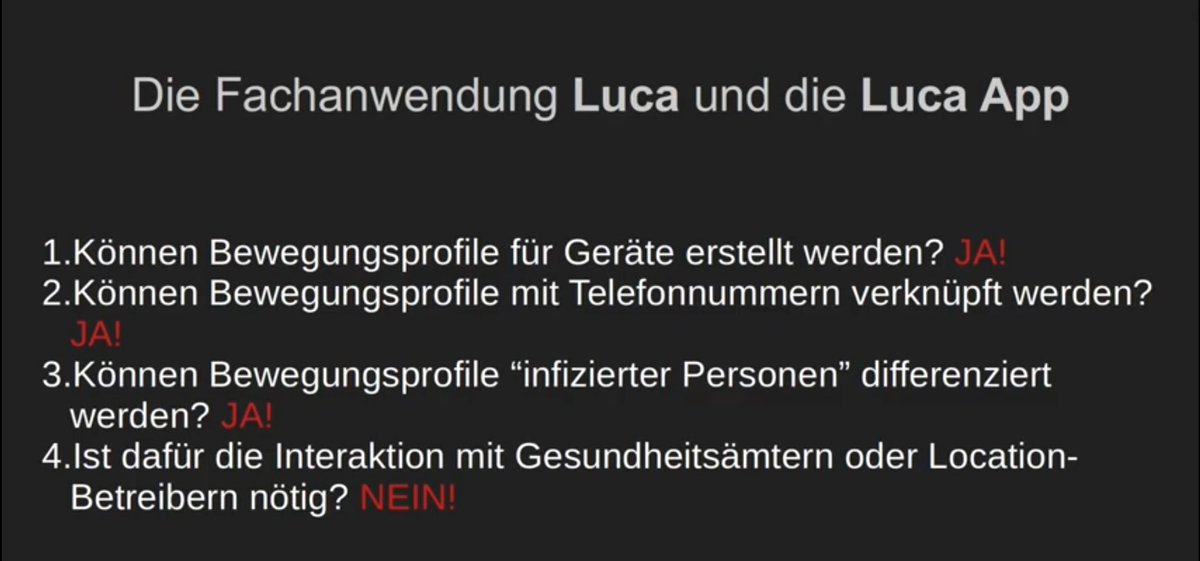

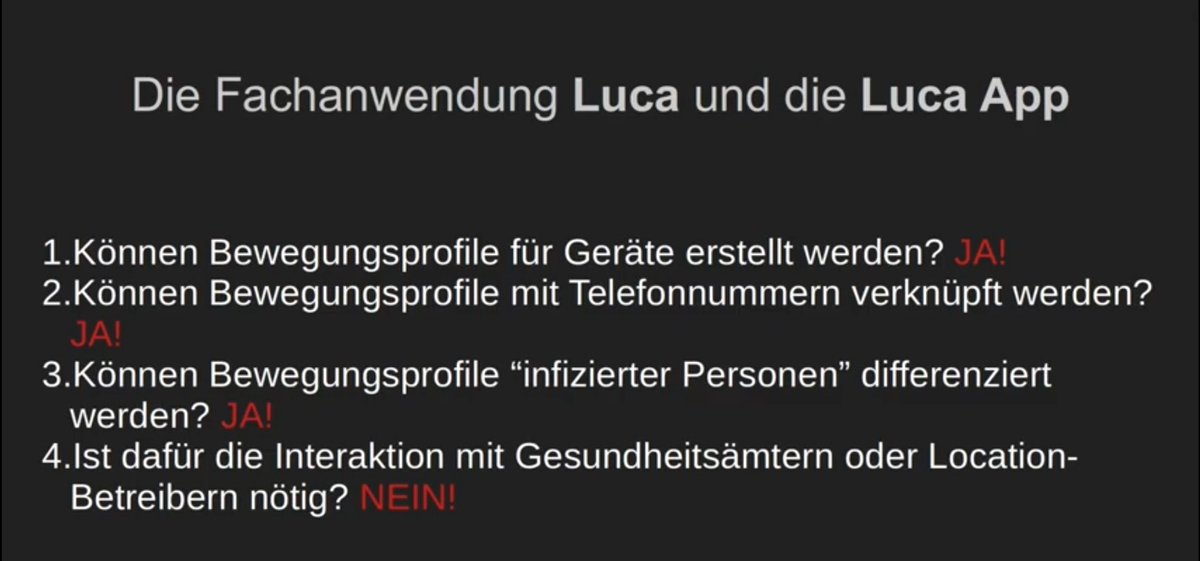

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Die Aussagen beziehen sich auf den Fakt, dass ein Beobachter des Netzwerkverkehrs am Backend (Angreifer, Innentäter, Intermediaries mit Logging Funktionalität) die im Bild gezeigten Ableitungen treffen kann.

Verschlüsselte Daten haben hierbei keine Relevanz!

Verschlüsselte Daten haben hierbei keine Relevanz!

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp "hohem Aufwand": der Aufwand ist gering, es wurde lediglich Netzwerkverkehr betrachtet, also passiv (außehalb der Transportverschlüsselung, so wie dieser innerhalb der Luca-Infrastruktur auf Betreiber-Seite anfällt - ab dem terminierenden TLS Proxy)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp "Laborbedingungen": Die Betrachtungen wurden am Produktivsystem vorgenommen (jeweils aktuellste Backend Version), unter Nutzung der jeweils aktuellsten Android App (Production Release, nicht Beta)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp "App dauerhaft offen": Es wurde nachgewiesen, dass die App NICHT dauerhaft geöffnet sein muss, sonder Geräte-eindeutige Identifier sogar nach dem Geräteneustart wiederholt übermittelt werden und so eine durchgängige Geräte Identifizierung erlauben (selbst bei IP-Wechsel)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp "Vollzugriff aufs System": Es genügt Einblick in die Netzwerkkommunikation an einer Stelle der Infrastruktur, ohne dass weitere Berechtigungen auf Applikationsebene benötigt werden.

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp In diesem Statement geht es um die Verschlüsselung von Nutzerdaten (Encrypted Contact Data).

Ich betone nochmals, dass diese Daten für die vorgenannten Ableitungen nicht benötigt werden, möchte aber dennoch einiges klarstellen

Ich betone nochmals, dass diese Daten für die vorgenannten Ableitungen nicht benötigt werden, möchte aber dennoch einiges klarstellen

https://twitter.com/markus_bublitz/status/1409829010549399552

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Zunächst sind diese Kontaktdaten nicht mit einem der vorgenannten Schlüssel verschlüsselt, sondern mit einem symmetrischen AES128 Schlüssel. Heißt: Sie sind nicht für eine "berechtigte Entität" verschlüsselt (wäre dann asymmetrisch, mit Public Key eines Gesundheitsamtes)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Wenn im Kontext Luca von "doppelter" oder "Ende-zu-Ende" Verschlüsselung gesprochen wird, meint das die "encrypted contact data reference" (meistens 😉), im wesentlichen beinhaltet diese den symmetrischen Schlüssel für die bereits gespeicherten "encrypted contact data" (AES128)..

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp ... und die assoziierte "userID", um den richtigen Kontaktdatensatz auszuwählen.

Diese "encrypted contact data reference" wird (in den meisten Fällen) zweifach umschlüsselt:

1) Auf Basis des jeweils gültigen public key des "daily key pairs"

Diese "encrypted contact data reference" wird (in den meisten Fällen) zweifach umschlüsselt:

1) Auf Basis des jeweils gültigen public key des "daily key pairs"

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp 2) Auf Basis des sich nie ändernden public keys eines Location Operators (welcher damit ALLE seine Locations verwaltet)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Um diese Daten wieder zu entschlüsseln kommt KEIN Schlüsselmaterial zum Einsatz, welches nur spezifisch für ein Gesundheitsamt existiert. Jede Entität die ein "daily key pair" kennt, kann entsüprechend entschlüsseln

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Die äußere Verschlüsselung (Location Operator), kann jede Entität lösen, welche das Keypair eines Location Operators kennengelernt hat

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Ich unterschlage hierbei, dass die eigentliche Verschlüsselung eigentlich symmetrisch erfolgt (AES128). Die jeweils genutzten AES-Schlüssel mittels "discrete logarithm integrated encryption scheme" abgeleitet.

Hier ergibt sich ein Sicherheitsgewinn, da die AES-Schlüssel wechseln

Hier ergibt sich ein Sicherheitsgewinn, da die AES-Schlüssel wechseln

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp ... machbar ist dies aber nur, weil erneut kein E2EE angesetzt wird und daher das DLIES Schlüsselpaar des Absenders nach belieben neu generiert werden kann ("ephemeral key pairs")

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Es existieren auch Gesundheitsamtspezifische Schlüssel , welche allerdings nicht unmittelbar in der Nutzdatenverschlüsselung eingesetzt werden:

1) Health-Department Encryption Key Pair (HDEKP)

2) Health-Department Signing Key Pair (HDSKP)

1) Health-Department Encryption Key Pair (HDEKP)

2) Health-Department Signing Key Pair (HDSKP)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Das HDEKP wird eingesetzt, wenn das "Daily Key Pair" generiert/rotiert wird. Dies erfolgt möglichst täglich durch EIN Gesundheitsamt. Um den neu generierten GEMEINSAMEN "Daily Private Key" an die anderen Gesundheitsämter bekannt zu machen, wird dieser durch das generierende...

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp mit dem Public Key der HDEKPs aller anderen Gesundheitsämter verschlüsselt, so dass diese aud den neuen Schlüssel zugreifen können.

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Der private des HDSKP wird vom Gesundheitsamt welchen das jeweiligen "Daily Key Pair" erstell hat genutzt, um dessen public key zu signieren (mit privatem Teil seines HDSKP).

Dieses Gesundheitsamt ist nun "key issuer" und "Certification Authority"

Dieses Gesundheitsamt ist nun "key issuer" und "Certification Authority"

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Es nimmt damit die Rolle einer Entität ein, welche eigentlich durch eine unabhängige vertrauenswürdige Drittparte abgebildet werden müsste.

An Stellen wo der public key des GEMEINSAMEN "Daily Key Pairs" verifiziert werden soll, muss also die erstellte Signatur mit dem ...

An Stellen wo der public key des GEMEINSAMEN "Daily Key Pairs" verifiziert werden soll, muss also die erstellte Signatur mit dem ...

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp HDSKP des jeweiligen key issuers (das Gesundheitsamt welches das "Daily Key Pair" erzeugt hat) geprüft werden.

Da es sich hier nicht um ein Zertifikat, sondern um ein Schlüsselpaar handelt (es gibt keinen Trust Anchor), ist es entscheidend von wo dieses HDSKP ausgeliefert wird

Da es sich hier nicht um ein Zertifikat, sondern um ein Schlüsselpaar handelt (es gibt keinen Trust Anchor), ist es entscheidend von wo dieses HDSKP ausgeliefert wird

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Das HDSKP wird aber vom Luca-Backend abgefragt und kann von dort in beliebiger Form ausgeliefert werden. Es wäre also möglich, beliebige "Daily Key Pairs" zu etablieren, da HDSKP und "Daily KP" von der selben Entität bereitgestellt werden.

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Das eigentliche Schlüsselmaterial (privater Teil des "Daily Key Pairs") ist in den Applikationsanteilen der Gesundheitsämter permanent im Browser geladen ("Health Department Frontend" ist einer Webapplikation).

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Gelingt ein Angriff auf diese Browser-Session, wird der Schlüssel den ALLE Gesundheitsämter gemeinsam nutzen kompromittiert (und bisherige Daily Keys im Zugriff des Gesundheitsamtes).

Wahrscheinlichkeit der Existenz von relevanten Angriffsvektoren kann ich nicht einschätzen

Wahrscheinlichkeit der Existenz von relevanten Angriffsvektoren kann ich nicht einschätzen

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp Randbemerkung: Für Schlüsselanhänger kommt das "Daily Key Pair" nicht zum Einsatz. Was hier genutzt wird hinterlasse ich als "Leseraufgabe" (Hint: es rotiert nicht täglich)

@gnirbel @markus_bublitz @cccfr @patrick_hennig @alvar_f @HonkHase @LoeweHeinz @AllenRe97883617 @BergerPhilipp @_lucaApp @threadreaderapp unroll

• • •

Missing some Tweet in this thread? You can try to

force a refresh