Me: #LucaApp Kontaktdaten und Checkins können eindeutig zu Smartphones zugeordnet werden.

Hersteller: Nö, höchstens unter "Laborbedingungen".

Me: No, wurde an Production System belegt.

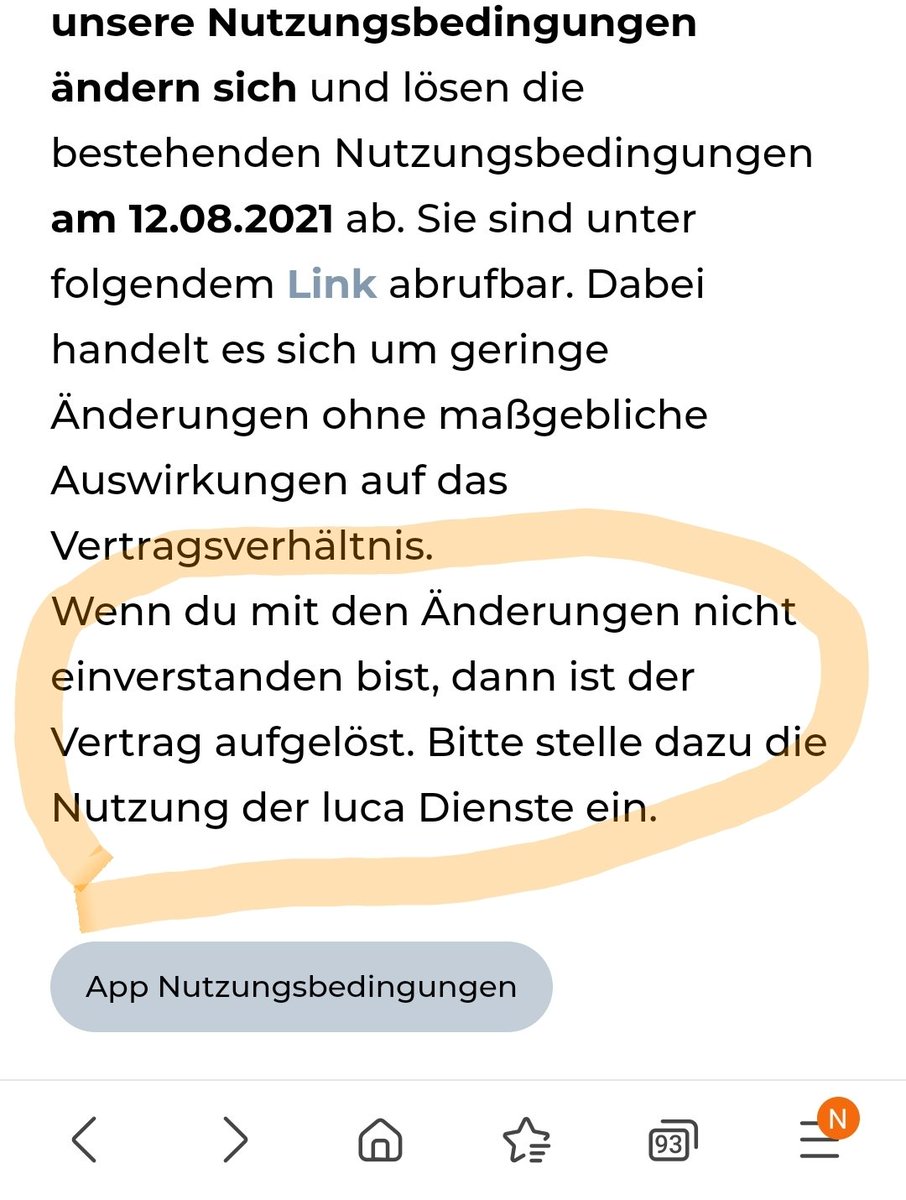

Hersteller: Wenn du die App Nutzung einstellst, löschen wir zugeordnete Kontaktdaten

🤪🤯

Hersteller: Nö, höchstens unter "Laborbedingungen".

Me: No, wurde an Production System belegt.

Hersteller: Wenn du die App Nutzung einstellst, löschen wir zugeordnete Kontaktdaten

🤪🤯

Ernsthaft: Unzählige Nutzer haben die App (wegen Fehlern) mehrfach neuinstalliert und dabei jedes Mal einen neuen Account angelegt.

Wie wurden die verschlüsselten Kontaktdaten denn zugeordnet, um sie zu löschen?

Immerhin gibt es ja jetzt einen "löschen" Button in der App

Wie wurden die verschlüsselten Kontaktdaten denn zugeordnet, um sie zu löschen?

Immerhin gibt es ja jetzt einen "löschen" Button in der App

Hinweis:

Wer seine Daten mit einem Schlüsselanhänger registriert hat, hat übrigens keinen "löschen" Button.

Man könnte zwar den Betreiber - unter Angabe der Seriennummer- bitten zu löschen, dabei teilt man aber das Kennwort zu den verschlüsselten Kontaktdaten mit.

🤪🤯🤪

Wer seine Daten mit einem Schlüsselanhänger registriert hat, hat übrigens keinen "löschen" Button.

Man könnte zwar den Betreiber - unter Angabe der Seriennummer- bitten zu löschen, dabei teilt man aber das Kennwort zu den verschlüsselten Kontaktdaten mit.

🤪🤯🤪

Nach der privaten #LucaApp Party von @ennolenze gab es schonmal "confusion" darüber, was der Betreiber an Daten zuordnen und löschen (also manipulieren) kann.

Siehe: berlinstory-news.de/virtuelle-coro…

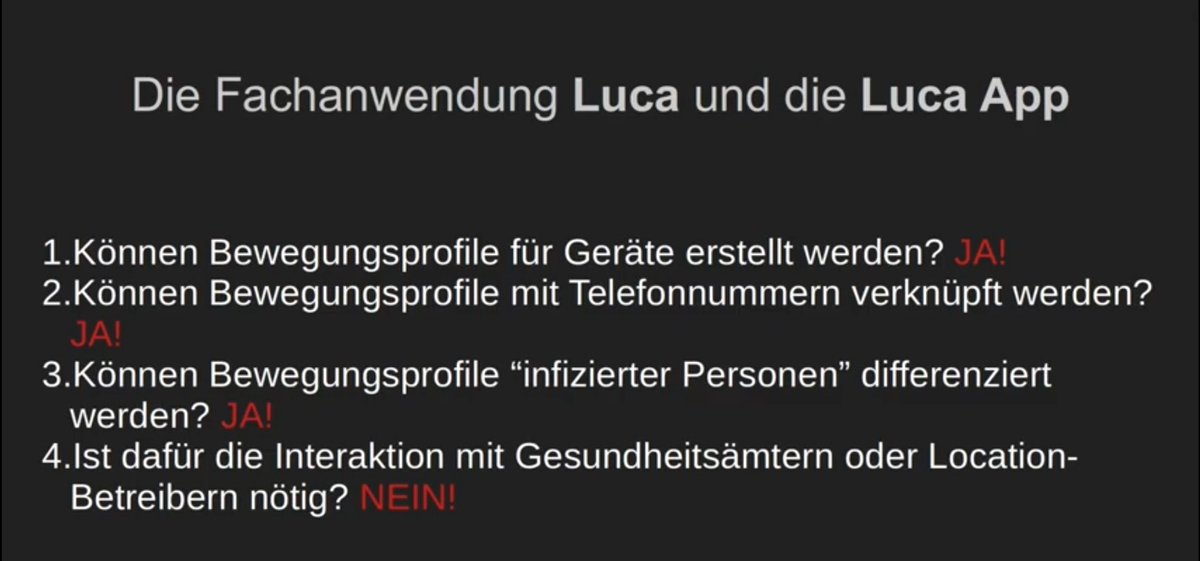

Die technischen Fakten sind allerdings klar ...

Siehe: berlinstory-news.de/virtuelle-coro…

Die technischen Fakten sind allerdings klar ...

Der Server-Code, welcher die Anzahl möglicher Check-Ins für "private meetings" auf die Zahl 50 beschränkt, wurde im laufendem Betrieb nachgepflegt. ABER: Kein Code der Veranstaltungen löscht, welche diese Zahl überschreiten.

Das ist auf magische Weise ganz von selbst passiert

Das ist auf magische Weise ganz von selbst passiert

Auch technischer Fakt:

Location Daten und zugeordneten Check-Ins (mit Zeitstempeln) sind durch den Betreiber jederzeit einsehbar (und manipulierbar), da diese UNVERSCHLÜSSELT gespeichert werden.

Natürlich würde dort nur ein nicht vertrauenswürdiger Betreiber manipulieren

Location Daten und zugeordneten Check-Ins (mit Zeitstempeln) sind durch den Betreiber jederzeit einsehbar (und manipulierbar), da diese UNVERSCHLÜSSELT gespeichert werden.

Natürlich würde dort nur ein nicht vertrauenswürdiger Betreiber manipulieren

• • •

Missing some Tweet in this thread? You can try to

force a refresh