Le service de contre-espionnage militaire français s'est considérablement modernisé.

Au prix de quelques menues gaffes, plus ou moins anecdotiques, à commencer par un certificat de formation au « secret défense » accessible à l'encan.

Sur @nextinpact /1

nextinpact.com/article/47919/…

Au prix de quelques menues gaffes, plus ou moins anecdotiques, à commencer par un certificat de formation au « secret défense » accessible à l'encan.

Sur @nextinpact /1

nextinpact.com/article/47919/…

Son site web comporte aussi quelques fautes de frappe. Rien que de très grave, sinon qu'elles n'ont pas été corrigées deux ans et demi après son lancement.

À sa décharge, la DRSD ne propose pas d'adresse e-mail pour la contacter... /2

À sa décharge, la DRSD ne propose pas d'adresse e-mail pour la contacter... /2

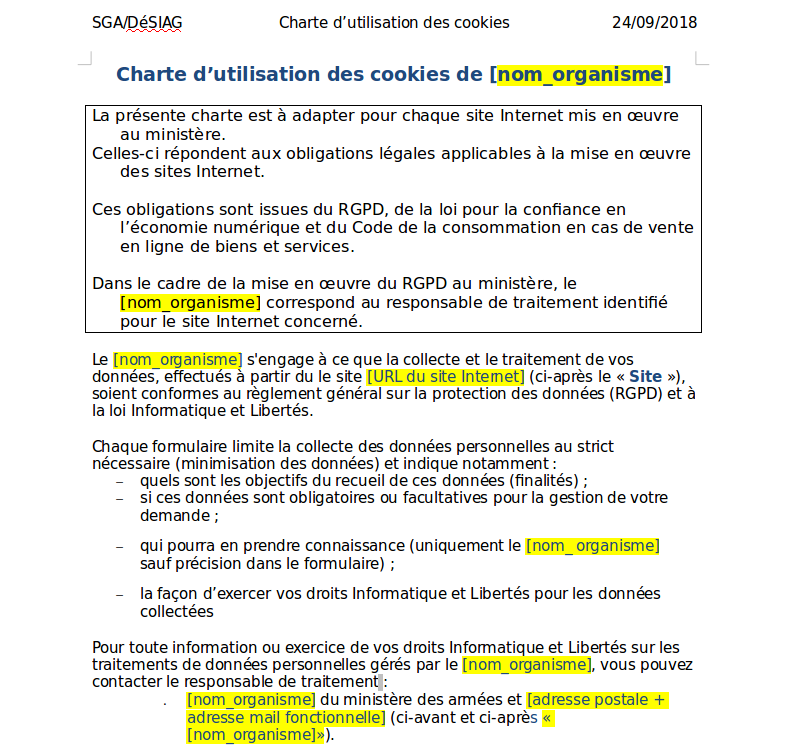

Sa « charte d'utilisation des cookies », un .doc (non renseigné) fourni par la Délégation des sys. d’information d’administration et de gestion (DéSiag) du Sec. gal pour l'adm. du MinArm, était un copié/collé de celle de... @inmacwstorefr /3

#wtf #sic cf google.com/search?q=ext:d…

#wtf #sic cf google.com/search?q=ext:d…

Occasion de rappeler qu'il y a quelques années, la DPSD s'était aussi inspirée d'une « désinfographie » mensongère, sensationnaliste et anxiogène émanant de... #4chan, #lol /4

slate.fr/story/140342/l…

slate.fr/story/140342/l…

Y'a pas que la DRSD : FYI, j'avais aussi déjà épinglé la DRM, ainsi que la DGSE, en expliquant comment j'avais géolocalisé leurs stations d'écoute (via des jardiniers, et sur ebay, aussi : web.archive.org/web/2014050900…) & dans ce quizz, aussi : /5

web.archive.org/web/2014012013…

web.archive.org/web/2014012013…

Ou encore en expliquant ce pourquoi les photographies des voitures d'occasion de la DGSE floutaient les plaques d'immatriculation, tout en indiquant noir sur blanc leur numéro dans la partie texte de l'annonce... (ben oui, c'était la « procédure », depuis des années) /6

Mais également en identifiant plus d'une vingtaine d'agents de la DGSE (& de la DGSI, aussi) qui s'étaient géolocalisés sur #strava... y compris son n°2, en charge de la lutte contre le terrorisme (#oups la boulette) : /7

https://twitter.com/manhack/status/979710354140880896

& comme je vous tiens, je profite de l'occasion pour relayer mes autres enquêtes #OSINT parues cet été @nextinpact et qui auraient pu vous échapper : /8

Pegasus : 50 000 « cibles potentielles », vraiment ?...

nextinpact.com/article/47791/…

Pegasus : 50 000 « cibles potentielles », vraiment ?...

nextinpact.com/article/47791/…

Les terminaux biométriques de l'armée US saisis par les talibans censés menacer les Afghans ?

Ils datent de 2006~08, avaient été déclarés « en fin de vie » en 2011, étaient déconnectés des BDD centralisées et leurs mémoires chiffrées... /9

nextinpact.com/article/47848/…

Ils datent de 2006~08, avaient été déclarés « en fin de vie » en 2011, étaient déconnectés des BDD centralisées et leurs mémoires chiffrées... /9

nextinpact.com/article/47848/…

Une succession improbable de 4 bourdes, couplées à un sys. informatique insuffisamment sécurisé, a laissé entendre que Macron n'aurait été vacciné qu'au lendemain de l'annonce du passe sanitaire...

À la grande joie des complotistes et anti-vaxx. /10

nextinpact.com/article/47859/…

À la grande joie des complotistes et anti-vaxx. /10

nextinpact.com/article/47859/…

Pour en revenir à mon papier sur la DRSD en particulier (et les services de renseignement en général), l'#OSINT représenterait ~80% du renseignement et/ou des infos que lesdits services analysent, donc il est logique que quand on cherche, on trouve... /11

https://twitter.com/webbreacher/status/1144986810881335296

Occasion de rappeler que chercher est mon métier, et que pour pouvoir continuer ce métier, vous pouvez notamment vous abonner à @nextinpact, ce qui ne revient jamais qu'à 0,99€ (pour 48h), ou 50€ (pour un an)... une paille, pour de telles poutres : /12

compte.nextinpact.com/inscription-ab…

compte.nextinpact.com/inscription-ab…

• • •

Missing some Tweet in this thread? You can try to

force a refresh